臭名昭著的朝鲜黑客组织 Lazarus 继续利用 CVE-2021-44228(又名“Log4Shell”),这次部署了三个以前未见过的用 DLang 编写的恶意软件系列。

新的恶意软件是两个名为 NineRAT 和 DLRAT 的远程访问木马 (RAT) 以及一个名为 BottomLoader 的恶意软件下载程序。

D 编程语言在网络犯罪活动中很少见到,因此 Lazarus 可能选择它来开发新的恶意软件以逃避检测。

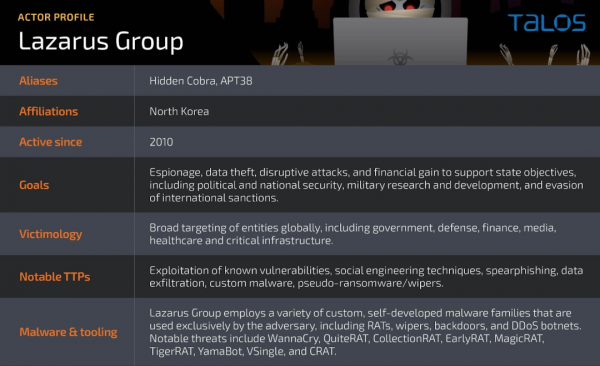

该活动被思科 Talos 研究人员命名为“Operation Blacksmith”(铁匠行动),于 2023 年 3 月左右开始,针对全球制造、农业和物理安全公司。“Operation Blacksmith”代表了 Lazarus 黑客组织所使用的战术和工具的显著转变,再次证明了该威胁组织不断变化的战术。

Dlang(简称 D)于 2001 年发布,是一种基于 C++ 思想构建的多范式系统编程语言,但也从 C#、Eiffel、Java、Python、Ruby 和其他高级语言中汲取灵感。

Dlang 被认为是一种不常见的恶意软件开发编程语言,但已经开始吸引恶意软件开发人员,可能是因为它的多功能性和简单的学习曲线。Dlang 允许开发人员针对多种架构交叉编译应用程序。

新的恶意软件工具

自 2023 年 3 月以来,由朝鲜背景的高级持续威胁 (APT) 攻击者 Lazarus 被发现使用使用 Dlang 构建的三个恶意软件系列,即 NineRAT 和 DLRAT 远程访问木马 (RAT) 以及 BottomLoader 下载程序。

第一个恶意软件 NineRAT。可能于 2022 年 5 月左右构建,使用 Telegram 从其命令与控制 (C&C) 服务器接收命令,可能会逃避检测。部署后,RAT实现持久化,成为与受感染主机交互的主要方式。

该恶意软件可以收集系统信息、升级到新版本、停止执行、自行卸载以及从受感染的计算机上传文件。

NineRAT 包含一个释放器,它还负责建立持久性并启动主要的二进制文件。

该恶意软件支持以下命令,这些命令通过 Telegram 接受:

- info – 收集有关受感染系统的初步信息。

- setmtoken – 设置令牌值。

- setbtoken – 设置新的机器人令牌。

- setinterval – 设置恶意软件轮询 Telegram 频道之间的时间间隔。

- setsleep – 设置恶意软件应休眠/休眠的时间段。

- 升级– 升级到新版本的植入物。

- exit – 退出恶意软件的执行。

- uninstall – 从端点卸载自身。

- sendfile – 从受感染端点向 C2 服务器发送文件。

第二个恶意软件DLRAT是一种特洛伊木马和下载程序,Lazarus 可使用它在受感染的系统上引入额外的有效负载。它既充当下载程序又充当后门。

它包括用于系统侦察的硬编码命令,但也可以执行下载和上传文件、重命名文件以及从计算机中删除自身的命令。

DLRAT 在设备上的第一个活动是执行硬编码命令来收集初步系统信息(例如操作系统详细信息、网络 MAC 地址等),并将其发送到 C2 服务器。

攻击者的服务器回复受害者的外部 IP 地址和以下命令之一,以便恶意软件在本地执行:

- deleteme – 使用 BAT 文件从系统中删除恶意软件

- download – 从指定的远程位置下载文件

- 重命名– 重命名受感染系统上的文件

- iamsleep – 指示恶意软件在设定的时间内进入休眠状态

- upload – 上传文件到C2服务器

- showurls – 尚未实施

第三个恶意软件BottomLoader,这是一种恶意软件下载程序,BottomLoader 下载器可以从硬编码 URL 获取并执行有效负载,并且已观察到针对欧洲制造商和韩国物理安全和监控公司部署了自定义代理工具 HazyLoad。

此外,BottomLoader 还为 Lazarus 提供了将文件从受感染系统窃取信息上传到 C2 服务器的能力,从而提供了一定的操作多功能性。

BottomLoader 还旨在通过在系统的启动目录中创建 URL 文件来实现新版本或其删除的有效负载的持久性。

Log4Shell 攻击

Cisco Talos 观察到的攻击涉及利用 Log4Shell,这是 Log4j 中的一个关键远程代码执行缺陷,大约在两年前被发现并修复,但仍然是一个安全问题。

这些目标是面向公众的VMWare Horizon服务器,该服务器使用易受攻击的Log4j日志库版本,允许攻击者执行远程代码。

入侵后,Lazarus 设置了一个代理工具,用于在受攻击的服务器上进行持久访问,运行侦察命令,创建新的管理员帐户,并部署 ProcDump 和 MimiKatz 等凭据窃取工具。

在攻击的第二阶段,Lazarus 在系统上部署 NineRAT,该系统支持广泛的命令,如上一节所强调的。

铁匠行动攻击链 (思科 Talos)

思科报告称,这些恶意软件家族被用作Blacksmith 铁匠行动的一部分,其中 Lazarus 针对未针对臭名昭著的 Log4Shell 漏洞 (CVE-2021-44228) 进行修补的系统,针对南美农业组织和欧洲制造企业部署 NineRAT。

观察到的攻击与朝鲜组织 Onyx Sleet 的活动重叠,也称为 Plutionium 和 Andariel。网络安全行业的普遍共识是,朝鲜背景的黑客组织大多是 Lazarus 组织的分支。

作为“Operation Blacksmith(铁匠行动)”的一部分,Lazarus 在可通过互联网访问的 VMware Horizon 服务器上利用 Log4Shell 进行初始访问,然后进行侦察并部署 HazyLoad 植入程序。在某些情况下,会创建一个新的用户帐户来持久访问系统。

Lazarus 还使用 ProcDump 和 MimiKatz 等实用程序进行凭证转储,然后将 NineRAT 后门部署到系统中。

思科安全研究人员得出的结论是,Lazarus 可能会向其旗下的其他 APT(高级持续威胁)组织或集群提供 NineRAT 收集的数据。

这一假设基于 NineRAT 在某些情况下执行系统“重新指纹识别”的事实,这意味着它可能正在为多个参与者执行系统 ID 和数据收集。

转载自“会杀毒的单反狗”,原文链接https://mp.weixin.qq.com/s/vViG_T_DRLp__vZR1Iwe6A?from=industrynews&version=4.1.15.6007&platform=win

封面来源于网络,如有侵权请联系删除