Docker Hub 是一个 Web 开发人员在 Web 应用程序代码上进行协作的平台,数千个秘密被暴露。Cybernews 的最新研究显示,虽然有些是无害的 API 密钥,但其他密钥可能会导致未经授权的访问、数据泄露或身份盗窃。

Docker Hub 存储至少有 5,493 个包含秘密的容器映像,可被视为暴露敏感信息。这占 Cybernews 研究团队分析的 10,178 个 Docker Hub 镜像的 54%。

分析后的泄漏容器被广泛使用的平台上的其他用户下载了超过 1320 亿次。

“这意味着暴露的秘密可能会在全球多个服务器上运行,从而带来风险,并耗尽不起眼的 Docker Hub 贡献者的云资源。在线上传图像时暴露任何秘密都会导致威胁行为者发现它们的风险很高,”网络新闻研究员 Vincentas Baubonis 警告说。

Web 开发人员喜欢使用 Docker Hub 来开发、发布和运行称为容器的应用程序。容器是保持网站和服务可靠运行的软件,形成像乐高积木一样的更大结构。

一个容器可能负责托管您访问的网站,另一个容器可能管理数据库,其他容器可能运行其他应用程序的后端。它们执行进程级的隔离功能,如果系统的某一部分出现故障,Docker 仅帮助管理员修复隔离部分,而其他部分则继续工作。但很容易丢失对许多容器和数据流的跟踪,有时会导致错误并暴露秘密。

Docker Hub 是一个基于云的容器镜像存储库,提供公共和私有存储及协作解决方案。Docker Hub 是数字容器行业主要参与者 Docker 的附属服务。该公司总部位于旧金山,为这一变革性的软件开发和部署转变做出了重大贡献。

开发人员在容器中留下的秘密并不都是一样的,但好的做法是始终将它们隐藏起来。

网络应用程序泄露了什么?

Cybernews 研究人员通过抓取和分析 5,493 个公开共享的容器镜像,获取了数量惊人的 191,529 个秘密。删除重复项会将唯一秘密的数量减少到 48,481 个。

暴露的秘密包括 API 或 SSH 密钥、访问控制令牌、内部使用 URL,甚至私人凭据。

这些秘密与开发人员使用的最流行的 Web 服务密切相关。

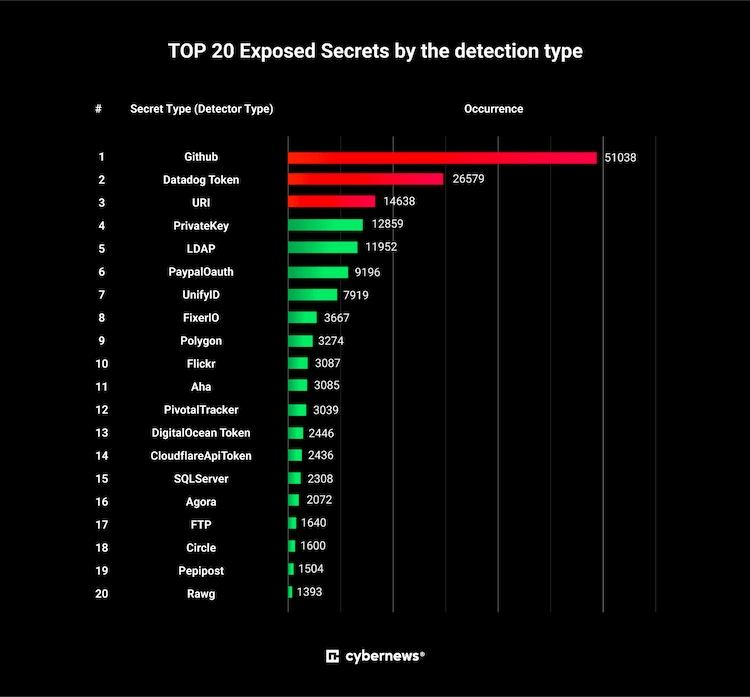

GitHub 代币最受忽视,因为此类秘密的数量占秘密总数的 26.6%,即 51,038 个。

“GitHub 令牌用于与 GitHub API 交互时的身份验证和授权 – 它们具有特定的权限。如果管理不当,恶意行为者手中的 GitHub 令牌可能会导致查看、修改甚至删除包含源代码和其他敏感信息的存储库,” Baubonis 说。

第二个最无人值守的秘密(13.9%)是 Datadog 令牌,主要用于验证和访问 Datadog 监控和分析平台。黑客可以利用这些来查看分析信息、操纵数据、滥用资源或破坏服务。

其次暴露最多的秘密 (7.6%) 是统一资源标识符,其中包括资源位置,例如网址或文件路径。暴露的私有文件路径可能会导致未经授权的访问、数据操纵和 API 滥用,并且还可能被用于暴力或其他类型的攻击和间谍活动。

研究人员还发现了 10,000 个用于加密或解密的私钥以及类似数量的 LDAP(用于管理和访问目录的轻量级目录访问协议)秘密。然而,那些数量较少的秘密却是最危险的。

Cybernews 研究人员获得了 9196 个 PayPal OAuth 机密,这些机密用于控制对用户帐户和财务信息的访问。此外,7919 个 UnifyID 机密可能会暴露与身份相关的数据。

抓取的机密包括数千个 DigitalOcean(云基础设施资源)、Cloudflare API、SQLServer(数据库管理)、FTP 以及其他凭据、令牌和类似机密。

大多数秘密来自于重复使用其中暴露了敏感信息的包。此外,一些容器镜像通过容器化应用程序的设计包含硬编码的秘密,并且不会暴露任何敏感信息。然而,研究结果的重要性不应被低估。

“开发人员暴露了各种隐藏数据类型和大量敏感数据。每个易受攻击的 docker 镜像的独特秘密的比例实际上是八比一,这意味着一个镜像暴露任何秘密,平均可能会暴露其中的八个秘密。”Baubonis 警告说。

需要对每个图像及其秘密进行单独调查,以确定这种做法是否安全。然而,鲍博尼斯确信,许多暴露的秘密不应该在那里,从而构成重大的安全风险。

“即使凭证、令牌和其他秘密不再有效,将它们公开仍然是一种不好的做法。即使是对敏感数据的旧引用也显示出一种草率的安全态势,”鲍博尼斯说。

转自安全客,原文链接:https://www.anquanke.com/post/id/291545

封面来源于网络,如有侵权请联系删除