暴露于互联网的 Apache ActiveMQ 服务器也是 TellYouThePass 勒索软件攻击的目标,该攻击针对的是先前被用作零日漏洞的关键远程代码执行 (RCE) 漏洞。

该缺陷被追踪为CVE-2023-46604,是 ActiveMQ 可扩展开源消息代理中的一个最严重的错误,它使未经身份验证的攻击者能够在易受攻击的服务器上执行任意 shell 命令。

尽管 Apache 于 10 月 27 日发布了安全更新来修复该漏洞,但网络安全公司ArcticWolf和Huntress Labs发现,至少从 10 月 10 日起,威胁行为者已经利用该漏洞作为零日漏洞部署 SparkRAT 恶意软件已有两周多的时间。

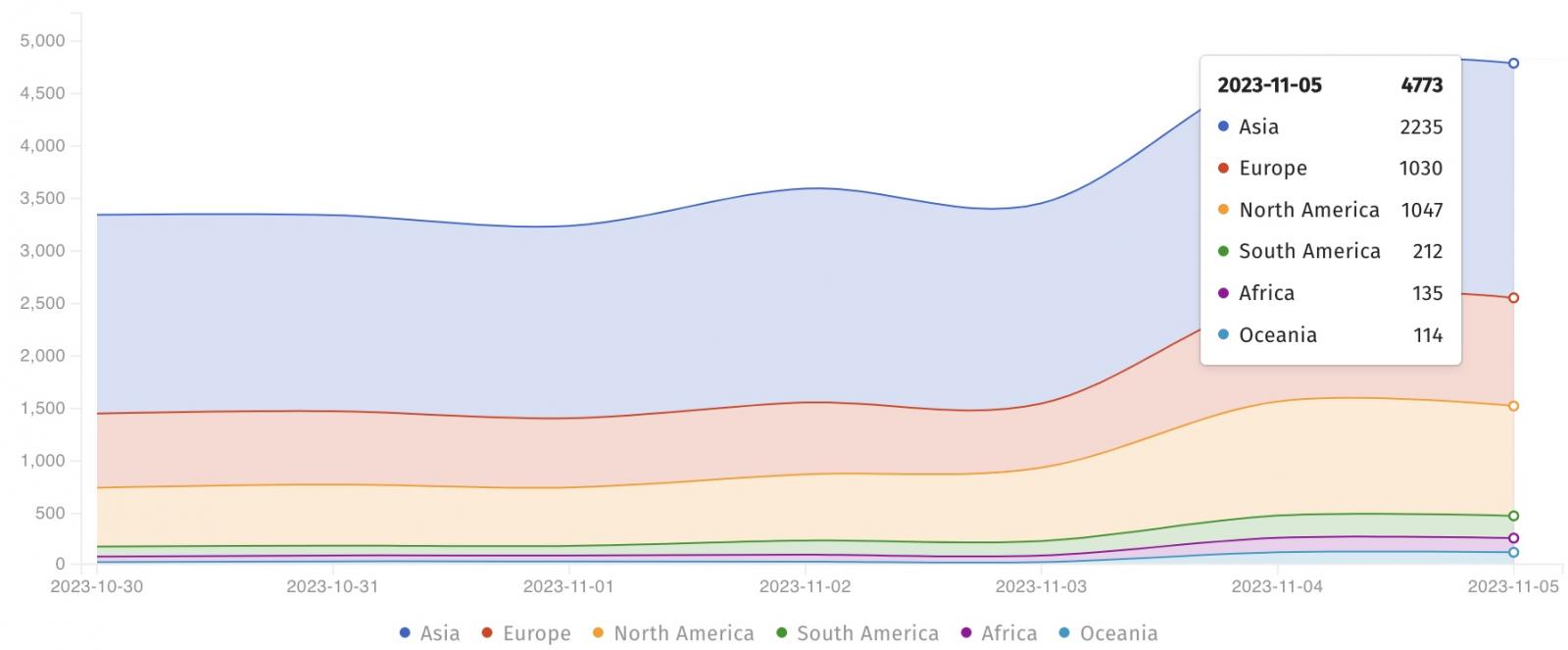

根据威胁监控服务 ShadowServer 的数据,目前在线暴露的 Apache ActiveMQ 服务器超过 9,200 个,其中超过 4,770 个服务器容易受到 CVE-2023-46604 漏洞的攻击。

由于 Apache ActiveMQ 在企业环境中用作消息代理,因此应用安全更新应被视为时间敏感的。

建议管理员立即升级到 ActiveMQ 版本 5.15.16、5.16.7、5.17.6 和 5.18.3,修补所有易受攻击的系统。

成为勒索软件团伙的目标

Apache 修补了这一关键 ActiveMQ 漏洞一周后,Huntress Labs 和 Rapid7 均报告发现攻击者利用该漏洞在客户网络上部署 HelloKitty 勒索软件有效负载。

两家网络安全公司的安全研究人员观察到的攻击始于 10 月 27 日,即 Apache 发布安全补丁几天后。

Arctic Wolf Labs 在一天后发布的一份报告中透露,积极利用 CVE-2023-46604 缺陷的威胁行为者还利用它来进行针对 Linux 系统的攻击和推送 TellYouThePass 勒索软件的初始访问。

安全研究人员还发现 HelloKitty 和 TellYouThePass 攻击之间的相似之处,这两个攻击活动共享“电子邮件地址、基础设施以及比特币钱包地址”。

北极狼研究人员警告说:“各种具有不同目标的黑客在野外利用 CVE-2023-46604 的证据表明,需要快速修复这一漏洞。”

自两年前Log4Shell 概念验证漏洞在线发布后, TellYouThePass 勒索软件的活动突然大幅增加。

随着 2021 年 12 月以 Golang 编译的恶意软件的形式回归,该勒索软件菌株还增加了跨平台目标功能,使得攻击 Linux 和 macOS 系统成为可能(macOS 样本尚未在野外发现)。

转自安全客,原文链接:https://www.anquanke.com/post/id/291248

封面来源于网络,如有侵权请联系删除