2023年5月至9月期间,被追踪为“Sandworm”的俄罗斯国家支持的黑客组织在乌克兰入侵了11家电信服务提供商。这是基于乌克兰计算机应急小组(CERT-UA)的一份新报告,该报告引用了“公共资源”和从一些被破坏的供应商那里检索到的信息。

该机构表示,俄罗斯黑客“干扰”了该国11家电信公司的通信系统,导致服务中断和潜在的数据泄露。

Sandworm是一个非常活跃的间谍威胁组织,与俄罗斯武装部队有联系。它在整个2023年都将注意力集中在乌克兰,攻击中使用了网络钓鱼诱饵、安卓恶意软件和数据擦除器。

瞄准电信公司

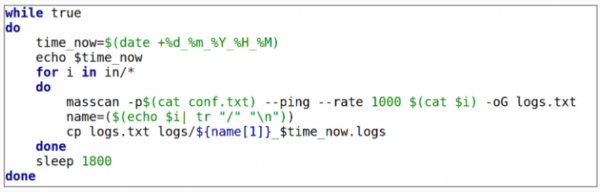

攻击开始于Sandworm使用“masscan”工具对电信公司的网络进行侦察,对目标的网络进行扫描。

质量扫描脚本示例

Poemgate捕获试图在受损端点中进行身份验证的管理员的凭据,为攻击者提供访问其他帐户的权限,这些帐户可以用于横向移动或更深层次的网络渗透。Poseidon是一个Linux后门,乌克兰机构称其“包含全套远程计算机控制工具”。Poseidon的持久性是通过修改Cron以添加流氓作业来实现的。

Cron 二进制修改以增加 Poseidon 的持久性

损害 Mikrotik 设备的脚本

转自E安全,原文链接:https://mp.weixin.qq.com/s/9nZXGfc4aiWQ0AFm9ENiuw

封面来源于网络,如有侵权请联系删除