哈马斯袭击以色列后,双方及其支持者之间也开始了网络战争。黑客活动分子已经将 以色列和巴勒斯坦的SCADA 和 ICS 系统作为目标 ,其他暴露的系统是他们的下一个潜在目标。

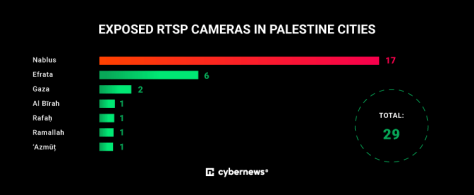

Cybernews 研究团队在以色列发现了至少 165 个暴露的联网 RTSP 摄像头,在巴勒斯坦发现了 29 个暴露的 RTSP 摄像头,这些摄像头对任何人都是开放的。更多的人可能会受到影响。

RTSP 代表实时流协议。虽然这种通信系统对于传输实时数据很有用,但它既不提供加密也不提供针对密码猜测的锁定机制。

“不良行为者只需要基本技能就可以找到摄像头并暴力破解登录凭据,因为众所周知的软件工具和基本教程早已存在。研究人员警告说,暴露的 RTSP 摄像头可能会在网络战争场景中带来多种风险和危险。

特拉维夫至少有 37 个暴露的 RTSP 摄像机,Potah Tiqva 有 16 个,里雄莱锡安有 13 个。

在巴勒斯坦,曝光的摄像头大部分位于约旦河西岸,这可能与以色列对加沙地带的电力封锁有关。

武装分子可能会观察并利用易受攻击的摄像头

暴露的 IP 摄像机的第一个也是最重要的风险是黑客获取访问权限。这将使他们能够查看实时直播并记录镜头,这些镜头可用于监视、侦察或收集敏感信息。

“如果暴露的摄像头位于私人或敏感区域,它们可能会侵犯人们的隐私。个人信息、日常生活或机密对话可能会被记录和滥用。这些信息可用于情报收集、间谍活动或勒索,”研究人员写道。

虽然个人面临风险,但网络对手主要感兴趣的是组织甚至政府设施。对其 RTSP 摄像头的访问可能为攻击者渗透摄像头所连接的网络提供了立足点。一旦进入网络,他们就可以横向移动以危害其他系统或窃取数据。

“攻击者可能会操纵摄像头反馈来显示误导性信息,造成混乱或恐慌。例如,改变安全摄像头的镜头来隐藏闯入事件,或者让事情看起来好像发生了,但实际上并没有发生,”研究人员警告说。

此外,与任何其他智能设备一样,暴露的摄像头可能会被网络犯罪分子利用构建僵尸网络进行拒绝服务 (DDoS) 攻击或任何其他恶意活动。

因此,暴露设备的所有者不仅要承担自身安全的责任,还要承担保护社区的责任。

使用加密协议和强大的凭据隐藏摄像头

分离和加密以及可靠的凭据是 Cybernews 研究人员推荐的保护 RTSP 摄像机的策略。

在最好的情况下,所有安全或其他 IP 摄像机都应连接到具有端到端加密或 WPA2(Wi-Fi 保护访问 2)(如果网络是无线)的单独受保护子网。

- 使用加密机制来保护摄像机和查看客户端之间的通信。用于远程访问的虚拟专用网络 (VPN) 是首选。

- 确保 RTSP 摄像机需要可靠且唯一的密码才能访问。使用默认密码或弱密码是一个常见错误,很容易导致未经授权的访问。

- 保持相机固件最新,以解决安全漏洞并提高整体系统安全性。

- 实施访问控制以限制谁可以查看摄像机源。这可能涉及使用 IP 白名单或 VPN 进行远程访问。

- 考虑转向提供加密的协议,例如 HTTPS

转自安全客,原文链接:https://www.anquanke.com/post/id/290688

封面来源于网络,如有侵权请联系删除