导语:据发现,BreakingSecurity、VgoStore及其产品所宣传的合法性只不过是烟幕弹,这些服务背后的个人与网络犯罪社区紧密相连,利用他们的平台为非法活动提供便利,并从销售充满恶意软件的工具中获利。

来自VgoStore的GuLoader及其与CloudEyE的关联

研究人员在2023年看到的样本,是否真的是在2020年发现的与CloudEyE有关的GuLoader吗?

事实上,GuLoader现在看起来真的不一样了。该执行不像2020年在GuLoader中那样涉及VB6应用程序,现在它以VBS脚本或NSIS可执行文件的形式传播。2020和2023版本唯一的共同点是GuLoader核心功能:加密shellcode,然而,这一部分也发生了重大变化。正如研究人员在上一篇文章中所描述的,GuLoader的开发人员使用了新的模糊处理技术,这些技术掩盖了真实的执行流,并使自动反汇编工具和调试器无法分析代码,新版本还使用算术运算实现了数据模糊处理。

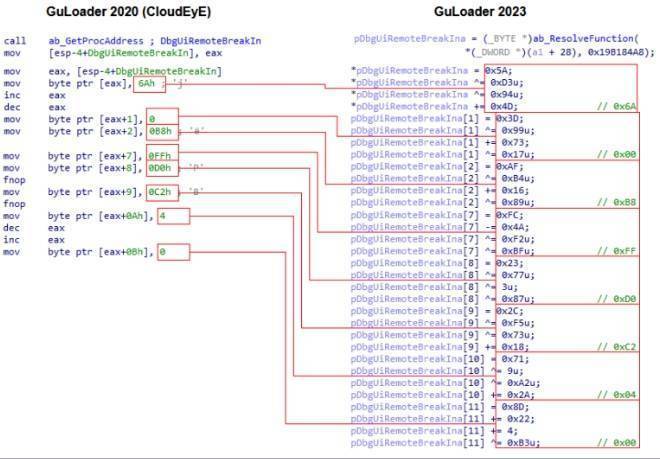

然而,研究人员仍然设法在代码中找到了相似之处,在下面的屏幕截图中,您可以看到这两个版本都使用了反调试技巧:修补DbgUiRemoteBreakIn和DbgBreakPoint函数。尽管由于新版本中的混淆,程序集代码非常不同,但在2020年和2023年的GuLoader版本中,相同的字节用于覆盖研究人员在卸载代码后可以看到的函数的代码。

2020年和2023年GuLoader版本的代码相似性

一般来说,关于反分析技术,两个版本的列表非常相似。很明显,反分析技术的数量随着每个新版本的发布而增加。

此外,所有版本的shellcode都使用大型结构来存储shellcode执行的各个阶段可能需要的全局变量,该结构的基址存储在EBP寄存器中。此结构中各种变量的偏移量在不同版本之间发生了变化,而其他偏移量保持不变。

研究人员最近在2023年分析的样本(MD5:40b9ca22013d02303d49d8f922ac2739)和2020年的旧样本(MD5:d621b39ec6294c998580cc21f33b2f46)中得出:

2023年和2020 (CloudEyE)的GuLoader的全局结构中API函数指针的相同偏移量

在这两个样本中,存储许多API函数地址的变量的偏移量是相同的。

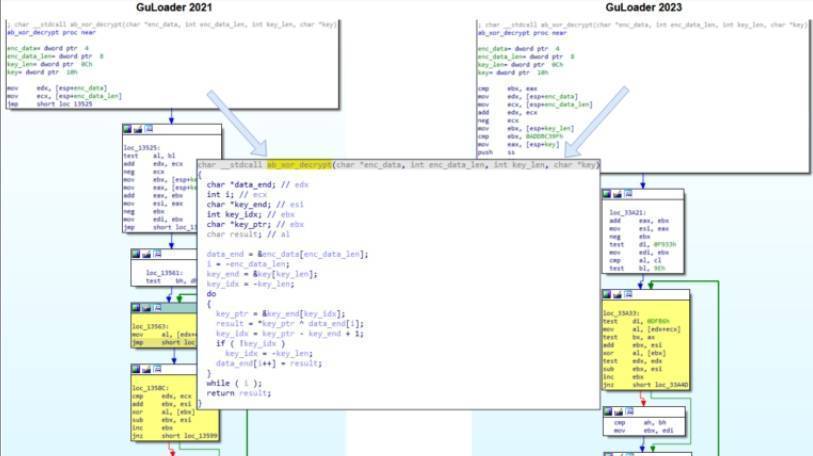

研究人员还发现了GuLoader的中间版本可供研究人员使用,他们在2021年和2022年确定了这些样本。让我们比较一下研究人员从2021年首次看到的样本中提取的解密例程代码(MD5:abf39daaa33505f26959db465116f21f)与上一个样本中的2023 GuLoader样本中的例程(MD5: 40b9ca22013d02303d49d8f922ac2739)。由于混淆,这些函数中的汇编代码略有不同,然而,如果研究人员使用反编译器,他们会得到两个样本相同的结果。

2021年和2023年的GuLoader版本中相同的反编译代码

由于类似的行为和代码模式,研究人员的恶意软件自动分类和配置提取工具将这些样本识别为GuLoader。

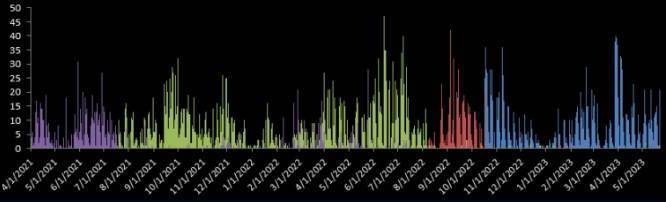

2021年、2022年和2023年的样本被确定为GuLoader

研究人员使用自动分析处理了6000多个GuLoader样本,这些样本按首次看到的日期排序,并识别了不同版本的GuLoader,这也使研究人员能够构建GuLoadershellcode版本的时间表。在下表中,研究人员标记了数据加密和模糊处理算法发生重大变化的版本的字符串,包括用于下载有效负载的URL,以及有效负载解密密钥:

不同GuLoader shellcode版本出现的时间

该图表显示,对于GuLoader shellcode的每个新版本,旧版本的样本数量都大大减少。以上列出的所有事实使研究人员确信,GuLoader的新版本,包括VgoStore演示的样本,仍然是研究人员在2020年展示的与CloudEyE和Securitycode.eu相关的恶意软件。

BreakingSecurity和VgoStore的幕后黑手

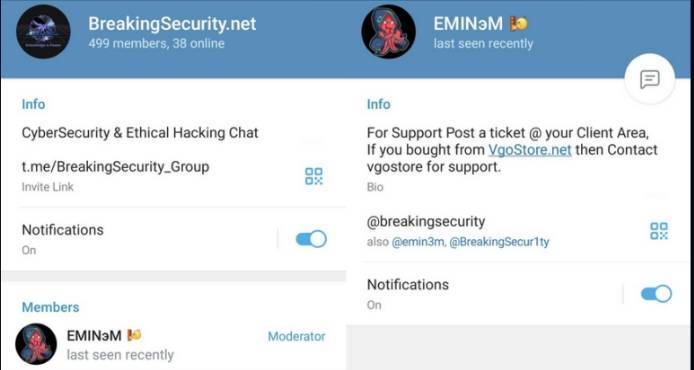

如上所述,昵称为“EMINэM”的用户是BreakinSecurity.net官方Telegram群组的负责人:

“EMINэM” Telegram用户详细信息

研究人员可以在“EMINэM” 发布的视频中看到非常具体的制品,其中包括桌面“This PC”和文件夹“EM1NeM”的自定义图标:

EMINэM的桌面工件

研究人员可以用这些来识别“EMINэM” 创建的视频。

现在让回到@VgoStore_Group群,在该群的管理员中,可以看到两个用户:“EMINэM” (自定义标题为“Trusted Vendor”)和VGO (@VgoStore):

VgoStore Telegram群管理员

VGO和“EMINэM” 伪装成不同的用户,研究人员甚至可以在这个组中找到他们之间的“对话”:

VGO与“EMINэM” 之间的“对话”

然而,如果研究人员仔细观看用户VGO发布的视频,研究人员会注意到用户“EMINэM” 发布的相同的伪装对象:

“EMINэM” 在VGO发布的视频中的桌面

关于本视频中“EMINэM” 桌面的工件,研究人员注意到一个细节。他们看到用户通过WinSCP连接到远程主机,并打开文件夹“/var/www/html/zarath”,研究人员在主机“194.180.48.211”上发现了一个同名的打开目录,这是研究人员在分析用户VGO演示TheProtect的VBS变体的视频时发现的,研究人员将其识别为GuLoader。

基于此,研究人员可以假设BreakingSecurity和VgoStore Telegram群都由同一个人控制,并且他还拥有两个帐户: “EMINэM” 和VGO。

接下来,研究人员尝试在Google上搜索“VgoStore”,发现用户“VgoStore”在“wordpress.org”网站论坛上寻求WordPress插件的帮助。在对话期间,用户发布了属于YouTube用户“EMINe M”(@BreakingSecurity)的两个未列出的YouTube视频的链接:

“EMINэM” 在“wordpress.org”网站论坛上发布的未列出的YouTube视频

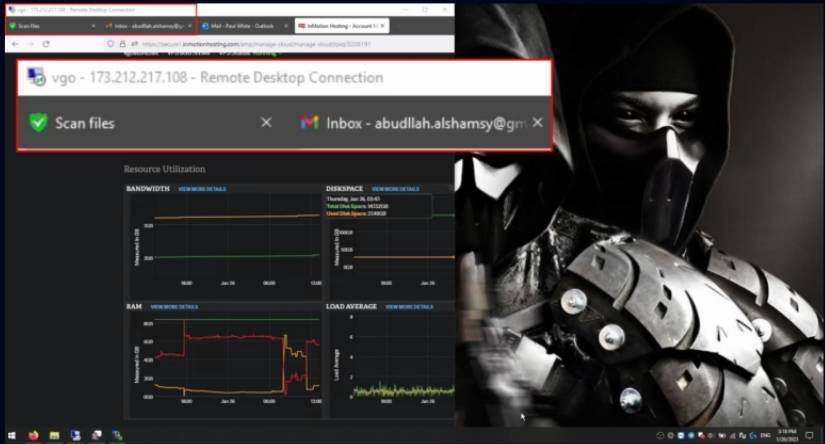

在视频“2023 01 26 15 18 16”(https://www.youtube.com/watch?v=L8yB_xybTPs)的开头,研究人员看到了视频中“EMINэM” 的桌面上的熟悉的真人快打壁纸。研究人员还可以看到远程桌面的IP地址“173.212.217.108”,“EMINэM” 通过它访问虚拟主机面板和电子邮件“abudllah.alshamsy(at)gmail[.]com”:

通过远程桌面由“EMINэM” 管理的服务器的IP地址

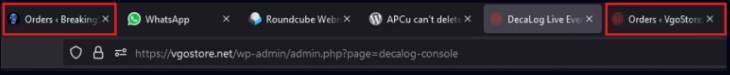

在第二个视频(“2023 01 26 20 02 07”,https://www.youtube.com/watch?v=KHp07C3DgWo)中,研究人员观察到VgoStore WordPress管理面板,BreakingSecurity和VgoStore的“订单”选项卡同时打开:

BreakingSecurity和VgoStore的“订单”选项卡在“EMINэM” 的视频中同时打开

尽管试图隐瞒与VgoStore的任何直接联系,但可以发现“EMINэM” 原来是BreakingSecurity和VgoStore网站以及Telegram群的管理员。

EMINэM的身份

“EMINэM” 在WordPress论坛上发布的一个视频(“2023 01 26 15 18 16”,https://www.youtube.com/watch?v=L8yB_xybTPs)相当长。“EMINэM” 在不同的窗口之间反复切换,其中一些帧显示了有助于研究人员调查的敏感数据。

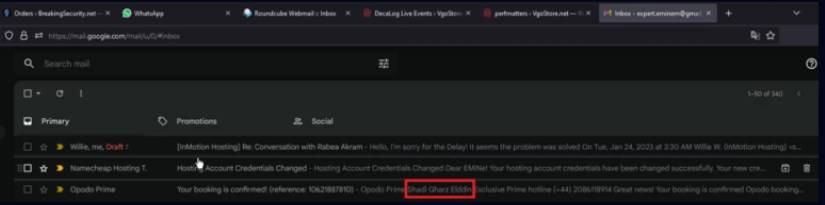

“EMINэM” 使用“Rabea Akram”假名通过电子邮件(expert.eminem@gmail[.]com)与网站通信:

“EMINэM” 使用假名管理的相关网站

在10:36处,研究人员可以看到“EMINэM” 以“Shadi Gharz Elddin”的名义预订了航班:

“EMINэM” 在航班预订确认电子邮件中的真实姓名

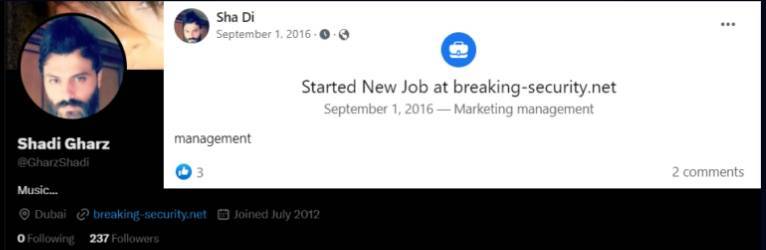

研究人员很容易就找到了Shadi Gharz的Facebook和Twitter账户,他在这些账户上公开写道,他的工作地点是BreakingSecurity:

Shadi Gharz的社交网络页面

知道“EMINэM” 的真名是Shadi后,就可以假设选择“EMINэM”这个昵称的来源很可能是艺术家Eminem的歌曲“the real Slim Shady”。

由“EMINэM” 进行的恶意活动

除了前面提到的样本(SHA256: 63559daa72c778e9657ca53e2a72deb541cdec3e0d36ecf04d15ddbf3786aea8, c914dab00f2b1d63c50eb217eeb29bcd5fe20b4e61538b0d9d052ff1b746fd73)之外,研究人员发现“EMINэM” 在过去几年中策划许多攻击。

1. 在Eminem于2021年发布的一段视频https://youtu.be/5xpYjLbDpnE?t=84中,在 1:24处,研究人员看到了浏览器的历史记录:

“EMINэM” 的浏览器历史记录包含Formbook C&C服务器的地址

上面的列表包含用于控制木马和检索被盗数据的Formbook信息窃取面板的地址。以下是使用给定地址的C&C服务器的Formbook样本列表:

2. 在“EMINэM” 发布的不同视频中,研究人员注意到他通过RDP或SFTP管理的服务器的几个IP地址。

研究人员能够下载前面提到的打开目录“hxxp://194.180.48.211/zarath/”的当前内容:

“194.180.48.211/zarath/”的内容

研究人员发现这个文件夹中的一部分文件是GuLoader加密的shellcode,其余的是加密的有效负载,其中大多数是Remcos。虽然开发人员可能会声称Remcos和GuLoader (CloudEyE, TheProtect)是合法软件,但研究人员也在这个文件夹中发现了两个真正的恶意有效负载,研究人员将其识别为Amadey Loader,以及相应的加载和解密这些有效负载的GuLoader shellcode:

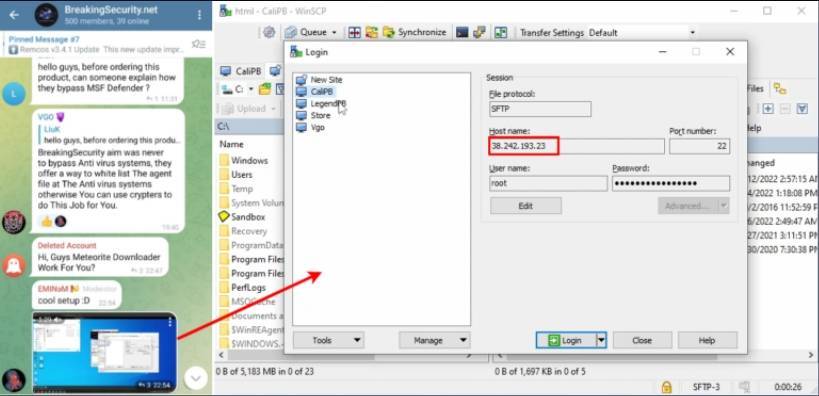

3.在2022年4月19日“EMINэM” 在@BreakingSecurity_Group群中发布的视频中,研究人员看到他如何以root用户(这意味着他是该服务器的所有者)连接到名为“CaliPB”的远程服务器,IP地址为“38.242.193.23”:

“EMINэM” 以root用户身份使用WinSCP连接到他的服务器

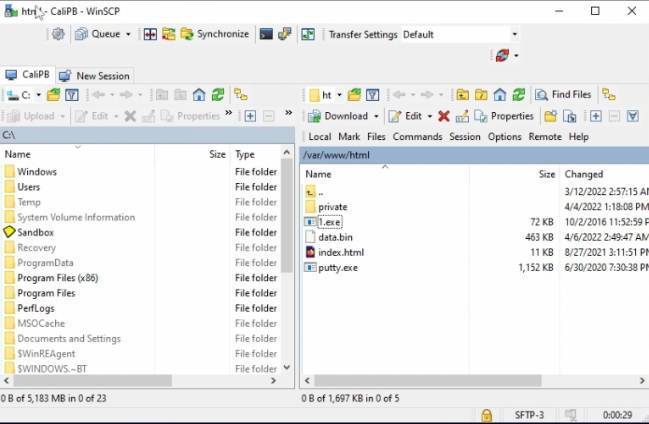

在下一个截图中,研究人员可以通过web访问“/var/www/html”文件夹的内容,并注意到一个名为“private”的子文件夹:

“EMINэM” 服务器上文件夹" /var/www/html "的内容

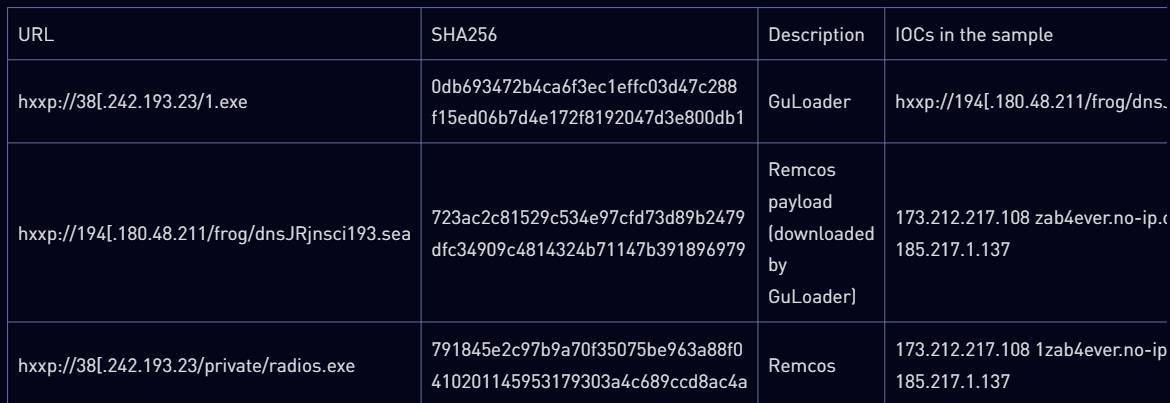

不幸的是,无法检索“私有”文件夹的内容,然而,研究人员仍然能够使用VirusTotal找到相关的样本。研究人员分析了之前从主机“38.242.193.23”下载的样本。其中,研究人员找到了GuLoader和Remcos:

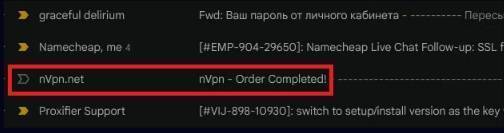

在这个表中,研究人员再次看到之前与“EMINэM” 连接的IP地址“194.180.48.211”和“173.212.217.108”,但是现在研究人员看到新的IP地址“185.217.1.137”被用作Remcos的C&C服务器。该IP地址属于提供端口转发服务的nVPN,可能是“EMINэM” 用来隐藏其Remcos C&C服务器的真实IP地址。研究人员的假设得到了以下事实的证实,在其中一个视频中,研究人员在“EMINэM” 的邮箱中看到一封来自nVPN的信:

“EMINэM” 收到的nVpn.net确认电子邮件

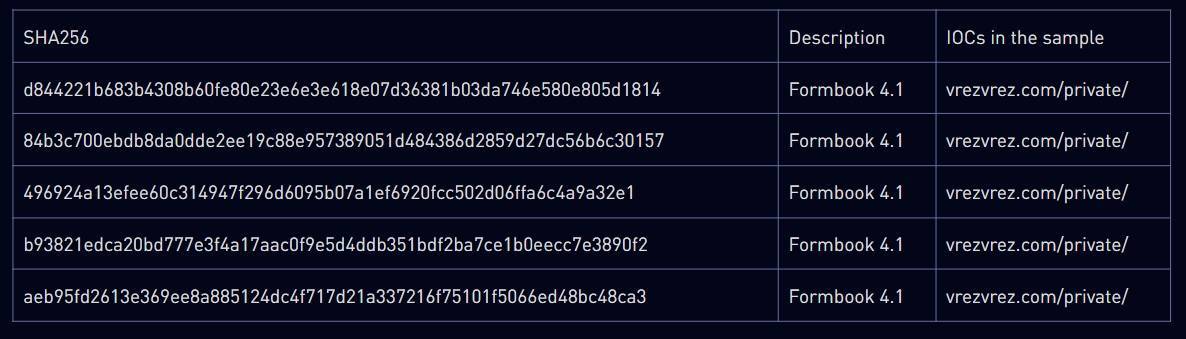

研究人员还发现了一个域名“vrezvrez.com”,该域名在录制视频期间被解析为IP地址“38.242.193.23”,另外还发现了5个4.1版本的Formbook样本,它们的C&C服务器URL为“vrezvrez.com/private/”:

因此,证据显示,Eminem不仅参与了Remcos和GuLoader的攻击,还使用了Formbook和Amadey Loader等知名恶意软件。

收入分析

研究人员在WordPress论坛上发现的由“EMINэM” 上传的未列出的YouTube视频“2023 01 26 15 18 16”包含了更多有助于研究人员调查的数据。研究人员在5:41处看到“EMINэM” 的Gmail帐户的收件箱,研究人员注意到了来自tochkaobmena.com服务的邮件。在视频中可以从电子邮件中恢复链接:

https://tochkaobmena.com/hst_FhaMv1rUzBTMfXlgR71vRjafr47K0wQyjuF/

数字货币兑换确认包含一个URL

点击链接,就可以找到了包含数字资产交换操作结果的页面(Perfect Money USD->Tron USDT),其中包含Tron区块链钱包地址:TLqC6F4AVs8MrdiQDgRuFcW2Xp3iY3hg2D,研究人员分析了交易记录,并计算了该账户在过去一年天内收到的近6万美元收入。

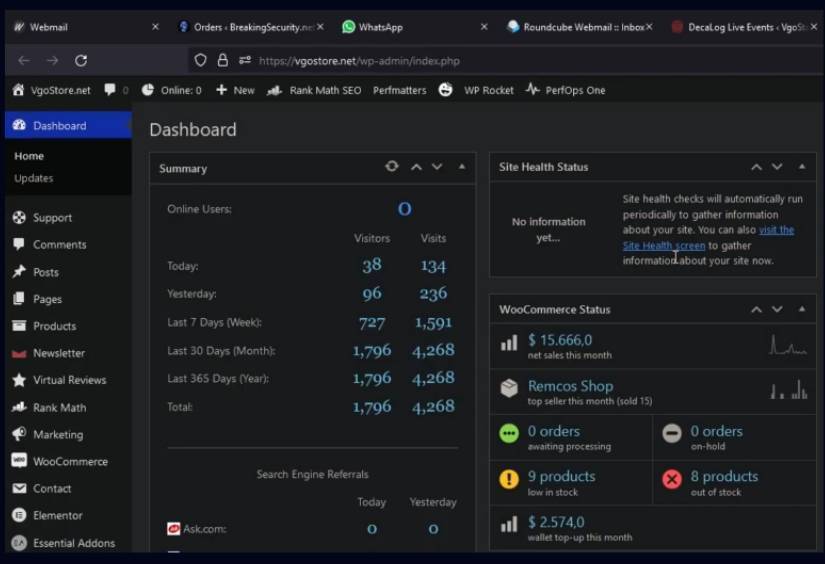

很明显,BreakingSecurity和VgoStore只有部分资金是通过这个钱包流动的,详细观看视频后,研究人员可以更好地了解VgoStore的收入。在5:06处,我们看到WordPress管理页面包含WooCommerce插件的报告:

WordPress管理页面显示销售统计数据

15000美元可被视为VgoStore网站上Remcos和其他服务销售的月收入估计。

总结

Remcos和GuLoader等工具曾经只在黑客论坛上出售,现在却伪装成合法产品公开,这种工具现在很容易获得,在怀有恶意的个人中很受欢迎。

调查结果显示,一个化名为EMINэM的个人管理着BreakingSecurity和VgoStore网站,这些网站以新名称TheProtect公开出售Remcos和GuLoader。研究人员还发现了EMINэM参与恶意软件传播的证据,包括臭名昭著的Formbook信息窃取程序和Amadey Loader,与此同时,EMINэM利用TheProtect绕过杀毒软件的能力,将其用于自己的恶意目的。

根据这些发现,很明显,BreakingSecurity、VgoStore及其产品所宣传的合法性只不过是烟幕弹,这些服务背后的个人与网络犯罪社区紧密相连,利用他们的平台为非法活动提供便利,并从销售充满恶意软件的工具中获利。

文章翻译自:https://research.checkpoint.com/2023/unveiling-the-shadows-the-dark-alliance-between-guloader-and-remcos/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh