根据Secureworks的《2023年威胁状况报告》,在2023年3月至6月的四个月里,勒索软件泄露网站上公布的受害者人数达到了“前所未有的水平”。

按照目前的水平,2023年将是自2019年有记录以来在所谓的“点名羞辱”网站上点名受害者人数最多的一年。预计第10000名受害者的名字将于2023年夏末发布到网站中。该报告揭示了对特定漏洞的一次性大规模剥削是该时期后四个月被点名受害者人数创纪录的主要因素:

- 三月 – Fortra GoAnywhere,被Clop利用

- 五月 – Zimbra邮件服务器,被MalasLocker利用

- 六月 – MOVEit Transfer,被Clop利用

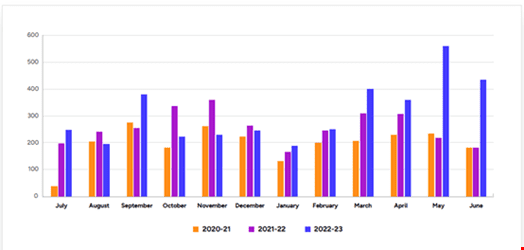

勒索软件名称和耻辱泄漏站点受害者列表 – 2020 年至 2023 年

研究人员承认,仅靠泄漏网站并不能完全准确地描述勒索软件的状态,因为它们只列出了未支付赎金的受害者。

勒索软件驻留时间的戏剧性下降

停留时间下降的另一个因素是,现在部署勒索软件的许多威胁行为者的技能低于以前的运营商,方法也不那么复杂。这是由于勒索软件即服务(RaaS)模式的兴起降低了进入门槛。

勒索软件的首选初始访问向量是什么

Secureworks观察到,两种最常见的初始访问向量是扫描和利用(32%)和被盗凭据(32%)。

与前12个月的52%相比,扫描和利用漏洞(即识别被特定漏洞攻击的易受攻击系统)在勒索软件事件中所占的比例大幅下降。从被盗凭据开始的事件比例也比前12个月有所下降,当时占勒索软件入侵的39%。

从2022年7月到2023年6月,通过钓鱼电子邮件发送的商品恶意软件是第三常见的初始访问媒介,占14%。

防止勒索软件的最有效方法

研究人员指出,通过以下措施的组合,可以在早期预防或检测出已识别的前三种初始接触媒介:

- 及时定期修补。CISA和合作机构列出了威胁行为者扫描的主要漏洞,其中许多包含较旧的缺陷。各组织应优先考虑修补这些漏洞。

- 多因素身份验证(MFA)。虽然该报告承认,威胁行为者正在采用各种策略绕过MFA,但当薄弱的凭据被利用时,这些控制措施通常会阻止对手前进。

- 全面实施监控解决方案。研究人员表示,勒索软件事件中数据被盗和使用之间的时间间隔意味着组织在监控网络犯罪论坛中被盗数据方面具有巨大价值。

转自E安全,原文链接:https://mp.weixin.qq.com/s/Sk1Rcg87-KB3GKAjP9xSUA

封面来源于网络,如有侵权请联系删除