最近,我们观察到了一种名为”Fake Browser Update”的诱骗策略,让用户执行恶意二进制文件。在分析这些二进制文件时,我们确定使用了一个新的加载程序,用于在受感染的系统上执行信息窃取程序,其中包括StealC和Lumma。

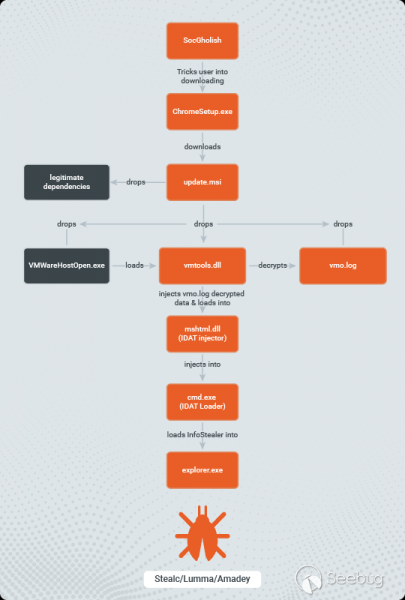

IDAT 加载程序是我们于2023 年 7 月首次发现的一种新型、复杂的加载程序。在较早版本的加载器中,它被伪装成一个7-zip安装程序,传送SecTop RAT。现在,我们观察到该加载器被用来传送Stealc、Lumma和Amadey等信息窃取程序。它采用了几种逃避技术,包括 Process Doppelgnging、DLL Search Order Hijacking和Heaven’s Gate。IDAT加载器得名于威胁行为者将恶意载荷存储在PNG文件格式的IDAT块中。

在采用这种技术之前,我们观察到背后的黑客利用恶意JavaScript文件来与命令和控制(C2)服务器建立联系,或者传送Net Support远程访问木马(RAT)。

从SocGholish恶意软件,到黑客手中的窃取信息,下面的分析涵盖了整个攻击流程。

技术分析

黑客经常通过安全工具无法检测到的方式发起攻击,而安全研究人员也很难对其进行调查。

更多内容请至Seebug Paper 阅读全文:https://paper.seebug.org/3027/

消息来源:rapid7,译者:知道创宇404实验室翻译组;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文