有针对性的攻击

通过3CX供应链攻击部署Gopuram后门

今年早些时候,流行的VoIP程序3CXDesktopApp的木马化版本被用于高供应链(high-supply-chain )攻击。攻击者能够将恶意代码嵌入libffmpeg媒体处理库,以从服务器下载有效负载。

当我们查看活动的分析数据时,在其中一台计算机上发现了一个名为guard64.dll的DLL,该DLL已加载到受攻击的3CXDesktopApp.exe进程中。在最近部署的后门中使用了一个同名DLL,我们称之为Gopuram,自2020年以来研究人员一直在跟踪它。在调查东南亚一家加密货币公司的攻击时,我们发现Gopuram与AppleJeus共存于目标计算机上,AppleJeus是Lazarus的后门。

我们观察到,使用Gopuram的受害者很少,但攻击人数在2023年3月有所增加,这与3CX供应链攻击直接相关。攻击者专门针对加密货币公司。后门实现的命令允许攻击者与受害者的文件系统交互,并在受攻击的设备上创建进程。此外,Gopuram还可以启动内存模块。

Gopuram后门已被部署到不到10台受攻击的计算机上,这一事实表明攻击者使用Gopuram非常精确。研究人员观察到,他们对加密货币公司有着特殊的兴趣。另外,Gopuram背后的攻击者通过成熟的模块化Gopuram后门攻击目标设备,因此Gopuram是攻击链中的主要植入程序和最终有效负载。

新的Gopuram攻击的发现可以将3CX活动归因于Lazarus。

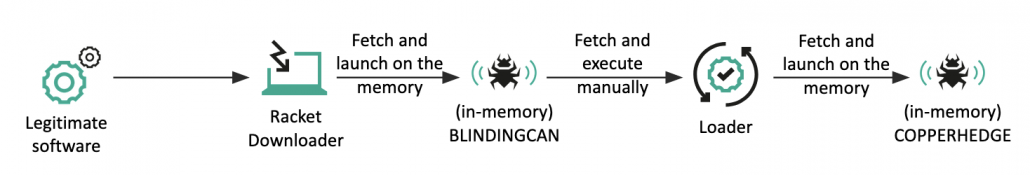

对Lazarus活动的持续分析

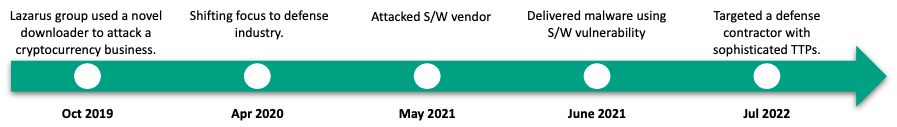

Lazarus是一个臭名昭著的攻击组织,在过去的几年里,研究人员跟踪了Lazarus的活跃之一DeathNote,观察到攻击者目标的变化以及TTP(战术、技术和程序)的变化。

自2018年以来,Lazarus长期以来一直以加密货币相关业务为目标,使用与加密货币业务相关的恶意Word文件和主题来引诱潜在目标。如果目标打开文件并启用宏,恶意脚本将提取嵌入的下载程序并使用特定参数加载它。Lazarus在这些攻击中使用了两种不同的第二阶段有效负载:第一种是伪装成UltraVNC查看器的木马化应用程序,第二种是典型的多级后门。

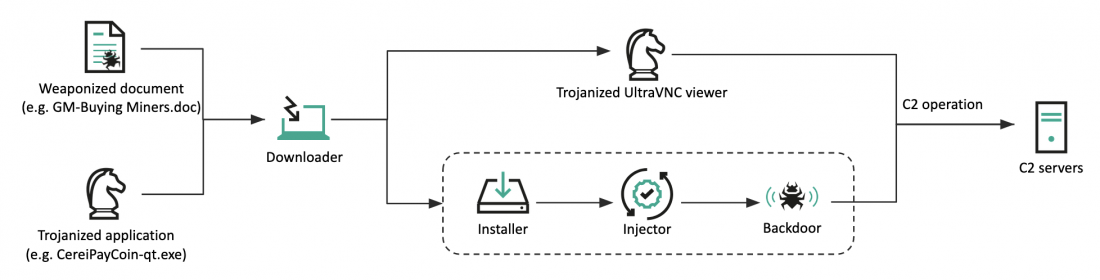

Lazarus还在其武器化文件中使用远程模板注入技术,以及使用木马化开源PDF查看器软件,完善了其攻击链。两种攻击方法都导致了相同的恶意软件,该恶意软件上传了目标的信息,并根据C2服务器的判断检索了下一阶段的有效负载。最后,在内存中执行了COPPERHEDGE变体。

2021年5月,DeathNote被用来攻击一家提供监控网络设备和服务器解决方案的欧洲IT公司,可能是因为Lazarus对该公司广泛使用的软件或其供应链感兴趣。

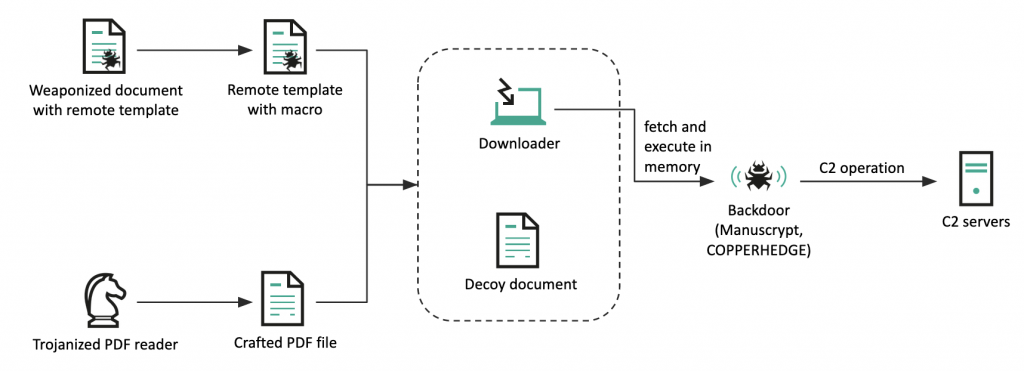

2021年6月初,Lazarus组织开始利用一种新的机制攻击韩国的目标。

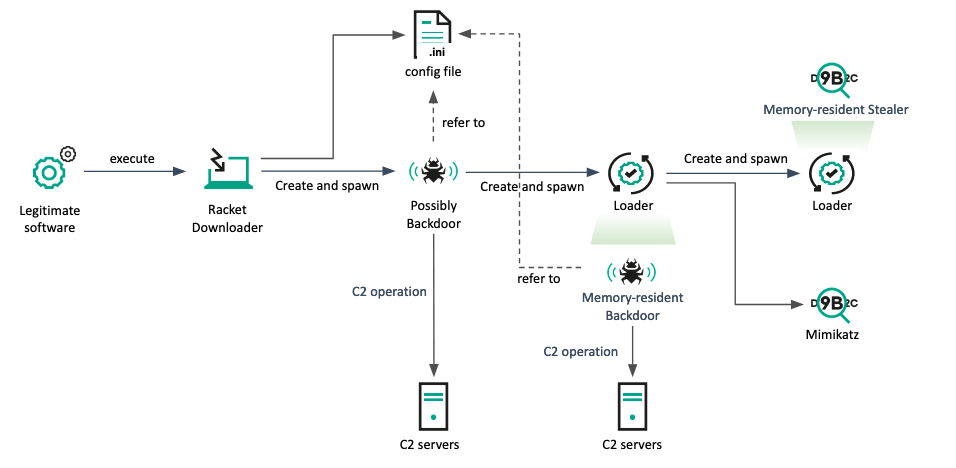

与之前的情况一样,初始攻击载体创建了下载恶意软件。一旦连接到C2服务器,下载器就会根据操作员的命令获取额外的有效负载,并在内存中执行。在此期间,BLINDINGCAN恶意软件被用作内存驻留后门。虽然BLINDINGCAN恶意软件有足够的能力控制受害者,但攻击者手动植入了额外的恶意软件。最后,使用COPPERHEDGE执行。

2022年3月,同一个安全程序被用来向韩国的几名受害者传播类似的下载恶意软件。然而,在该示例中,传播了不同的有效负载。C2操作员手动植入后门两次,尽管我们无法获得最初植入的后门,但我们认为它与下一阶段的后门相同。新植入的后门能够通过命名管道通信执行检索到的有效负载。此外,攻击者利用侧加载来执行Mimikatz,并使用窃取恶意软件从用户那里收集击键和剪贴板数据。

大约在同一时间,拉丁美洲一家国防承包商被同一后门攻击。最初的攻击载体与在其他国防工业目标中看到的类似,包括使用带有特制PDF文件的木马化PDF阅读器。然而,在该示例中,攻击者采用了侧加载技术来执行最终的有效负载。当使用木马化 PDF阅读器打开恶意PDF文件时,受害者会收到与上述相同的恶意软件,该恶意软件收集和报告受害者的信息,检索命令并使用管道通信机制执行命令。攻击者使用该恶意软件植入额外的有效负载,包括用于侧加载目的的合法文件。

2022年7月,Lazarus成功攻破了非洲的一家国防承包商。最初的攻击是通过Skype发送的一个可疑的PDF应用程序。执行PDF阅读器后,它在同一目录中创建了一个合法文件(CameraSettingsUIHost.exe)和一个恶意文件(DUI70.dll)。这种攻击严重依赖于我们在前一个案例中观察到的相同的DLL侧加载技术。Lazarus在各种活动中多次使用该恶意软件,并且还使用相同的DLL侧加载技术来植入能够后门操作的附加恶意软件。为了在系统之间横向移动,攻击者使用了一种名为ServiceMove的有趣技术。该技术使用Windows Perception Simulation Service加载任意DLL文件:通过在C:\Windows\System32\Perception Simulation\中创建任意DLL并远程启动该服务,攻击攻击者能够在远程系统上以NT AUTHORITY\SYSTEM的身份执行代码。

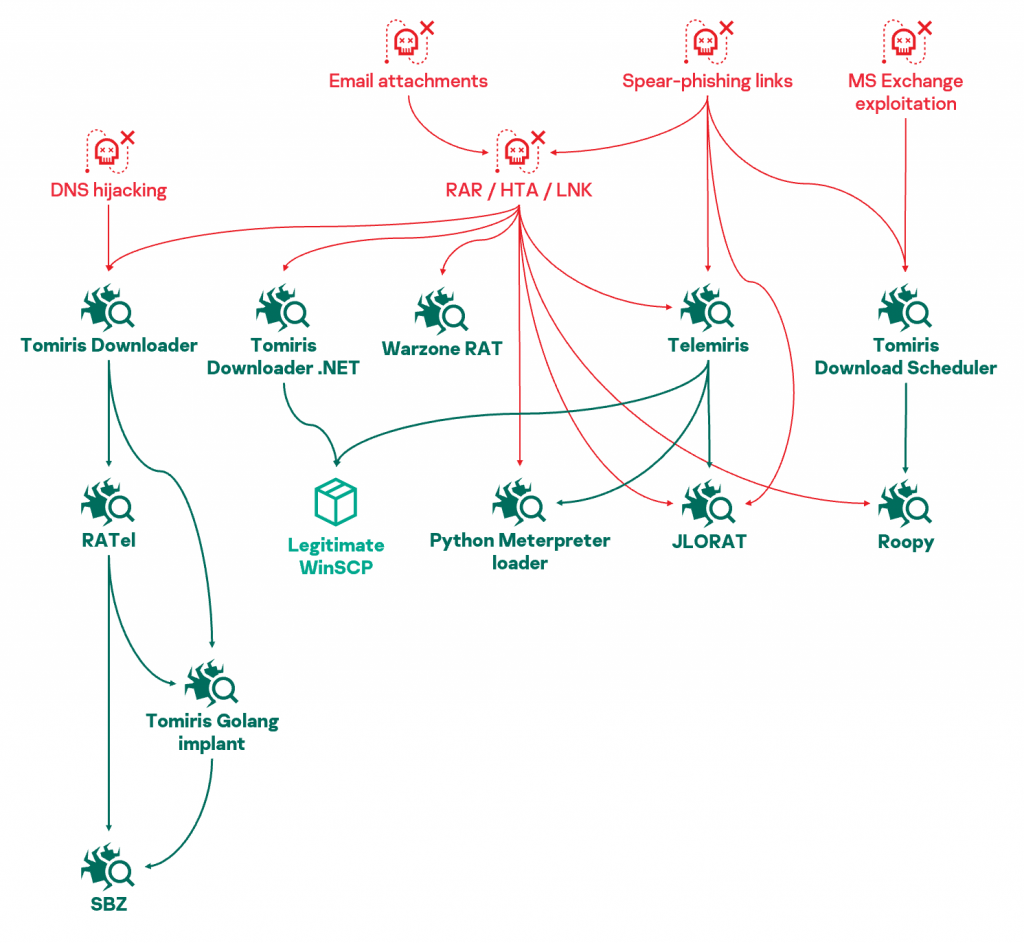

Tomiris使用各种各样的恶意软件植入,以及其快的速度和所有可以想象的编程语言开发。此攻击者使用的工具分为三类:下载程序、后门和文件窃取程序。攻击者不仅开发自己的工具,还使用开源或商业可用的植入程序和攻击性工具。Tomiris采用了多种攻击载体:鱼叉式网络钓鱼、DNS劫持、漏洞利用(特别是ProxyLogon)等方法。

网络攻击中使用工具的归属有时可能是一个非常棘手的问题。今年1月,一些研究人员将对乌克兰组织的攻击归因于Turla,至少部分原因是使用了KopiLuwak和QUIETCANARY(又称之为TunnusSched),目前已知Turla使用过的恶意软件。

TunnusSched样本已于2022年9月传播到独联体政府,该恶意软件是从Tomiris的Telemiris恶意软件中部署的。此外,从2019年开始,研究人员发现了与KopiLuwak相关的其他植入家族;TunnusSched和KopiLuwak是同一工具集的一部分。

尽管这两个组织之间可能存在联系,但它们是不同的攻击行为者。Tomiris无疑会说俄语,但它的目标和交易技巧在Turla观察到的明显不一致。

因此,它们之间的关系可能是这样的。

1.Turla很乐意使用2016年被禁用的工具,并且仍在当前操作中使用它以及新工具。

2. 其他攻击者可能已经重新调整了这些工具的用途。

3.Turla与Tomiris共享工具和专业知识。

4.Tomiris和Turla依靠一个提供进攻能力的共同供应商。

前两个假设的可能性最小,Tomiris和Turla之间存在某种形式的蓄意合作。

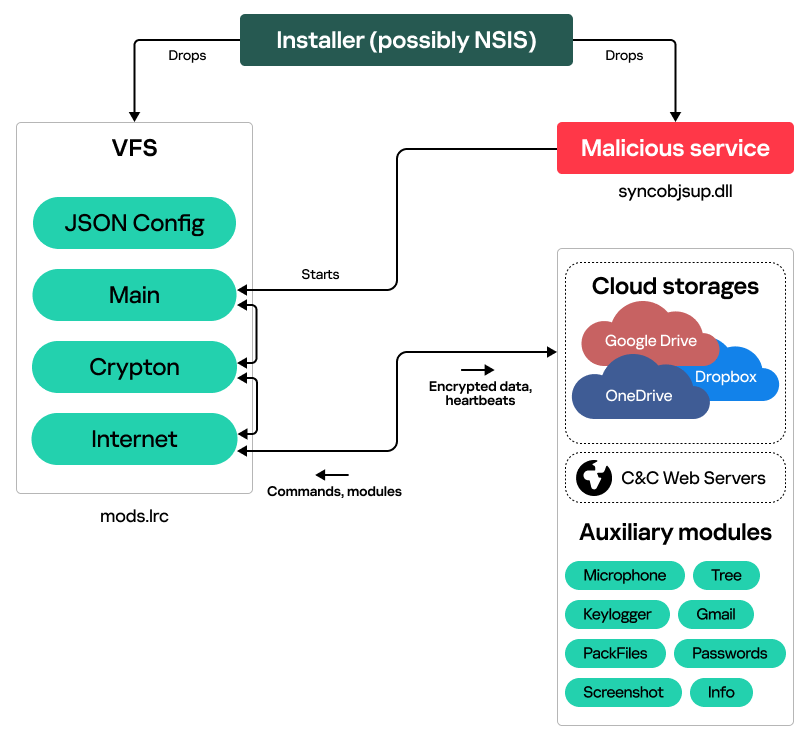

CloudWizard APT

在寻找与PowerMagic和CommonMagic相似的植入程序时,研究人员发现了一组来自同一攻击攻击者的更复杂的恶意活动。有趣的是,这些目标不仅位于顿涅茨克、卢甘斯克和克里米亚地区,还位于乌克兰中西部。这些目标包括个人以及外交和研究组织。

新发现的活动涉及称之为CloudWizard的模块化框架。它的功能包括截屏、麦克风录音、键盘记录等。

多年来,有许多APT攻击者在俄乌冲突地区活动,包括Gamaredon、CloudAtlas和BlackEnergy。因此,研究人员寻找可以将CloudWizard归因于已知攻击因素的线索。CloudWizard让人想起了在乌克兰观察到并公开报道的两次活动:Groundbait活动(ESET于2016年首次发现)和BugDrop活动(CyberX于2017年发现)。虽然几年来没有关于Prikormka恶意软件(Groundbait活动的一部分)的更新,但研究人员发现该活动中使用的恶意软件与CommonMagic和CloudWizard之间有许多相似之处。因此,很明显,这两次活动背后的攻击者并没有停止其活动,并在15年多的时间里继续开发其网络间谍工具集。

自2019年以来一直活跃的APT组织GoldenJackal通常以中东和南亚的政府和外交机构为目标。

其主要功能是.NET恶意软件的特定工具集:JackalControl、JackalWorm、JackalSteal、JackalPerInfo和JackalScreenWatcher。这些植入程序旨在控制目标计算机,使用可移动驱动器传播,泄露数据,窃取凭据,收集有关本地系统和目标网络活动的信息,并拍摄屏幕截图。

研究人员观察到使用了假冒的Skype安装程序和恶意Word文件。

虚假的Skype安装程序是一个名为skype32.exe的.NET可执行文件,它是一个包含两个资源的滴管:JackalControl木马和合法的Skype for Business独立安装程序。该恶意文件伪装成一份合法的通告,用来收集巴基斯坦政府授勋官员的信息,使用远程模板注入技术下载恶意HTML页面,利用Follina漏洞。

GoldenJackal活动的特点是使用受攻击的WordPress网站作为托管C2相关逻辑的方法。研究人员认为攻击者上传了一个恶意PHP文件,该文件被用作将web请求转发到另一个骨干C2服务器的中继。目前没有任何证据表明这些网站存在漏洞。然而,许多网站都在使用过时版本的WordPress,有些网站还被之前上传的webshell感染或攻击。

Triangulation活动

6月初,我们发布了一个长期活动的预警,该活动名为Triangulation,涉及一个以前未知的iOS恶意软件平台,该平台通过零点击(zero-click)iMessage漏洞进行传播。

该攻击是使用带有恶意附件的不可见iMessage进行的。使用iOS中的许多漏洞,执行附件并安装间谍软件。间谍软件的部署是完全隐藏的,不需要目标人员采取任何活动。然后,间谍软件悄悄地将私人信息传输到远程服务器,包括麦克风录音、即时通讯的照片、地理位置以及受攻击设备所有者的一些其他活动的数据。

在此之后,研究人员公布了攻击链中的最终有效负载。这是一种高度复杂的间谍软件植入程序,称之为“TriangleDB”。该植入程序在内存中运行,定期与C2基础设施通信以接收命令。该植入允许攻击者浏览和修改设备文件,获取存储在钥匙链中的密码和凭据,检索地理位置信息,以及执行其他模块,从而进一步扩展了他们对受攻击设备的控制。

Andariel及其一个相关的恶意软件家族

Andariel是Lazarus集团的一部分,以在2022年中使用DTrack恶意软件和Maui勒索软件而闻名。在同一时期,Andariel还利用了Log4j漏洞。该活动引入了几个新的恶意软件家族,如YamaBot和MagicRat,但也更新了NukeSped和DTrack的版本。

在一次无关的调查中,研究人员偶然发现了一个新的活动,发现它是一个以前没有记录的恶意软件家族,以及Andariel的TTP中的一个新成员。

Andariel通过执行Log4j漏洞来攻击设备,而Log4j又从C2服务器下载更多恶意软件。不幸的是,我们无法捕捉到他们下载的第一个恶意软件,但我们确实看到,DTrack后门的下载紧随其后。

分析发现,这些命令是由人工操作员运行的,从错误和打字错误的数量来看,可能是一个缺乏经验的操作员。我们还能够识别Andariel在命令执行阶段安装和运行的一组现成工具,然后进一步利用。其中包括Supremo远程桌面、3Proxy、Powerline、Putty、Dupert、NTDDumpEx和ForkDump。

研究人员还发现了一种名为EarlyRat的新恶意软件。我们第一次注意到这一点是在上述Log4j的一个案例中,并假设它是通过Log4j下载的。然而,当我们开始寻找更多的样本时,却发现了最终导致EarlyRat失败的网络钓鱼文件。

EarlyRat和钓鱼文件一样,非常简单,它能够执行命令。

其他恶意软件

Nokoyawa勒索软件攻击使用Windows零日漏洞

有攻击者试图在属于中东、北美和亚洲中小企业的Windows服务器上执行权限提升漏洞利用。这类似于我们之前分析过的通用日志文件系统(CLFS)(Windows日志记录子系统)中的漏洞利用。然而,当仔细检查时,其中一个竟然是零日漏洞,支持不同版本和版本的Windows,包括Windows 11。微软将该漏洞命名为CVE-2023-28252,并于4月4日修补。

我们过去发现的大多数零日漏洞都是由APT攻击者使用的,但这个漏洞被Nokoyawa(一个复杂的网络犯罪组织)用来实施勒索软件攻击。

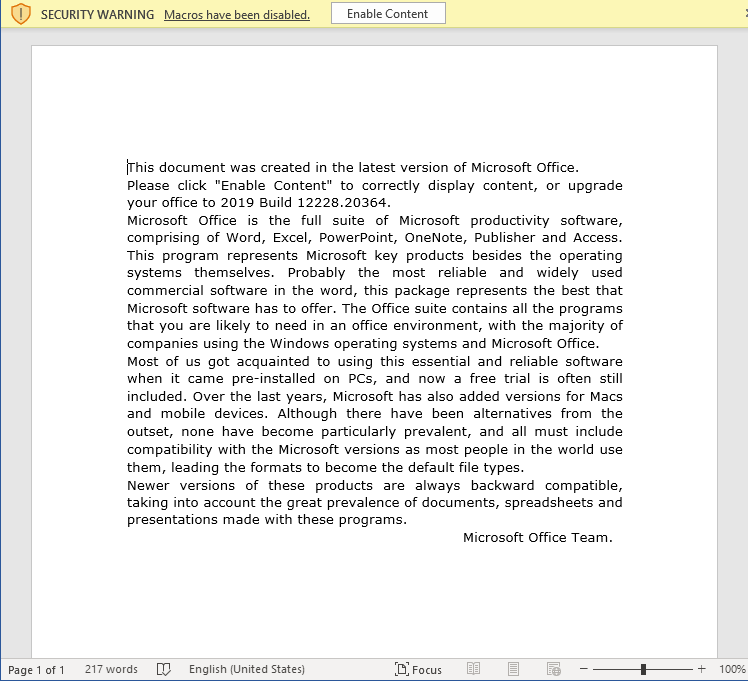

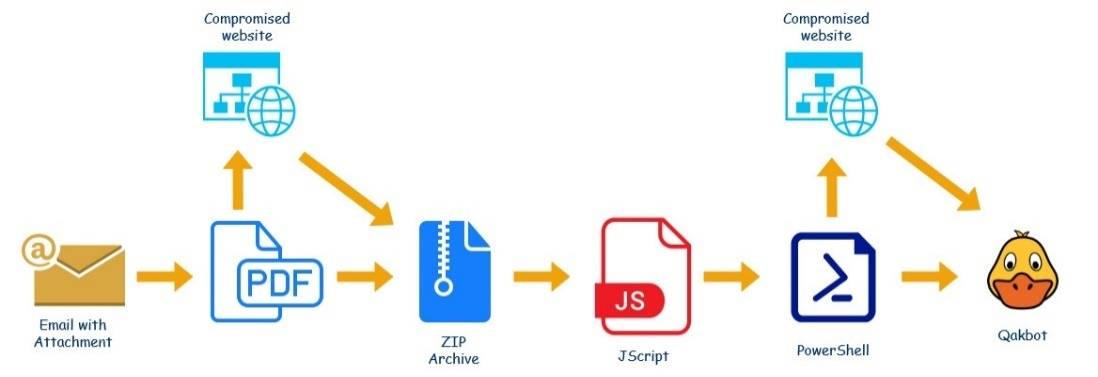

QBot银行木马攻击激增

4月初,我们检测到使用QBot恶意软件(又名QakBot、QuackBot和Pinkslipbot)的攻击显著增加。该恶意软件是隐藏在商业信件中的恶意文件传播的。黑客可以获取真实的商业通信(QBot等,从以前的目标计算机上窃取本地存储的电子邮件),并加入对话,发送信息,就好像他们在进行一次原来的对话一样。这些电子邮件试图说服目标打开一个附加的PDF文件,将其伪装成费用清单或其他商业事项。PDF实际上包含来自Microsoft Office 365或Microsoft Azure的虚假通知。攻击者利用这一点试图让目标点击“打开”按钮,然后下载一个受密码保护的压缩文件,其中包含通知文本中的密码。

如果接收者解压缩并运行其中的.WSF(Windows脚本文件),它就会从远程服务器下载QBot恶意软件。

Minas变得越来越复杂

2022年6月,我们在一个系统进程的内存中发现了一个可疑的shellcode。根据我们对攻击链的重建,我们确定它是通过将编码的PowerShell脚本作为任务运行而产生的,分析认为该脚本是通过GPO(组策略对象)创建的,这一点尤其令人担忧,因为它表明攻击者已经攻击了目标网络。

我们称之为Minas的恶意软件是一个挖矿软件。它旨在通过加密、随机生成名称以及使用劫持和注入技术来隐藏其在受攻击系统中的存在。它还能够使用持久性技术留在受攻击的系统上。

研究人员认为,未来很可能会发布一种新的变体,以避免反病毒检测,这就是为什么使用一种不主要依赖于签名检测,但也使用行为检测方法的安全解决方案至关重要。

Satacom提供窃取加密货币的浏览器扩展

6月,研究人员报道了最近一次与Satacom下载程序有关的恶意软件传播活动。投放的恶意软件的主要目的是通过对目标加密货币网站进行网络注入,从目标账户窃取比特币。该恶意软件的主要目的是通过对目标加密货币网站进行网络注入,从目标账户中窃取比特币。恶意软件试图通过为基于chrome的web浏览器安装扩展来做到这一点,该扩展随后与其C2服务器通信,其地址存储在BTC交易数据中。

恶意扩展有各种JS脚本,用于在用户浏览目标网站时执行浏览器操作,包括枚举和对加密货币网站的操作。它还能够操纵一些电子邮件服务的外观,如Gmail、Hotmail和雅虎,以隐藏其活动。

虽然研究人员分析了特定于Windows的攻击链,但该恶意软件作为浏览器扩展运行,因此它可以安装在各种平台上基于Chromium的浏览器中。如果攻击者选择这样做,他们就可以将Linux和macOS作为目标。

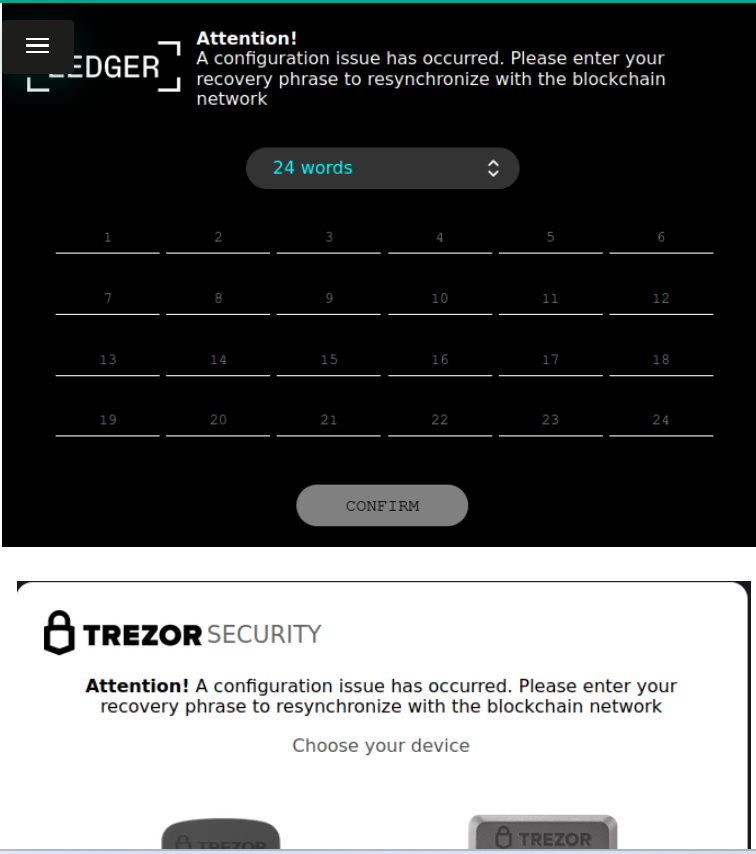

DoubleFinger用于窃取加密货币

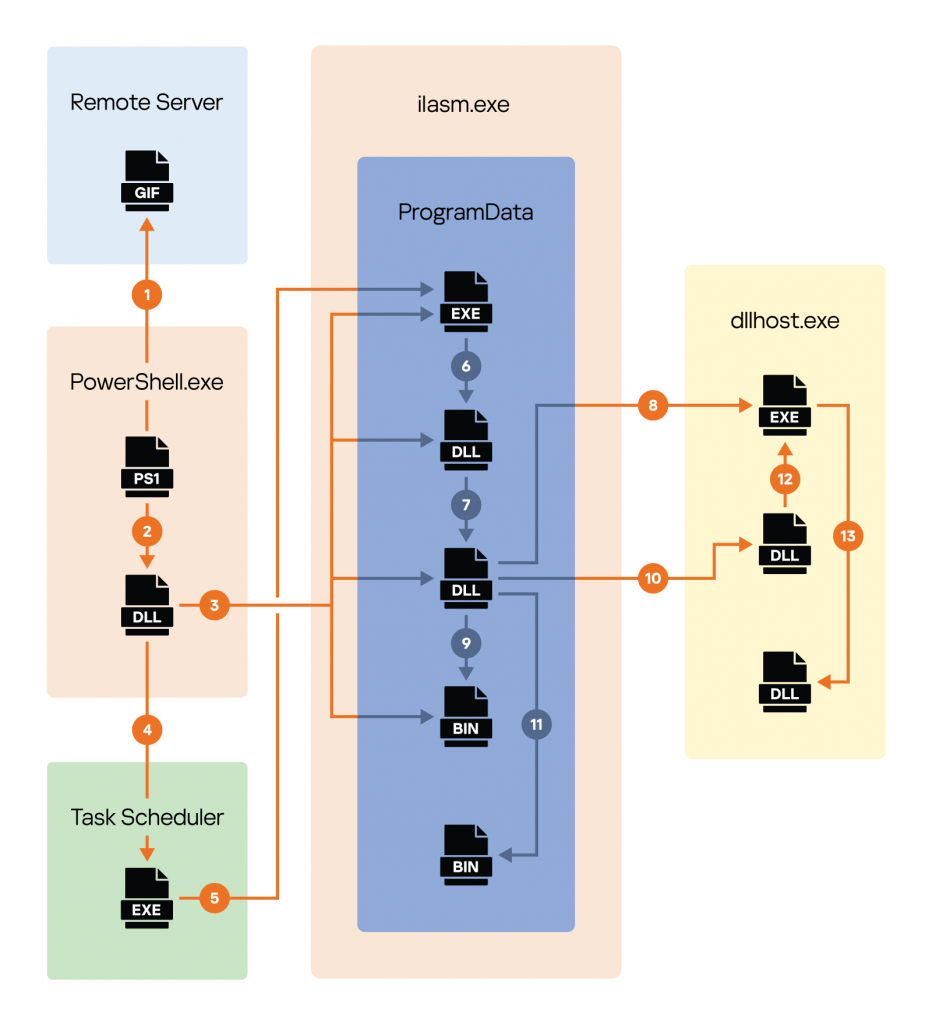

6月,研究人员就报告了使用DoubleFinger加载程序安装加密窃取程序和远程访问木马的复杂攻击。攻击的技术性质及其多阶段攻击机制类似于APT攻击。

该过程从一封包含恶意PIF文件的电子邮件开始。如果目标打开附件,则攻击的第一阶段开始。DoubleFinger执行一个shellcode,从图像共享平台Imgur.com下载一个PNG格式的文件。该文件实际上包含多个加密形式的DoubleFinger组件,这些组件用于攻击的后续阶段。其中包括一个用于攻击第二阶段的加载程序,一个合法的java.exe文件,试图绕过安装在计算机上的安全软件的操作,以及在第四阶段部署的另一个PNG文件的解密,这个PNG文件不仅包含恶意代码,还包含恶意软件名称的图像。

DoubleFinger随后使用一种名为Process Doppelgäking的技术启动了第五阶段,该技术将合法进程替换为包含恶意负载的修改后的进程GreetingGhoul加密窃取程序,该程序会自我安装在系统中,并计划在每天的特定时间运行。

GreetingGhoul包含两个组件:一个检测系统中的加密钱包应用程序,并窃取攻击者感兴趣的数据(如私钥和种子短语);另一个覆盖加密货币应用程序的界面并拦截用户输入。

这使攻击者能够控制目标的加密钱包并从中提取资金。

研究人员发现了一些DoubleFinger修改,其中一些安装了远程访问木马Remcos。其目的是观察所有用户的行为,并完全控制系统。

本文翻译自:https://securelist.com/it-threat-evolution-q2-2023/110355/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh