Hackernews 编译,转载请注明出处:

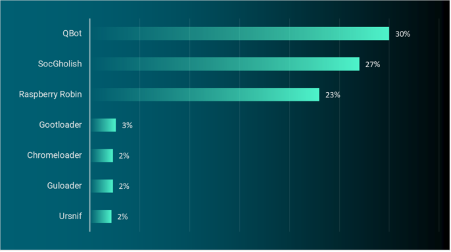

据IT安全公司ReliaQuest的威胁研究人员研究,QakBot、SocGholish和Raspberry Robin这三种恶意软件加载程序在80%的攻击事件中造成了严重破坏。

恶意软件加载程序被用作交付和执行其他形式的恶意软件的载体,例如勒索软件、病毒、特洛伊木马或蠕虫。它们是攻击者在初始网络攻击阶段投放有效载荷(payloads)的最常见工具之一。

ReliaQuest的研究人员观察了消费者环境中最常见的变种,发现自今年年初以来,仅三个恶意软件加载程序就占了大部分事件的份额。

恶意软件加载器对网络安全团队来说很棘手,因为即使加载的恶意软件相同,对一个加载器的防御可能对另一个加载器不起作用。

“仅检测到恶意软件加载程序,并不意味着目标网络受到了损害。我们观察到的大多数情况下,恶意软件加载程序在杀伤链的早期都会被检测到并停止,但加载器引起的任何系统瘫痪威胁都不容忽视,尤其是三种最受欢迎的加载器。”研究人员写道。 然而,我们对主要罪犯QakBot (QBot, QuackBot, Pinkslipbot)、SocGholish和Raspberry Robin真的了解吗?

然而,我们对主要罪犯QakBot (QBot, QuackBot, Pinkslipbot)、SocGholish和Raspberry Robin真的了解吗?

QakBot瞬息万变

QakBot与Black Basta勒索软件组织有关,最初是作为银行木马设计的,升级了新的功能后便成为了一种通用的恶意软件。

QakBot不仅用于对目标网络的初始访问,还提供远程访问有效载荷、窃取敏感数据,并帮助黑客进行横向移动和远程代码执行。

通常,QakBot是通过网络钓鱼电子邮件发送的。这些电子邮件为收件人提供量身定制的诱饵,如工作订单、紧急请求、发票、文件附件、超链接等。有效载荷以PDF、HTML或OneNote文件的形式下载。

研究人员解释说:“QakBot会使用WSF、JavaScript、Batch、HTA或LNK文件,通过此类文件在执行计划任务或注册表运行键从而建立持久性。”

QakBot的经营者足智多谋,能够迅速做出反应或改变他们的部署策略。这种恶意软件是一种不断发展和持续的威胁,可以灵活的针对任何行业或地区。

通过SocGholish,一个用户得以影响整个系统

SocGholish,也被称为FakeUpdates,是一种伪装成合法的软件更新的程序。这个JavaScript恶意软件加载程序的目标是基于微软Windows环境的系统,并通过驱动式妥协(下载无需用户交互)交付。

ReliaQuest写道:“访问受感染网站的访问者被诱骗下载‘更新’,他们通常是通过过时浏览器的提示或其他针对Microsoft Teams和Adobe Flash的诱饵看到更新提示的。”

SocGholish与总部位于俄罗斯、以经济驱动的网络犯罪集团“Evil Corp”有关。他们典型的主要目标是位于美国的住宿和食品服务商、零售贸易和法律服务行业。

该软件还与初始访问代理公司Exotic Lily有联系。Exotic Lily公司通过高度复杂的网络钓鱼活动获得初始访问权限,并将权限出售给勒索软件组织或其他攻击者。

SocGholish运营商会使用令人信服的社会工程策略,让人们放下戒备心。

“它庞大的恶意软件分发网络会运行在受感染的网站和社会工程上,”研究人员警告说:“仅仅四次用户点击就能在几天内影响整个领域或计算机系统网络。”

Raspberry Robin是个多面手

树莓罗宾(Raspberry Robin)是一种非常难以捉摸的蠕虫加载程序,针对微软Windows环境,与各种能力很强的恶意组织(包括Evil Corp和Silence (Whisper Spider))有联系。

它的传播能力异常强大,恶意USB设备完成初始感染后,cmd.exe便会在受感染的USB上运行并执行LNK文件。LNK文件包含触发本地Windows进程的命令,例如msiexec.exe,以启动一个出站连接来下载Raspberry Robin DLL。

除了Cobalt Strike工具外,Raspberry Robin还被用于传递多种勒索软件和其他恶意软件变体,如“Cl0p”“LockBit”“TrueBot”和“Flawed Grace”。

2023年,Raspberry Robin运营商的目标是金融机构、电信、政府和制造组织。

研究人员解释说:“Raspberry Robin是黑客武器库中非常有用的补充,有助于开辟一个初始网络立足点,并提供多种形式的有效载荷。”

如何防御恶意软件加载程序?

有几个步骤可以帮助最小化来自恶意软件加载程序的威胁。以下是ReliaQuest的建议:

- 配置GPO(组策略对象)以将JS文件的默认执行引擎从Wscript更改为Notepad,以及您认为合适的任何其他脚本文件。这将阻止这些文件在主机上执行。

阻止具有通常用于恶意软件传递的文件扩展名的入站电子邮件。 - 通过防火墙或代理配置,限制公司资产与互联网的任意连接,以最大限度地减少恶意软件和C2活动。

- 限制远程访问软件的使用(除非个人工作绝对需要)或者加强监控以发现误用。网络犯罪分子—尤其是IAB和勒索软件运营商——喜欢使用这种软件来获取和维持对网络的访问权限。

- 禁用ISO挂载。ISO是一种越来越可靠的绕过防病毒或端点检测工具的方式。

- 实现USB访问控制和 GPO,以防止自动运行命令执行。如果业务条件允许,请考虑禁用任何可移动媒体访问。

- 培训员工识别网络上使用的社会工程策略,并为他们提供适当的渠道来报告可疑的电子邮件或其他活动。

消息来源:cybernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文