Hackernews 编译,转载请注明出处:

乌克兰和波兰的政府机构、军事组织以及平民用户已经成为一系列攻击的目标。这些攻击旨在窃取敏感数据,并获得对受感染系统的持久远程访问权限。

该入侵行为从2022年4月开始持续到了2023年7月,利用网络钓鱼诱饵和诱饵文件部署名为“PicassoLoader”的恶意软件。该恶意软件可以作为启动Cobalt Strike Beacon和jnrat的载体。

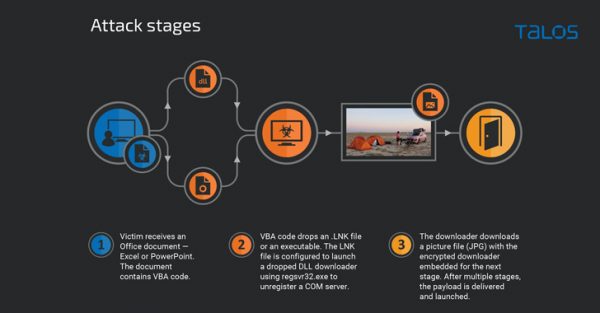

思科Talos研究员Vanja Svajcer在一份新报告中表示:“这些攻击使用了一个由恶意的微软Office文档发起的多级感染链,目前最常见的文档使用了Excel和PowerPoint格式。随后,该攻击会利用一个可执行的下载程序以及隐藏在图像文件中的有效载荷。这意味着检测难度可能会升级。”

其中一些活动被归因于一个名为GhostWriter(又名UAC-0057或UNC1151)的攻击者。据说该组织的优先级与白俄罗斯政府一致。

值得注意的是,在过去的一年中,乌克兰计算机应急响应小组(CERT-UA)和Fortinet FortiGuard实验室已经记录了该攻击的一个子集,其中一个在2022年7月使用了宏加载的PowerPoint文档来发布代理特斯拉恶意软件。

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文