练兵场的真相

日期:2023年06月30日 阅:180

练兵千日磨一剑,用兵一时见功夫。

近日,某大型国有股份制有限公司为了验证企业具有应对高级威胁的防护能力,组织了一次企业内部实网攻防演习来检验其安全防护建设成果,进一步消除针对新型威胁的安全监控盲区,进一步提升重要业务系统的安全防护水平。该客户拥有完善的网络安全管理体系和应急响应机制,并部署了堡垒机、态势感知、WAF、HIDS、SOC等网络安全产品。

一、发现·时间轴

6月27日,客户在SOC平台上发现了某主机有内网横向扫描行为,虽然客户已安装了主机安全产品,但是未发现告警,无法准确定位问题,客户在当天立即联系了安芯网盾团队,安装了安芯网盾的RASP产品安芯神羽,立即定位了失陷主机并发现了对应的攻击行为。

- 上午:客户在SOC平台发现某主机有内网横向扫描行为,客户进行了初步处置。

- 下午:客户在SOC平台再次发现内网横向扫描行为,怀疑该主机已失陷,客户查询了其他主机安全产品未发现任何告警信息,无法定位问题。

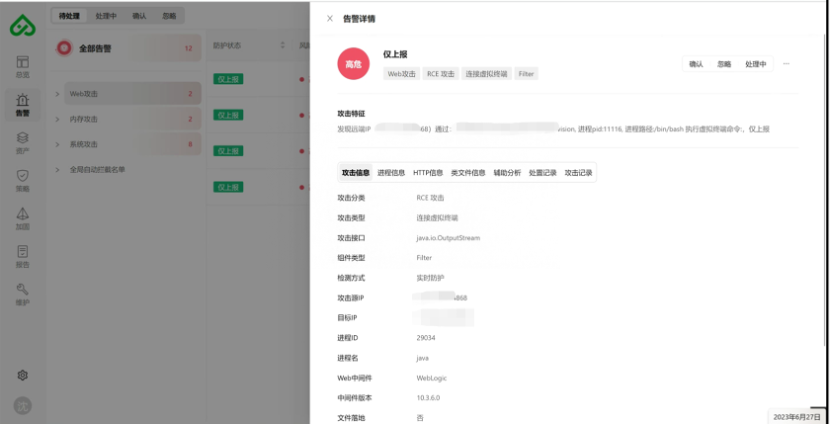

- 晚上:客户立即联系安芯网盾团队,安芯网盾立即安排帮助客户部署了安芯神羽RASP产品,通过开启安芯神羽内存扫描发现了多条告警信息,通过告警信息帮助客户成功定位了失陷主机为Smartbi业务后台服务器和weblogic中间件。

二、检测·攻击行为链

1.一键部署,开启内存扫描

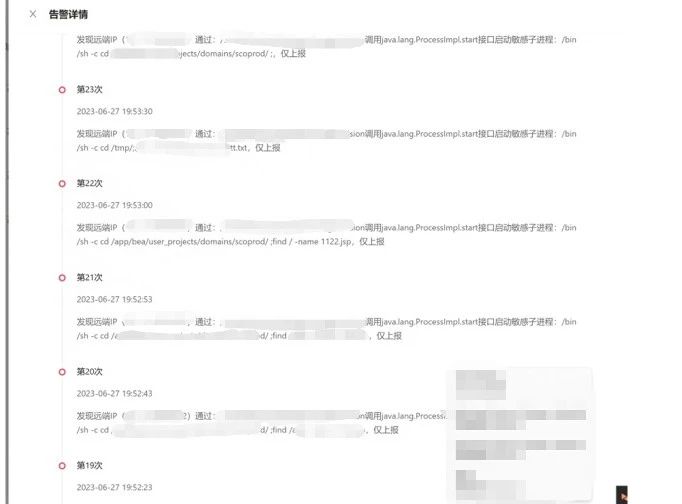

客户在部署安芯神羽RASP产品后,开启了内存扫描,在1min内发现了告警信息,发现了内存中驻留的内存马,基于告警信息对类文件进行分析发现为冰蝎内存马攻击。

2. 深度检测,攻击行为链剖开真相

由于安芯神羽是在该主机失陷后安装,被攻击时未安装,因此攻击行为链分析对于攻击者上传恶意文件、建立连接和注入冰蝎内存马的行为没有实时检测的机会,深度检测分析检测到了攻击者使用连接之后的攻击行为链。

- 发现连接虚拟终端行为

连接虚拟终端是冰蝎里一种功能,它可以让攻击者通过冰蝎与受感染的计算机建立远程终端连接,执行命令和操作。

- 发现系统命令执行行为

发现系统命令执行攻击,该攻击是常见的攻击手段利用隐藏在主机内的内存马来实现攻击行为。利用内存马上传提权后门进行提权、上传内网扫描工具对内网进行扫描等行为。

- 发现内网探测行为

攻击者利用失陷主机进行内网探测,收集内网资产,为横向做准备。

- 发现内网提权行为

命令提权是一种攻击技术,攻击者可以使用此技术在受攻击的计算机上提升其权限级别,从而获得更高的访问权限和更大的控制权。利用系统中的漏洞来提权。根据前面告警可知攻击者利用CVE-2021-4034SUID提权漏洞进行提权。

3. 总结·安芯神羽带你探寻真相

结合客户现场情况及多条告警信息,快速分析确认此服务器已失陷,并进入内网攻击阶段。由于Smartbi、weblogic应用存在安全漏洞、攻击者利用该漏洞入侵到业务系统并实施攻击动作。本次攻击手法相对比较隐蔽,内存马运行在主机内存中,无文件落地,传统安全防护思路难以识别、定位和清除。

安芯神羽RASP产品,基于多年内存保护、行为分析、漏洞防护和web攻击检测的技术积淀,形成了成熟的安全模型,在应对漏洞利用攻击、内存马等新型网络攻击方面具有先天优势,成功帮助客户发现并复盘了本次攻击事件,并提出了处置建议,全面提升了系统应对高级威胁的安全防护能力。

三、建议

针对遭受攻击的主机,安芯网盾专家提出以下处置建议:

1、修补Smartbi和weblogic应用漏洞,确保漏洞得到及时修复。

2、立即对服务器进行紧急断网处理,以防止攻击者进一步侵入和对系统造成更大的损害。

3、删除事件详细分析中所提到的恶意进程文件,以清除攻击者留下的恶意代码和后门。

4、在安芯神甲/神羽平台上开启拦截模式,以增强对后续攻击行为的检测和阻止能力。

针对整个网络潜在的网络安全风险问题,我们建议在所有业务服务器上部署安芯神甲或者安芯神羽RASP,并结合其他安全手段,全面排查主机安全风险,消除潜在的隐患。

如有侵权请联系:admin#unsafe.sh