导语:数据表明了大多数网络攻击是如何开始的,因此采取基本的步骤可以帮助组织避免成为最新的受害者。

大多数勒索软件攻击者使用三种主要的攻击途径之一来攻陷网络,并获得访问组织关键系统和数据的权限。

据卡巴斯基最近发布的报告《网络事件的性质》显示,比如说,2022 年成功的勒索软件攻击的最重要途径就是利用面向公众的应用程序,这占了所有攻击事件的43%,其次是使用被攻击的帐户(24%)和恶意电子邮件(12%)。

与上一年相比,利用应用程序和恶意电子邮件在所有攻击中所占的比例有所下降,而利用被攻击帐户所占的比例较2021 年的18%有所上升。

结论就是,加大关注最常见攻击途径的力度对于防止勒索软件攻击大有助益。卡巴斯基全球应急响应团队负责人Konstantin Sapronov表示,许多公司并不是攻击者最初的目标,但由于薄弱的IT安全机制,它们很容易被黑客攻击,因此网络犯罪分子趁机而入。如果我们看看三大攻击途径,它们共占几乎所有事件的80%,就可以实施一些防御措施来应对攻击,并大大降低沦为受害者的可能性。

卡巴斯基提到的三大攻击途径与事件响应公司谷歌Mandiant早前的一份报告相符,Mandiant发现同样的常见攻击途径构成了前三种技术:利用漏洞(32%)、网络钓鱼(22%)和窃取凭据(14%),但勒索软件攻击者往往将重点放在利用漏洞和窃取凭据上,这两种攻击技术共占所有勒索软件事件的近一半(48%)。

勒索软件在 2020 年和 2021 年大行其道,但在去年趋于平稳,甚至略有下降。Mandiant的金融犯罪分析部门首席分析师Jeremy Kennelly表示,但今年,勒索软件及相关攻击(以索要赎金为目标的数据泄露)似乎在增加,2023 年上半年被发布到数据泄露网站的组织数量有所增加。

这可能是一个早期警告,表明我们在 2022 年看到的偃旗息鼓将是短暂的,能够继续使用同样的初始访问途径助长了攻击。

Kennelly表示,近年来,参与勒索软件活动的攻击者不需要显著完善其战术、技术和程序 (TTP),因为众所周知的攻击策略继续被证明很有效。

不足为奇的三大途径:漏洞利用、凭据和网络钓鱼

2022 年 12 月,美国网络安全和基础设施安全局(CISA)警告,攻击者通常使用五条初始访问途径,包括卡巴斯基和Mandiant提到的三大途径,外加外部远程服务(比如VPN和远程管理软件)以及第三方供应链攻击(又叫可信任关系)。

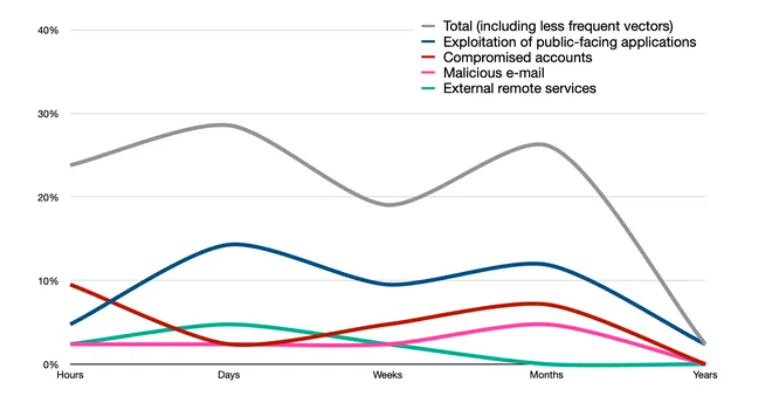

据卡巴斯基的报告显示,大多数攻击要么很快要么很慢:快速攻击会在短短几天内破坏系统并加密数据。而在慢速攻击中,威胁分子通常在几个月内更纵深地渗入到网络中,可能进行网络间谍活动,然后部署勒索软件或发送勒索信。

卡巴斯基的Sapronov表示,如果没有某种应用程序或行为监控机制,利用面向公众的应用程序和滥用合法凭据这两种现象也往往更难检测出来,导致攻击者在受害者的网络中停留的时间更长。

组织对应用程序监控没有给予足够的关注。此外,当攻击者利用应用程序时,他们需要采取更多的步骤才能企及目标。

图1. 利用应用程序是首要的初始访问途径,往往导致勒索软件快速攻击或持续更久的间谍活动(图片来源:卡巴斯基)

贴士:跟踪漏洞利用方面的趋势

了解攻击者可能会采取的最常见方法有助于为防御者提供信息。比如说,公司应该继续优先考虑那些在野外被大肆利用的漏洞。Mandiant的Kennelly表示,只有密切关注威胁生态系统方面的变化,公司才能确保自己为可能出现的攻击做好准备。

由于威胁分子可以迅速将漏洞利用代码变成武器以支持入侵活动,了解哪些漏洞正在被肆意利用、漏洞利用代码是否公开可用以及特定的补丁或补救策略是否有效,这很可能让组织无须处理一起或多起主动入侵事件。

不过由于攻击者不断适应防御机制,应避免过分强调防范特定的初始访问途径。

在某个时间最常见的特定感染途径应该不会广泛地改变组织的防御态势,因为威胁分子不断改变其活动,将重点放在最成功的攻击途径上。任何某条途径的流行程度下降并不意味着它构成的威胁明显降低——比如说,通过网络钓鱼获得访问权限的入侵比例在缓慢下降,但电子邮件仍然被许多颇具影响力的威胁组织所使用。

本文翻译自:https://www.darkreading.com/threat-intelligence/three-common-initial-attack-vectors-account-for-most-ransomware-campaigns如若转载,请注明原文地址