作者:知道创宇404实验室

原文链接:https://paper.seebug.org/2053/

一.摘要

在实现网络攻击的过程中,C2 服务器、loader 服务器甚至黑客的“工作机”都有可能通过开启 Web 服务器进行数据的传输。

根据 ZoomEye 网络空间搜索引擎[1]的历史数据,我们发现 9247 个 Cobalt Strike[2]控制端服务器中,有 6.53% 曾对外提供目录浏览和文件下载服务,涉及恶意样本、利用脚本、扫描结果等多种文件。根据已有数据,我们针对重要网段进行高频测绘,可以发现更多的黑客“工作机”。

在研究过程中,我们还发现存在遍历下载黑客“工作机”所有文件的行为,推断在互联网上已经存在众多“猎人” 通过搜寻黑客“工作机”的方式,窃取其攻击工具和工作结果。

二.概述

黑客在控制他人电脑窃取他人文件的同时,也会成为他人攻击的重点对象。例如,黑客下载被他人嵌入恶意木马的扫描工具,运行使用该扫描工具的时候其电脑就会被背后的“猎人”所控制。

本文,我们将从黑客开启的 Web 服务器入手,通过使用 ZoomEye 网络空间搜索引擎,成为黑客背后的“猎人”。

黑客攻击者在进行攻击时,会遇到各类环境,为保证攻击成功,会使用较常用的方式下发恶意样本。例如开启 Web 服务器,然后通过大部分系统自带的 curl、wget 命令实现下载。在黑客进行测试样本和回传数据的时候,也可以通过开启临时 Web 服务器实现数据的传输。

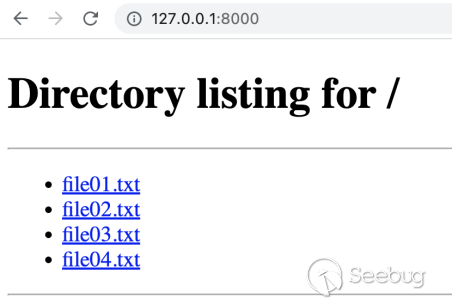

部分编程语言自带了类似的功能,例如 Python 语言。我们可以使用一条命令开启一个 HTTP 服务: python3 -m http.server,然后在浏览器上访问的效果是这样子的:

这种做法虽然方便了数据传输,却给了其他人可趁之机。其他人若找到黑客使用的“工作机”,便可以获取其攻击工具,了解其攻击手法,甚至直接获取其窃取的数据。

三.利用 ZoomEye 平台找黑客“工作机”

下面我们来看如何利用 ZoomEye 平台找到这样的黑客“工作机”。

除了网页标题中的特征字符串之外,我们还需要指定黑客“工作机”中经常出现的关键词特征,才可以在 ZoomEye 平台精准的找到黑客“工作机”。

下面是一些搜索语句示例:

“工作机”上经常存放漏洞 EXP 攻击工具

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"exp"

“工作机”上经常存放 log4j 漏洞利用工具

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"log4j"

“工作机”上经常部署 CobaltStrike

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cobaltstrike"

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cobalt strike"

“工作机”上经常部署 Metasploit

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"Metasploit"

“工作机”上经常存放包含 CVE 编号的漏洞利用工具

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cve"

“工作机”上经常存放 payload

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"payload"

“工作机”上经常存放 calc.exe,用于木马捆绑测试

(title:"Index of /" title:"Directory List" title:"Directory listing for /") +"calc.exe" 3.1 示例:黑客上传扫描工具进行恶意扫描

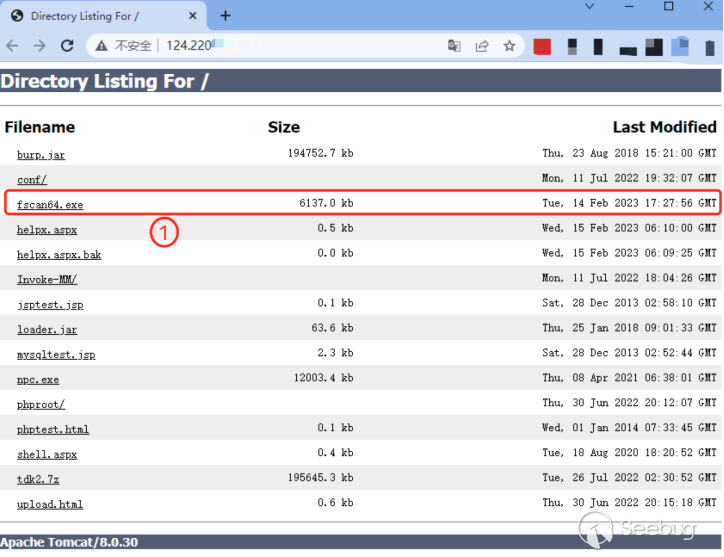

IP 地址为 124.200.*.* 的服务器,在 2023 年 2 月 14 日新增了名为 fscan64.exe 的工具。在随后的第二天(2023 年 2 月 15 日),创宇安全智脑 [3] 便捕获了由该 IP 地址发起的 1255 次攻击请求行为,并将该 IP 地址标记为恶意 IP 地址。

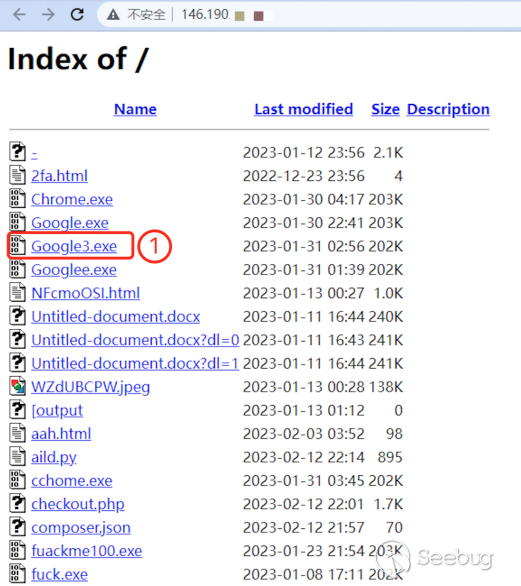

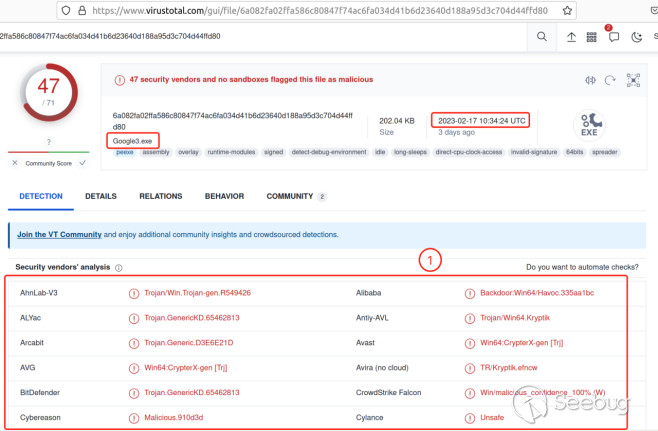

3.2 示例:黑客用于投放的恶意文件被标记为恶意

黑客在“工作机”上存储了多个用于投放给受害者点击的诱饵文件。我们随机挑选一个文件“Google3.exe”,该文件出现在“工作机”上的时间为 2023 年 1 月 31 日;然后将其上传到 Virustotal 平台上进行验证,显示在 2023 年 2 月 17 日该文件已经被识别为恶意。

3.3 示例:我们可获取黑客使用的攻击工具

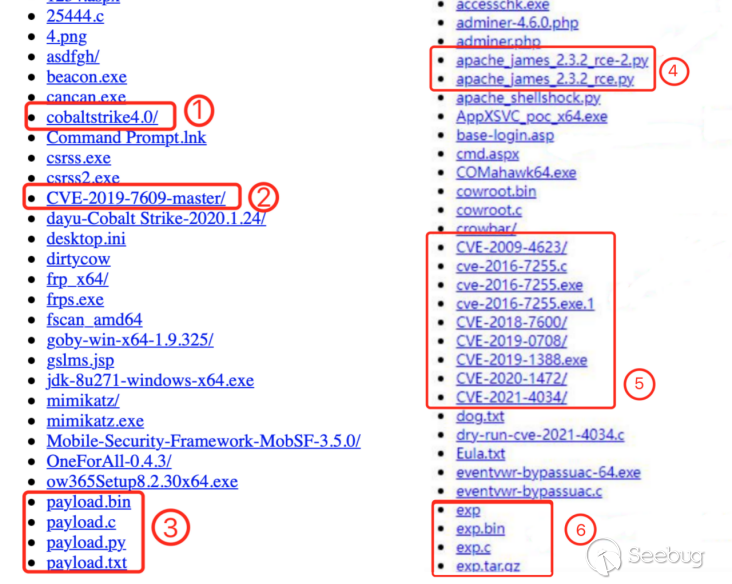

我们在黑客“工作机”上,可以获取黑客所使用的攻击工具, 例如 CVE 漏洞利用工具、网马工具、Payload 代码、诱饵文件等。

②CVE-2019-7609 Kibana远程代码执行漏洞利用工具

③payload代码

④Apache James Server 2.3.2 远程代码执行漏洞利用工具

⑤多个CVE漏洞利用工具

⑥EXP工具

3.4 示例:我们可获取黑客的工作结果

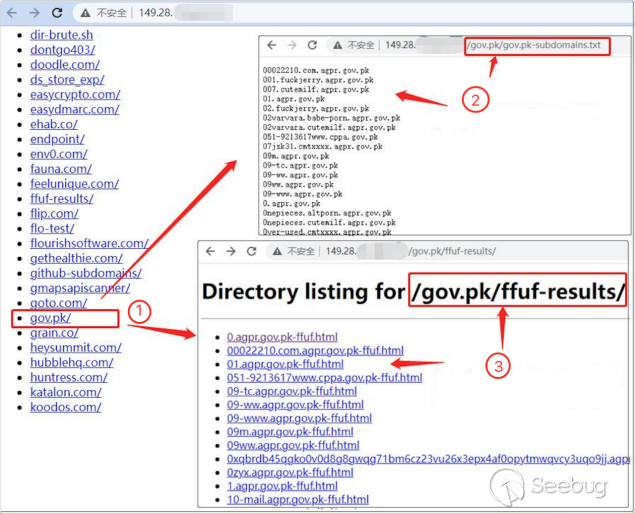

我们在黑客“工作机”上,可以获取黑客的工作成果,例如网站扫描结果、窃取的受害者 Cookie 数据、窃取的受害者键盘记录数据、窃取的受害者电脑上的文件等。

②gov.pk的子域名扩展结果

③针对各子域名,使用FFUF工具进行Web Fuzz的结果

四.测绘重点网段

4.1 Cobalt Strike控制端开放Web目录浏览情况

根据ZoomEye网络空间搜索引擎的探测结果,2020年1月1日至2023年2月16日,一共有9247个IP地址被标记为Cobalt Strike控制端。其中有 604 个 IP 地址曾经出现过对外提供目录浏览和文件下载的服务,占比 6.53%。我们根据探测到的文件名等信息进行判断,绝大多数文件均和黑客攻击相关。这说明互联网上的部分黑客“工作机”给了其他人可趁之机。

4.2 高频测绘重点网段

从已识别为Cobalt Strike控制端的IP地址中,我们挑选了出现Cobalt Strike控制端最多的30个B段进行小范围测试,针对这30个B段IP地址的 3 个端口(8000、8080、8888)进行了持续 72 个小时的高频测绘,检测其是否对外提供目录浏览和文件下载服务,以及是否为黑客“工作机”。

结果是,在 72 个小时内,30 个 B 段的 196 万 IP 地址中,我们测绘到有 176 个 IP 地址对外提供过目录浏览和文件下载服务, 其中 13 个是黑客“工作机”。 我们进而分析其 HTTP 服务的开放和关闭时间,这 176 个 IP 地址 中,有 70 个为临时开放 HTTP 服务后便关闭的情况。

因此,我们可以推断,与通过网空搜索引擎进行查询相比,针对重要网段进行高频测绘,可以发现更多的黑客“工作机”。

五.探寻互联网上已经存在的“猎人”

通过这种方式,作为黑客背后的“猎人”,可以直接获取黑客“工作机”上的攻击工具和工作结果。我们推测互联网上已经存在这样的“猎人”,我们尝试来寻找之。

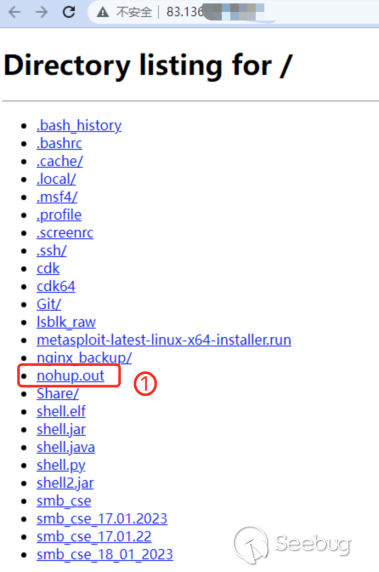

通过IP 地址 83.136.*.* 的 8000 端口 HTTP 服务列出的文件,我们可判断其是一台黑客“工作机”。其中文件“nohup.out” 是 HTTP 服务的请求日志记录文件。

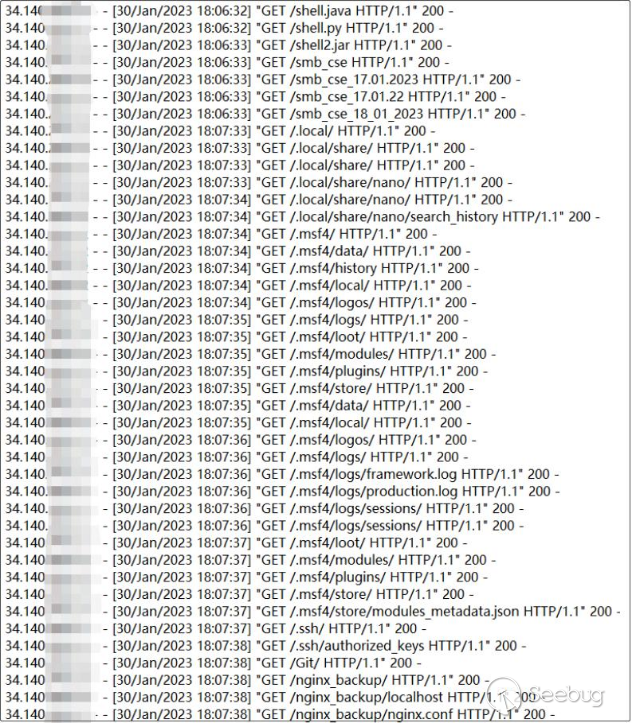

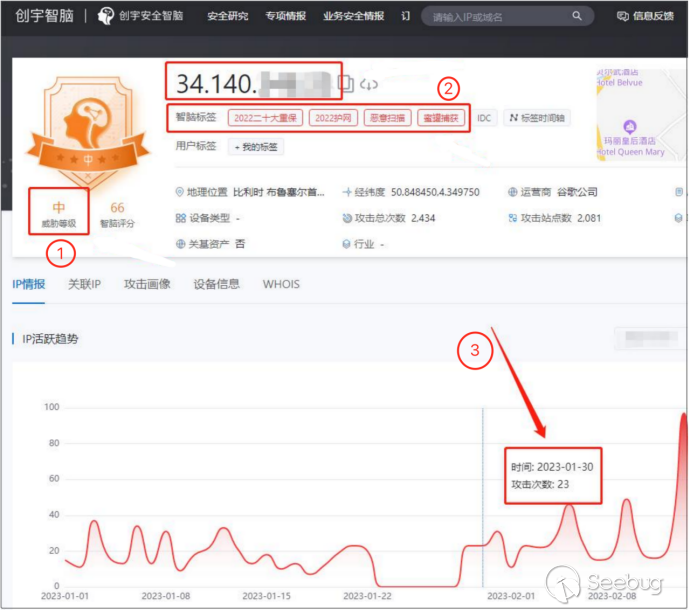

在该文件中,我们发现有一个 IP 地址 34.140.*.* 的行为很可疑。该 IP 地址在 2023 年 1 月 30 日,遍历并下载了黑客“工作机”所有文件夹下的文件。我们使用创宇安全智脑查询 IP 地址 34.140.*.* 的威胁等级,发现该 IP 地址已被标记为恶意 IP 地址,标签为 “2022 二十大重保”、“2022 护网”、“恶意扫描”等,且在 2023 年 1 月 30 日确实发起过恶意扫描攻击行为。

该 IP 地址 34.140.*.* 并不是一个搜索引擎蜘蛛IP,因此我们推断它是一个“猎人 IP”。当然,它的目标可能不仅仅是针对黑客“工作机”,也可能针对所有存在目录浏览漏洞的服务器。

②该IP的标签有“2022二十大重保”、“恶意扫描”等。

③该IP在2023年1月30日发起过23次恶意扫描攻击行为

在文件“nohup.out”中,存在 3 个与 34.140.*.* 行为一样的 IP 地址,我们推测其均属于“猎人 IP”。通过这一个黑客“工作机”的示例,我们有理由推断,在互联网上存在众多“猎人” 通过搜寻黑客“工作机”的方式,窃取其攻击工具和工作结果。

六.结语

黑客攻击者可能是一个人单打独斗,缺点是技术能力和实战经验有限,无法关注到方方面面的细节;也可能是团队合作,人员分工明确,各自负责编写工具、实施攻击、分析结果等,缺点是各自只关注自身负责的工作,未明确到位的工作或风险便无人关注。正是由于这些原因,使得我们通过 ZoomEye 网络空间搜索引擎,可以捕获到这些黑客的“工作机”。

善于攻击的黑客不一定善于防守,也可能以猎物的方式出现在高端的猎人面前。成为攻击事件背后的黑客,还是成为黑客背后的猎人,这是攻防对抗的升级,也是从上帝视角测绘网络空间的魅力所在。

七.参考链接

[1] ZoomEye 网络空间搜索引擎

https://www.zoomeye.org/

[2] Cobalt Strike

https://www.cobaltstrike.com/

[3] 创宇安全智脑

https://gac.yunaq.com/