Windows通用免杀shellcode加载器。

V2.1

更新了shellcode执行方式,增添了文件伪装描述信息,已通过测试,可免杀主流防病毒软件;

PS:我们时刻关注着该Loader项目的可用性,当发现其被杀软查杀时,我们将在第一时间完成更新;

V2.0

增加了杀软模拟环境监测功能,并更改了shellcode执行位置,以此来绕过AV;

PS:下个版本我们将增加更多高度复杂的混淆代码;

V1.1

在maker中添加了用于程序自身提权的代码,防止可能会因为程序权限不足而导致内存读写失败问题;

PS:下个版本将会更新杀软模拟沙箱检测功能,库代码干扰混淆功能;

功能特点

- 使用MFC框架编写shellcodeLoader模板;

- 使用简洁的C++开发LoaderMaker生成器;

- 截至发布日期,该shellcodeLoader可免杀国内外主流杀毒软件;

.--. .-. .-. .-. .-. .-. .-.

: .--': : : : : : : : : : : :

`. `. : `-. .--. : : : : .--. .--. .-' : .--. : : .--. .--. .-' : .--. .--.

_`, :: .. :' '_.': :_ : :_ ' ..'' .; :' .; :' '_.': :__ ' .; :' .; ; ' .; :' '_.': ..'

`.__.':_;:_;`.__.'`.__;`.__;`.__.'`.__.'`.__.'`.__.':___.'`.__.'`.__,_;`.__.'`.__.':_;

项目构成

LoaderMaker.exe(shellcodeloader生成器)

ShellcodeLoader.exe(shellcodeloader模板文件)

编译环境

环境:生成器使用C++实现,加载器使用MFC开发,VS2022静态编译。

方法:下载源码,使用visual studio进行编译。也可以从realse下载release版本直接使用。

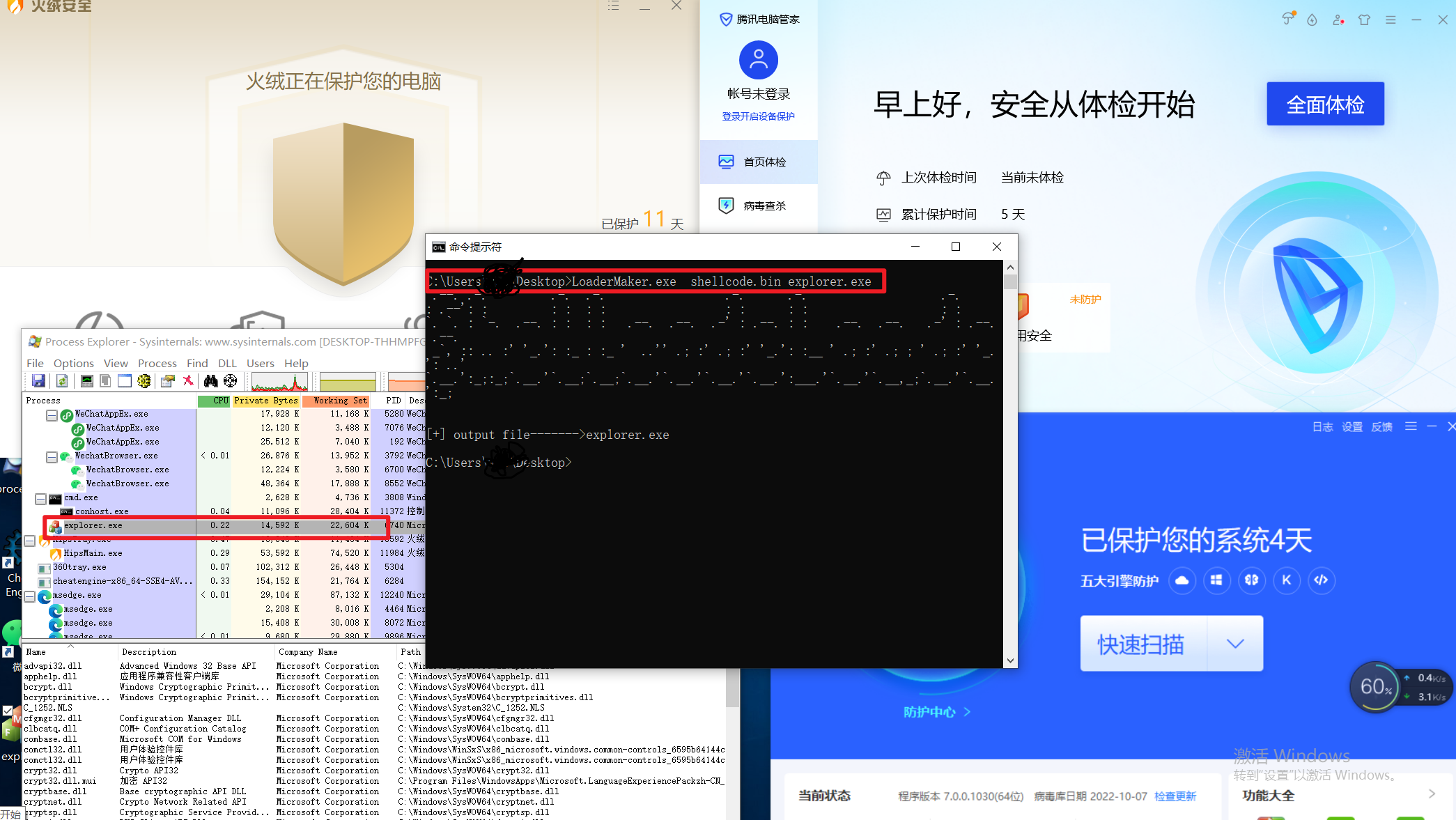

使用方法

- 打开生成器查看帮助

C:\>LoaderMaker.exe

.--. .-. .-. .-. .-. .-. .-.

: .--': : : : : : : : : : : :

`. `. : `-. .--. : : : : .--. .--. .-' : .--. : : .--. .--. .-' : .--. .--.

_`, :: .. :' '_.': :_ : :_ ' ..'' .; :' .; :' '_.': :__ ' .; :' .; ; ' .; :' '_.': ..'

`.__.':_;:_;`.__.'`.__;`.__;`.__.'`.__.'`.__.'`.__.':___.'`.__.'`.__,_;`.__.'`.__.':_;

[*]usage:

[*]LoaderMaker.exe <shellcode.c> <outfile.exe>

[*]example:

[*]LoaderMaker.exe shellcode.bin loader.exe

C:\>

-

使用CobaltStrike生成payload.c文件

-

将payload.c转换为纯hex编码

1、打开第二步所生成的payload.c

2、复制引号内数据(注意!不要复制整个文件,只需要""双引号内的内容)

3、使用在线工具CyberChef将数据转换为纯hex(地址:https://gchq.github.io/CyberChef/#recipe=From_Hex('Auto'))

4、将转换后的数据保存到文件

-

生成免杀Loader

download.dat是CyberChef生成的hex文件

bypassloader.exe是最终我们生成的免杀shellcode加载器

LoaderMaker.exe download.dat bypassLoader.exe