阅读: 705

一、漏洞概述

近日,绿盟科技CERT监测到用友畅捷通T+存在任意文件上传漏洞,未经身份认证的远程攻击者可构造特定请求上传恶意文件到目标系统,从而在服务器上执行任意代码。目前已发现在野利用,有消息称此漏洞被用来进行大批量的勒索软件攻击,鉴于此漏洞影响范围较大,建议相关用户尽快进行排查与修复。

用友畅捷通 T+是一款基于互联网的新型企业管理软件,功能模块包括:财务管理、采购管理、库存管理等。主要针对中小型工贸和商贸企业的财务业务一体化应用,融入了社交化、移动化、物联网、电子商务、互联网信息订阅等元素。

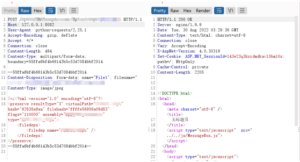

绿盟科技Titan团队第一时间成功复现:

二、影响范围

- 受影响版本

畅捷通 T+ <= v17.0

三、漏洞防护

- 官方升级

目前官方已发布补丁修复了该漏洞,请受影响的用户尽快安装更新进行防护,官方下载链接: https://www.chanjetvip.com/product/goods/goods-detail?id=53aaa40295d458e44f5d3ce5

- 产品防护

部署有绿盟WEB应用防护系统(WAF)、绿盟综合威胁探针(UTS)与绿盟智能安全运营平台(ISOP)的用户,可通过添加自定义规则的方式进行临时防护和攻击研判。操作步骤如下:

1. WAF自定义规则

- 添加自定义规则:【安全管理】-【规则库管理】-【自定义】-【新建】

(1)Method 属于 POST——添加

(2)URI-path 正则包含 /tplus/SM/SetupAccount/Upload\.aspx——添加

(3)Parameter-name 正则等于 preload——添加

- 新建自定义策略或者在已有自定义策略选用规则:【安全管理】-【策略管理】-【自定义策略】-【新建】

将刚刚新建的自定义规则添加到新建的自定义策略里面。

- 将策略应用到站点:【安全管理】-【站点防护】-【对应站点】-【Web安全防护】-【自定义策略】

在对应站点中选中刚刚新建的自定义策略

如果存在虚拟站点,需要查看虚拟站点中是否选中该策略:

2. UTS自定义规则

- 位置:策略配置-规则配置-规则管理-自定义规则管理-新建

- 匹配特征:/tplus/SM/SetupAccount/Upload.aspx?preload=1

- 也可以选择匹配类型为正则表达式,特征:/tplus/SM/SetupAccount/Upload.aspx.*preload=1.*

- 告警位置:数据中心-威胁告警-自定义规则告警

3. ISOP自定义规则

- 位置(新版):知识库-规则库-攻击识别规则-新建——专家模式

- 位置(旧版): -组件-攻击识别引擎

填写完后,全部按照默认配置执行,注意只添加uri识别 :

- 添加结果如下,需要点击应用配置生效:

- 测试结果:

4. 流量回溯&研判

1)流量日志回溯

- 位置:分析中心/ 溯源分析 / 日志搜索

uri:*tplus*SM*SetupAccount*Upload.aspx* AND uri:*preload=1*

- 建议选择web访问日志缩小数据

2)研判

- 【攻击企图】post_data进行base64解码之后,如果filename有dll、compiled、asp字符都属于攻击

- 【攻击成功】暂未复现,不提供对应的研判动作

- 防护建议

1、若相关用户暂时无法进行补丁更新,建议对相关系统进行访问限制,或联系畅捷通官方进行安全加固支持。

2、基于常态的安全运营机制,提高开展暴露面稽查频率,持续监测边界与内网的攻击和异常行为,及时发现潜在的勒索风险;

3、接入安全厂商威胁情报体系,同步最新的事件与可利用漏洞情报并及时处置闭环,避免新漏洞长期滞留成为勒索入口;

4、针对勒索常用攻击手段开展专项工作,如凭据泄露、弱口令、安全意识等专项治理,对域控、统一运维、云桌面等集权类系统加强安全配置、防护与监控;

5、定期备份重要业务数据,制定包含业务恢复过程在内的勒索事件应急响应流程;

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。