正文

1.找注入点

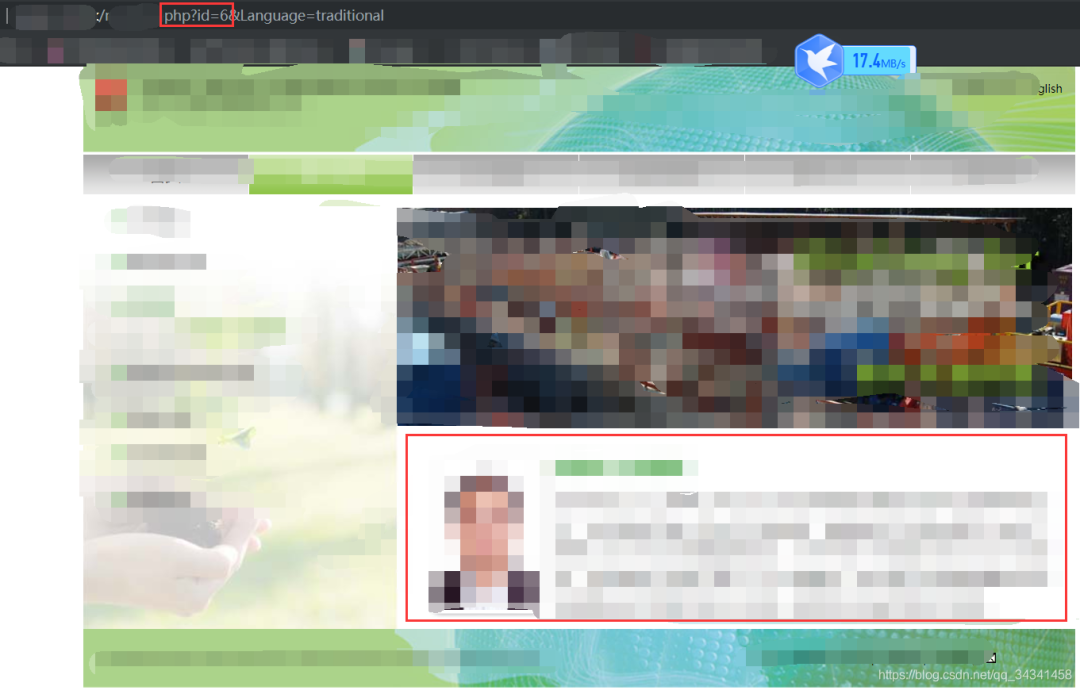

http://xxxxxx/xxxx.php?id=6’ ,没有回显sqlmap.py -u “http://xxxxx/xxxx.php?id=6”保存,命名为a.php。然后上传,发现上传成功,使用菜刀连接,密码pw。

文章来源:CSDN博客(Randmancy)

原文地址:

https://blog.csdn.net/qq_34341458/article/details/113845203

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650546640&idx=3&sn=e4ed3b1ffaca54b6c415a1fbb38031f9&chksm=83bd4434b4cacd22ff3559c5d5391e4944db92c136f26ffc5f78444d7d665c6065a3240e21b7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh