阅读: 37

回顾过往,几乎每个月都有海外企业、政府机关、各类公共部门因为网络攻击事件,登上新闻热搜。在众多的互联网资产中,想要建立一道牢固的防线必然离不开渗透测试。那么是否有一种合适的方式可以帮助不同类型的企业、政府机关、各类公共部门更快,更准确,更灵活地发现这些安全问题呢?

在2022年RSA大会中,来自Cobalt的Caroline Wong,在《大规模渗透测试的实践》的议题中,分享了在渗透测试覆盖度调研、网络安全与软件开发现状、渗透测试成熟度模型及大规模渗透测试的实践等方面的见解

渗透测试覆盖度调研

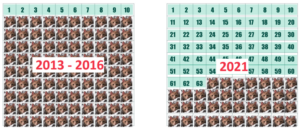

据议题分享者Caroline Wong的调查,在2013-2016年间,公司、企业、政府机关、各类公共部门仅对其管理下10%的应用进行过渗透测试;在2021年时,这个比例上升到了63%。尽管如此,仍然有将近40%的软件没有经过渗透测试就直接上线使用。在红蓝对抗的场景下,10%和63%的区别大概也只能体现在入口点的数量上,因为一旦其中一个站点被攻破,攻击者将有机会对整个内网进行打击。

网络安全与软件开发现状

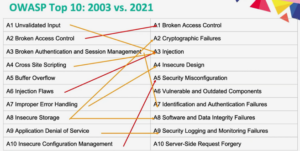

尽管网络已经比过去变得更加安全,但是远远没有达到我们想要的高度。作为安全从业人员,大部分人都可以根据相关指引去发现、修复及预防那些最常见的漏洞。下面,我们使用广为人知的OWASP指南作为例子,下图左边部分为OWASP在2003年发布的OWASP TOP 10,右边部分为2021年发布的OWASP TOP 10。不难发现在18年间,除了OWASP TOP 10中的漏洞排行及命名改变了以外,漏洞的类型基本维持不变。

议题分享者Caroline Wong认为造成这一原因的主要因素是:

- 不便捷 (漏洞发现、漏洞修复)

– 需要在企业内部申请渗透测试或通过乙方购买渗透测试服务

– 测试后涉及的修复流程非常繁琐

- 枯燥无味

– 用户往往在出现安全事件时,才意识到安全工作的必要性,漏洞在没有被利用的情况下对企业来说感知较弱,频繁重复的渗透测试让用户感觉索然无味。

- 成本问题

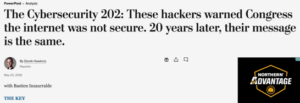

Caroline Wong表示,网络安全的主要目的是风险控制,但是基于预算的风控还远远不够 (木桶原理)。下面我们来看一则趣闻,在1998年,一群年轻的黑客在美国国会中警告到“互联网并不安全”,并表示团队中任意一个成员可以在一个半小时内瘫痪整个互联网。2018年他们再次前往美国国会,Kingpin (Joe Grand) 再次在美国国会中再次表示,尽管如今网络安全相对20年前有了提升,但是互联网依然不安全。过去,造成威胁的可能只是一群年轻的黑客,但如今网络安全已经上升到了国家层面,同时意味着漏洞的存在变得更加危险。

相反地,软件开发(DevOps)在过去的20年间发展异常迅速。那为什么DevOps发展能如此之快呢?Caroline Wong认为,主要的原因是他们把服务全部上云了 “Transformed from On-Prem to Cloud, SaaS (Software as a Service)”,上云使得他们可以更快、更灵活地迭代版本更新。那渗透测试是否也能SaaS化呢?

类似于软件开发即服务SaaS, 议题分享者Caroline Wong分享了PtaaS (Pentest as a Service)服务模型。相比于传统渗透测试,PtaaS (Pentest as a Service) 具有以下的几个优点:

– Cost, 相比于传统渗透测试PtaaS的价格较低

– Flexibility, 灵活的下单流程、测试时间以及需要测试的站点数量

– On-demand, 按需下单

– Redundancy, 资源冗余

– Workloads, 强大的资源池

渗透测试成熟度模型

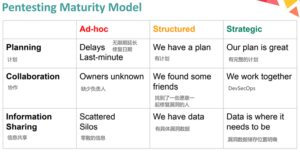

Caroline Wong在该议题中分享了渗透测试成熟度模型, 并从2022年的渗透测试研究报告中总结出几个建议给处于Ad-hoc, Structured类别中的企业。

- 安全团队以及开发团队应该共同合作 (DevSecOps)

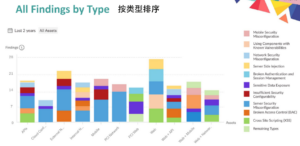

- 根据企业自己的特性构建属于自己的漏洞类型排行榜

- 不要忽略信息类及低危漏洞

如果想要达到Stategic级别,我们可以通过大规模渗透测试来完善以下的三个方面:

- (Planning) 制定完整的渗透测试计划

- (Collaboration) 完善产品研发与安全人员协作的流程

- (Info Sharing) 明确漏洞数据存储位置,并对数据进行分类

提出以下实施建议

1. 快速交付大规模的渗透测试

– 传统渗透测试

传统渗透测试往往需要一名或多名渗透测试工程师通过线上或到访客户现场进行测试。在进行渗透测试前,甲乙双方需要各自在内部签订一堆繁琐的流程,当所有流程通过后才能开始进行渗透测试。当遇到了多系统测试时,分配的工程师无法同时交付多个系统的测试报告。同时,在这种场景下,缺少对同一客户多个资产的测试结果分析汇总。

– 轻量化渗透测试

绿盟科技T-ONE CLOUD 轻量化渗透测试是绿盟科技在探索PtaaS (Pentest as a Service) 的道路上推出的一项新服务,是一种全新的渗透测试方法论,该服务基于云平台集成工具扫描和专家交付资源池,工具扫描包括了常规漏洞和通用漏洞的扫描,人工则覆盖扫描器无法扫描的高危逻辑类漏洞,将传统渗透上“云”。轻量化渗透测试服务重点治理业务系统高频高危漏洞,性价比高,支持在线自助下单,按需购买,支持快速交付大范围和日常渗透测试的场景,为用户资产安全保驾护航。

2. 研发及安全人员间的互动,更好的完成漏洞修复

通过对接PtaaS平台到缺陷管理工具(如Jira)、即时通讯软件 (微信、企业微信、钉钉) 等,安全测试人员可及时地同步漏洞详情到产品研发人员。一旦漏洞处理周期超出预设时间,Jira可通过邮件或推送机器人等途径推送通知到对应的经办人。

3. 运用大数据进行定制分析

企业可通过使用漏洞报送平台、漏洞扫描器的API 等途径获取已发现的漏洞类型、漏洞数量、威胁等级等信息,并使用这些数据进行定制分析,如:制定TOP 5漏洞排名。

总结

Caroline Wong在演讲的前半部分主要聚焦在企业的渗透测试覆盖度调研,并强调了当下网络安全的重要性,在后一部分的内容中,她表示,”基于预算来进行的风险控制还远远不够”。

Caroline Wong提到,目前软件供应商大部分已经实现了SaaS化,这样做使得他们在开发过程中变得更加灵活。随后她提出了渗透测试的SaaS化,PtaaS以及渗透测试成熟度模型,两者相结合可以有助于企业评估自身状况并及时对不足之处进行优化。

Caroline Wong 在最后总结到 “如果我们能做到更快地开展渗透测试,及时修复在测试过程中发现的漏洞,并且在事后对这些漏洞数据进行整理归档,那么渗透测试将会变得更好。”

绿盟科技轻量化渗透测试是一个面向互联网非核心资产的快速渗透测试服务:

①渗透测试全程上“云”

支持用户在线下单,测试/复测申请,云端快速完成待测目标的工具扫描+人工测试,最终由平台完成报告生成,节约时间和成本。

②漏洞全生命周期管理

实时跟踪漏洞状态,协助用户闭环修复漏洞。

③数据分析统计

全方位分析和展示企业资产安全状况

轻量化渗透测试服务帮助用户发现系统安全漏洞、满足监管合规要求、了解企业资产安全状况,实现系统的快速上线和安全运行。

T-ONE CLOUD (简称T-ONE)是绿盟“智慧安全3.0”理念的全新实践,旨在以云的思路重构安全运营体系,为用户提供弹性敏捷的安全闭环保障能力。

T-ONE采用云化交付的安全服务体系,提供的产品和服务包含如下范围:

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。