阅读:

19

它是所有生物创造的一个能量场,包围并渗透着我们。有着凝聚整个星系的能量。

—欧比旺·克诺比《星球大战:新的希望》

在星球大战里,“原力”是一种超凡的能量,原力使用者通过使用原力获得非凡的战斗力。在网络空间博弈战中,Shodan就是这样一种“原力”,网络攻防双方通过使用Shodan能在网络攻防对抗中获得非法的战斗力。

在2022年RSA大会上,来自Insane Forensics的创始人兼CEO Dan Gunter、首席网络安全分析师Paul Mathis为我们分享如何利用“原力”对工控系统(简称ICS)开展威胁狩猎进而发现更多组织面临的威胁。

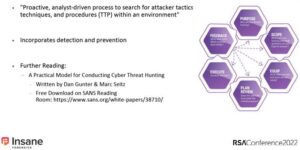

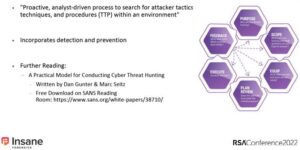

来自Insane Forensics的主讲嘉宾Dan Gunter对 “威胁狩猎”定义是:在具体某个攻防环境中,由分析师主动发起的、基于分析为目的的探寻攻击者TTP(攻击者策略、技术和过程),并进行事前威胁检测和预防的活动。威胁狩猎旨在发现现有检测技术尚未覆盖的环境中是否存在攻击者TTP。

Insane Forensics认为主动性威胁狩猎的价值在于:

- 在有限的资金、人员成本情况下,威胁狩猎更具可操作性;

- 威胁狩猎是众多对抗攻击组织威胁的方法中较有效的方法之一;

- 除了网络边界内的资产,企业在网络边界外的资产也会形成重要的攻击面;

演讲嘉宾提出了一种实用且有效的ICS威胁狩猎模型,确保狩猎的重点,同时最大限度的利用威胁情报来发现威胁。该模型包含了目的、范围、装备、计划审查、执行和反馈等6个阶段。

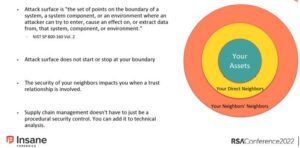

Dan Gunter指出攻击面梳理是威胁狩猎的关键,攻击者除了直接攻击企业资产,也可以攻击企业有关联的上下游资产从而达成攻击。因此在工业网络中,企业运营过程使用的人员、流程、技术、制造商、供应商、依赖的外部系统等都值得关注其可信程度。工业网络中的信任关系、供应链管理、企业网络边界之外的攻击对威胁狩猎至关重要。

在分享会议上,研究人员通过一系列实例介绍了如何利用“Shodan”进行ICS威胁狩猎。例如,如何利用Shodan搜索超出您边界的资产、如何利用资产ID信息(如产品厂商名称、设备端口、设备型号、协议类型等)查找易受攻击的系统、利用Shodan过滤器搜索暴露的ICS设备、以及如何依靠结果信息进行深入挖掘,获取企业网络边界之外(如关联系统、关联ICS设备的漏洞信息、关联厂商等)更多的信息。

分析人员可以通过查看Shodan的搜索目录(如端口、协议类型、域名、响应信息、漏洞编号、流量元数据中的http头、证书信息等),获取关键字进行查找。以欧姆龙公司生产的工控设备“CJ1M系列的可编程控制器”为例,可以通过搜索其默认端口9600、产品关键字为“CJ1M_CPU11”进行搜索,在搜索结果中可以获取到其他额外的信息,例如该系列产品使用的系统信息、关联了哪些厂商、服务器还开放了哪些端口、关联的IP等等。

分享的例子中还包含了如何使用Shodan对中国进行威胁狩猎的过程。研究人员选取漏洞CVE-2019-11510进行讲解:分析人员通过使用Shodan过滤器搜索漏洞CVE-2019-11510,在结果中可以看到存在该漏洞的资产数量、对应不同组织/国家的IP数量,以及漏洞系统的详细信息、资产详细信息等。分析人员通过Shodan结果中的详细数据描述(Shodan metadata)可以进一步分析验证漏洞是否存在。

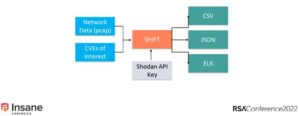

Dan Gunter称将基于Shodan威胁狩猎的过程进行了自动化,并将该自动化分析工具在Github进行开放,供公众使用。

在网络空间的攻防实战中,如何全面、高效、集中地发现环境中对手的TTP,如何让安全人员在海量情报中保持分析的严谨性和完整性成为威胁情报的关键。同时,威胁狩猎的实用性和有效性是威胁情报在众多产品中的亟待解决的痛点问题,也是众多企业最关心的问题。

以Shodan为代表的网络空间测绘引擎的出现改变了网络攻击“侦察”和“打击”的模式,也给网络攻防双方带来更多新的能力。

从攻击者角度,攻击者可以通过公开的空间测绘系统(例如Shodan)收集目标的资产信息,梳理目标的攻击面,并有针对性进行攻击。Shodan等空间测绘平台的使用一方面降低了攻击者发起攻击的难度,另一方面降低了攻击者侦察过程被暴露的风险。

从防御者角度,企业防守方可以利用网络空间测绘引擎,自行收集和梳理自身企业的网络攻击面,并评估并降低可能遭受的攻击风险。此议题嘉宾提到的利用威胁狩猎模型,全面地梳理威胁狩猎目标以及狩猎中的各个利益相关者,最后利用网络空间测绘系统发现攻击者的TTP就是网络防御者可以借鉴的一个思路。

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。

文章来源: http://blog.nsfocus.net/rsa2022-shodan/

如有侵权请联系:admin#unsafe.sh