阅读: 5

5月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中F5 BIG-IP iControl REST身份验证绕过漏洞通告、OpenSSL多个安全漏洞通告和Fastjson反序列化远程代码执行漏洞影响范围较大。第一者由于未经身份验证的攻击者可使用控制界面进行利用,通过BIG-IP管理界面或自身IP地址对iControl REST接口进行网络访问,实现执行任意系统命令,创建或删除文件以及禁用服务,CVSS评分为9.8。第二者由于监测发现OpenSSL发布安全通告,修复了OpenSSL 产品中的多个安全漏洞。OpenSSL 是一个开放源代码的软件库包。应用程序可以使用这个包来进行安全通信、避免窃听,同时确认另一端连接者的身份,广泛被应用在互联网的网页服务器上。第三者由于监测到Fastjson官方发布公告称在1.2.80及以下版本中存在新的反序列化风险,在特定条件下可绕过默认autoType关闭限制,从而反序列化有安全风险的类,攻击者利用该漏洞可实现在目标机器上的远程代码执行。

另外,本次微软共修复了75个安全问题,涉及Windows、Active Directory、Print Spooler、Remote Desktop Client等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。包含8个Critical级别漏洞,67个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,攻击者利用恶意网络钓鱼电子邮件对不同行业发起的攻击相对频繁。其中包括黑客组织利用恶意的鱼叉式网络钓鱼电子邮件对孟加拉国政府实体发起网络攻击:该活动针对孟加拉国政府的一个精英单位,其主题诱饵文件声称与受害者组织的常规运营任务有关。诱饵文件是一封发送给孟加拉国警察 (RAB) 快速行动营高级官员的鱼叉式网络钓鱼电子邮件。这些电子邮件包含恶意RTF文档或被武器化以利用已知漏洞的Microsoft Excel电子表格;及其攻击者利用网络钓鱼电子邮件对德国汽车经销商和制造商发起信息窃取活动:研究人员发现有针对性的攻击针对德国企业,主要是汽车经销商。威胁参与者正在使用旨在模仿现有德国公司的庞大基础设施。攻击者使用网络钓鱼电子邮件,结合了 ISO\\HTA 有效负载,如果打开这些有效负载,就会用各种信息窃取恶意软件感染受害者;及其攻击者使用类似聊天机器人的Web应用程序发起交互式网络钓鱼活动:钓鱼网站链接通常通过电子邮件发送到各自的目标。单击后,这些网站通常会显示一个网页,该网页直接要求提供敏感信息,例如帐户登录凭据、信用卡详细信息和其他个人身份信息 (PII)。最近,研究人员遇到了一个有趣的钓鱼网站,其中包含一个交互式组件:聊天机器人。与许多钓鱼网站不同,这个网站首先建立对话,并一点一点地将受害者引导到实际的钓鱼页面。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

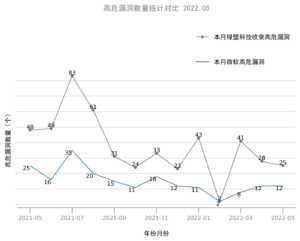

2022年05月绿盟科技安全漏洞库共收录303个漏洞, 其中高危漏洞25个,微软高危漏洞12个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2022.05.31

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- 黑客利用Python恶意软件在Windows和Linux上分发可执行文件

【标签】PyInstaller

【时间】2022-05-03

【简介】

用 python 编程语言编写的传统程序作为源代码分发,python解释器用于运行它们。如果运行自己的python 代码,这很容易;但是,以这种方式交付商业产品相当麻烦。为了解决这个问题,创建了几个项目,可以将 python 程序及其所有依赖项捆绑到一个可执行文件中:Windows 上的可移植可执行文件 (PE) 和 Linux/Unix 上的可执行和可链接格式 (ELF)。Python 恶意软件也作为打包的可执行文件分发。

【参考链接】

https://ti.nsfocus.com/security-news/IlNtJ

【防护措施】

绿盟威胁情报中心关于该事件提取1条IOC,其中包含1个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者使用事件日志植入无文件的恶意软件

【标签】HTTP木马

【时间】2022-05-04

【简介】

研究人员在恶意活动期间首次“在野外”观察到将shellcode放入Windows事件日志的技术。它允许在文件系统中隐藏“无文件”最后阶段的木马。这种对活动中事件日志的关注不仅限于存储 shellcode。Dropper模块还修补了与事件跟踪 (ETW) 和反恶意软件扫描接口 (AMSI) 相关的 Windows 原生 API 功能,以使感染过程更加隐蔽。除了事件日志之外,actor 的工具集中还有许多其他技术。其中,让我们区分攻击者在开发下一个恶意阶段时如何考虑初步侦察:模仿合法域名的 C2 Web 域名以及属于受害者使用的现有软件的名称。为了托管攻击者,攻击者使用 Linode、Namecheap、DreamVPS 上的虚拟专用服务器。

【参考链接】

https://ti.nsfocus.com/security-news/IlNtI

【防护措施】

绿盟威胁情报中心关于该事件提取42条IOC,其中包含6个IP,7个域名和29个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用恶意Excel文档攻击乌克兰政府和传播恶意电子邮件

【标签】恶意文档

【时间】2022-05-10

【简介】

攻击者传播的电子邮件工件被命名为Військові на Азовсталі.xls从乌克兰语翻译成英语的结果Military on Azovstal.xls。文件名将该样本链接到当前的俄罗斯 – 乌克兰冲突。事实上,CERT-UA 于 2022 年 4 月 18 日在此处发布了一份关于此特定威胁的公开说明,确认了以下两个方面:目标(乌克兰政府)和电子邮件威胁的恶意意图。攻击者发现一个旨在吸引军方“点击”的恶意 Excel 文档。该文件有一个主题乌克兰语名称,根据相关发现(元标记),它看起来像是从俄罗斯语言环境系统编写的。被删除的文件来自一个很可能被入侵的加拿大公司网站,并实现了 CobaltStrike 信标,该信标是从注入恶意 excel 文件的 MACRO 例程运行的。

【参考链接】

https://ti.nsfocus.com/security-news/IlNwd

【防护措施】

绿盟威胁情报中心关于该事件提取39条IOC,其中包含19个IP和20个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Rippr团伙利用僵尸网络攻击北京健康宝

【标签】Rippr

【时间】2022-05-10

【简介】

4月28日,北京市第318场新冠病毒肺炎疫情防控工作新闻发布会召开,会上北京市委宣传部对外新闻处副处长隗斌表示,“4月28日,北京健康宝使用高峰期遭受网络攻击,保障团队进行及时有效应对,受攻击期间北京健康宝相关服务未受影响”。

【参考链接】

https://ti.nsfocus.com/security-news/IlNuQ

【防护措施】

绿盟威胁情报中心关于该事件提取36条IOC,其中包含6个域名和30个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者通过暴力破解、远程代码执行漏洞等方法对云服务器发起网络攻击

【标签】Apache Struts2

【时间】2022-05-11

【简介】

随着云服务的普及,云安全问题也随之越发突出。攻击者常常入侵云服务器,并利用被入侵机器继续发动攻击。4月份我们发现了国内39个云服务器重点IP具有异常扫描攻击行为,由此我们认为该重点IP可能被入侵。从行业分布看,事业单位和政府机关的云上资产安全风险问题较大,此外,金融业和央企也面临较为严重的安全威胁。本月共记录来源于云服务器的扫描和攻击会话3.7亿次,其中漏洞攻击会话2400万次,传播恶意软件会话77.2万次。

【参考链接】

https://ti.nsfocus.com/security-news/IlNwa

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客组织利用恶意的鱼叉式网络钓鱼电子邮件对孟加拉国政府实体发起网络攻击

【标签】Apost Talos

【时间】2022-05-11

【简介】

研究人员发现了自2021年8月以来由我们认为是Bitter APT组织开展的持续活动。该活动是攻击者针对南亚政府实体的典型例子。该活动针对孟加拉国政府的一个精英单位,其主题诱饵文件声称与受害者组织的常规运营任务有关。诱饵文件是一封发送给孟加拉国警察 (RAB) 快速行动营高级官员的鱼叉式网络钓鱼电子邮件。这些电子邮件包含恶意RTF文档或被武器化以利用已知漏洞的Microsoft Excel电子表格。一旦受害者打开恶意文档,方程式编辑器应用程序就会自动启动以运行包含shellcode的嵌入式对象,以利用CVE-2017-11882、CVE-2018-0798和CVE-2018-0802中描述的已知漏洞——所有这些都在Microsoft Office中—然后从托管服务器下载木马并在受害者的机器上运行它。该木马伪装成Windows安全更新服务,并允许恶意行为者执行远程代码执行,通过安装其他工具为其他活动打开大门。在此活动中,特洛伊木马自行运行,但攻击者的武器库中还有其他RAT和下载器。

【参考链接】

https://ti.nsfocus.com/security-news/IlNwe

【防护措施】

绿盟威胁情报中心关于该事件提取23条IOC,其中包含6个域名和17个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用网络钓鱼电子邮件对德国汽车经销商和制造商发起信息窃取活动

【标签】恶意软件

【时间】2022-05-12

【简介】

研究人员发现有针对性的攻击针对德国企业,主要是汽车经销商。威胁参与者正在使用旨在模仿现有德国公司的庞大基础设施。攻击者使用网络钓鱼电子邮件,结合了 ISO\\HTA 有效负载,如果打开这些有效负载,就会用各种信息窃取恶意软件感染受害者。研究人员没有关于攻击者动机的确凿证据,但研究人员认为这不仅仅是获取信用卡详细信息或个人信息。它可能与工业间谍活动或商业欺诈有关,但需要更多信息来确定攻击者的确切动机。目标经过精心挑选,网络钓鱼电子邮件的发送方式将允许受害者和攻击者之间进行通信。一种可能性是,攻击者试图破坏汽车经销商并使用他们的基础设施和数据来获取对大型供应商和制造商等次要目标的访问权限。

【参考链接】

https://ti.nsfocus.com/security-news/IlNwb

【防护措施】

绿盟威胁情报中心关于该事件提取46条IOC,其中包含38个域名和8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用无文件恶意软件窃取受害者的设备上敏感信息

【标签】AveMariaRAT

【时间】2022-05-12

【简介】

研究人员捕获了一个网络钓鱼活动,该活动将三个无文件恶意软件传送到受害者的设备上。一旦执行,他们就能够从该设备窃取敏感信息。攻击者利用电子邮件试图诱使收件人打开附件中的Excel文档以获取报告详细信息,通过该方法中的VBA代码,该文件包含了攻击者要执行的恶意JavaScript代码,研究人员了解到它伪装成网络钓鱼电子邮件的Excel文档附件发送到受害者的设备,以及Excel文档中的恶意代码收件人打开后自动执行进而来窃取敏感信息。

【参考链接】

https://ti.nsfocus.com/security-news/IlNwg

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者使用类似聊天机器人的Web应用程序发起交互式网络钓鱼活动

【标签】网络钓鱼

【时间】2022-05-19

【简介】

钓鱼网站链接通常通过电子邮件发送到各自的目标。单击后,这些网站通常会显示一个网页,该网页直接要求提供敏感信息,例如帐户登录凭据、信用卡详细信息和其他个人身份信息 (PII)。最近,研究人员遇到了一个有趣的钓鱼网站,其中包含一个交互式组件:聊天机器人。与许多钓鱼网站不同,这个网站首先建立对话,并一点一点地将受害者引导到实际的钓鱼页面。尽管网络钓鱼的方法相当独特,但它仍然使用电子邮件作为传递渠道。对电子邮件标头的更深入检查表明,“ From ”标头缺少电子邮件地址组件,这已经是一个危险信号。通常,使用聊天机器人会向网站添加交互式组件。这通常会导致更高的转化率,因为它使网站对用户更有趣和更有吸引力。这就是网络钓鱼活动的肇事者试图利用的东西。除了在网络钓鱼电子邮件和网站上欺骗目标品牌外,类似聊天机器人的组件还会慢慢将受害者引诱到实际的网络钓鱼页面。

【参考链接】

https://ti.nsfocus.com/security-news/IlNyo

【防护措施】

绿盟威胁情报中心关于该事件提取0条IOC,其中包含;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用新的Nokoyawa勒索软件对Windows用户发起网络攻击

【标签】Nokoyawa

【时间】2022-05-23

【简介】

Nokoyawa是今年早些时候出现的一种新的 Windows 勒索软件。最近,研究人员遇到了一个勒索软件活动的一个新变种,并观察到它一直在通过重用来自公开来源的代码来改进自己。对于每个样本,勒索软件运营商都会生成一对新的椭圆曲线加密 (ECC) 公钥和私钥(又名密钥对),然后将公钥嵌入到勒索软件二进制文件中。这对密钥可以被视为在支付赎金时解密文件所必需的“主”密钥。假设每个样本都是为不同的受害者部署的,勒索软件运营商消除了受害者使用提供给另一个受害者的解密器的可能性,因为每个受害者都链接到一个单独的“主”密钥对。

【参考链接】

https://ti.nsfocus.com/security-news/IlNyp

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。