阅读: 8

4月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中Spring框架远程代码执行漏洞(CVE-2022-22965)、Apache Struts远程代码执行漏洞S2-062通告(CVE-2021-31805)、Atlassian Jira 身份验证绕过漏洞通告(CVE-2022-0540)影响范围较大。第一者是由于未经授权的远程攻击者可构造HTTP请求在目标系统上写入恶意程序从而执行任意代码,此漏洞为Spring framework远程代码执行漏洞(CVE-2010-1622)的绕过利用,但影响范围更为广泛。第二者由于该漏洞为S2-061的修复不完全,当开发人员使用了 %{…} 语法进行强制OGNL解析时,仍有一些特殊的TAG属性可被二次解析。攻击者可构造恶意的OGNL表达式触发漏洞,从而实现远程代码执行。第三者由于未经身份验证的远程攻击者可以通过向目标系统发送特制的 HTTP 请求,在受影响的配置上绕过WebWork操作中的身份验证要求,根据官方描述,该漏洞在默认配置中也可以被利用。在此安全人员修复了Jira 的 Web 身份认证框架 Jira Seraph 中存在的一个身份验证绕过漏洞。

另外,本次微软共修复了130安全问题,涉及Windows、Microsoft Office、Azure、Visual Studio等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。包含10个Critical级别漏洞,115个Important 级别漏洞,2个0day级别漏洞。强烈建议相关用户尽快更新补丁进行防护。

在本月的威胁事件中,攻击者利用不同恶意软件对国家基础设施建设发起的攻击相对频繁。其中包括黑客利用恶意软件对乌克兰能源供应商进行网络攻击:研究人员发现了一种新的Industroyer恶意软件变种,命名为 Industroyer2。Industroyer 是一种臭名昭著的恶意软件,Sandworm 攻击者对乌克兰的高压变电站部署 Industroyer2 恶意软件;及其黑客对UA电信基础设施发起互联网攻击:研究人员最近被网络攻击增加和在线网络威胁普遍增加的消息所淹没,发现蛮力攻击一直对管理不善的基础设施、服务器和物联网设备构成威胁,与此同时黑客对 UA 电信基础设施发起互联网攻击;及其朝鲜黑客组织Lazarus对化学领域的运营组织发起网络攻击:安全人员观察到与朝鲜有联系的高级持续威胁(APT)组织Lazarus针对在化学领域内运营的组织开展间谍活动。该活动被称为“梦想工作行动”,“梦想工作行动”涉及Lazarus使用虚假的工作机会作为诱使受害者点击恶意链接或打开恶意附件的手段,最终导致安装用于间谍活动的恶意软件。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

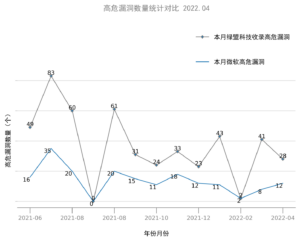

2022年04月绿盟科技安全漏洞库共收录272个漏洞, 其中高危漏洞28个,微软高危漏洞12个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2022.04.29

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- 黑客组织采用3LOSH 加密器分发恶意软件

【标签】3LOSH

【时间】2022-04-05

【简介】

在研究过程中,我们观察到了一系列利用这些工具的新版本(称为 3LOSH 加密器)的活动。黑客组织经常利用工具来混淆其二进制有效负载,并使检测和分析更加困难。这些工具通常结合了打包程序和加密程序相关的功能,这些活动背后的威胁参与者一直在使用 3LOSH 生成负责初始感染过程的混淆代码。根据对与这些活动相关的样本中存储的嵌入式配置的分析,我们发现同一运营商可能正在分发各种恶意软件 RAT,例如 AsyncRAT 和 LimeRAT。

【参考链接】

https://ti.nsfocus.com/security-news/IlNpG

【防护措施】

绿盟威胁情报中心关于该事件提取89条IOC,其中包含2个IP,6个域名和81个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用Remcos RAT恶意软件进行网络钓鱼活动

【标签】Remcos RAT

【时间】2022-04-06

【简介】

Remcos RAT(Remote Access Trojan)最初是作为远程控制计算机的专业工具而设计的,Remcos RAT 自 2016 年 7 月 21 日发布第一个版本以来一直被黑客滥用以秘密控制受害者的设备,因此被认为是恶意软件系列。近期,黑客将钓鱼邮件伪装成来自受信任银行的付款通知,并要求收件人打开附有密码保护的 Excel 文件,该文件消息诱使受害者单击“启用内容”按钮以绕过警告并执行恶意宏代码从而进行网络钓鱼活动。

【参考链接】

https://ti.nsfocus.com/security-news/IlNpF

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,其中包含8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用恶意软件FFDroider窃取社交媒体凭据和cookie

【标签】Spyware.FFDroider

【时间】2022-04-11

【简介】

研究人员称,一种窃取凭据的基于 Windows 的恶意软件Spyware.FFDroider是针对社交媒体凭据和 cookie的。首先,恶意软件检查它是否能够使用被盗的 cookie 进行身份验证。如果 cookie 有效并提供正确的身份验证,它会使用访问令牌向 facebook.com发送一个GET /settings请求以及经过身份验证的 cookie,以便它可以获取受感染帐户的用户帐户设置。接下来,它会检查被盗帐户是否是企业帐户,是否可以访问Facebook 广告管理器,并通过解析响应使用被盗 cookie 获取用户的详细信息。

【参考链接】

https://ti.nsfocus.com/security-news/IlNqM

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含1个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用恶意软件对乌克兰能源供应商进行网络攻击

【标签】Industroyer2

【时间】2022-04-12

【简介】

研究人员发现了一种新的Industroyer恶意软件变种,命名为 Industroyer2。Industroyer 是一种臭名昭著的恶意软件,2016 年 Sandworm APT 组织使用它来切断乌克兰的电力。在这种情况下,Sandworm 攻击者试图针对乌克兰的高压变电站部署 Industroyer2 恶意软件。除了 Industroyer2,Sandworm 还使用了几个破坏性恶意软件系列,包括 CaddyWiper、ORCSHRED、SOLOSHRED 和 AWFULSHRED。我们在 2022 年 3 月 14 日首次发现 CaddyWiper,当时它被用来对付一家乌克兰银行。2022-04-08 14:58 再次使用了 CaddyWiper 的变体来对付乌克兰能源供应商。

【参考链接】

https://ti.nsfocus.com/security-news/IlNqN

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,其中包含7个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客通过NDay漏洞和Telnet/SSH弱密码传播Fodcha僵尸网络

【标签】Fodcha

【时间】2022-04-13

【简介】

近日,研究人员在互联网上发现了一个快速传播的 DDoS 僵尸网络。全球感染看起来相当大,仅在中国就有超过 10,000 个每日活跃的僵尸程序 (IP),并且每天有超过 100 个 DDoS 受害者成为目标。研究人员将僵尸网络命名为 Fodcha,因为它最初使用了 C2 域名 folded.in,并使用了 chacha 算法来加密网络流量。研究人员观察到在 Fodcha 的同一下载服务器上出现了一个我们命名为 Crazyfia 的暴力破解工具,该工具的扫描结果将被 Fodcha 作者用于在易受攻击的设备上安装 Fodcha 样本。Fodcha 主要通过 NDay 漏洞和 Telnet/SSH 弱密码进行传播。

【参考链接】

https://ti.nsfocus.com/security-news/IlNqL

【防护措施】

绿盟威胁情报中心关于该事件提取39条IOC,其中包含2个域名和37个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客对 UA 电信基础设施发起互联网攻击

【标签】Mirai

【时间】2022-04-15

【简介】

研究人员最近被网络攻击增加和在线网络威胁普遍增加的消息所淹没。黑客——无论好坏,政府相关或私人团体——每天都比以往任何时候都忙得不可开交,而加剧这种情况的是引发网络风暴的俄罗斯 – 乌克兰 (UA) 战争,从而黑客对 UA 电信基础设施发起互联网攻击。黑客组织不一定会攻击互联网上新兴的服务器,相反,这些团体已经设定了他们集中时间和精力的目标。研究人员证明了机器人仍然以它们通常的方式运行,懒惰地攻击他们可以在 Internet 上连接的所有内容。此外,研究人员发现蛮力攻击一直对管理不善的基础设施、服务器和物联网设备构成威胁。

【参考链接】

https://ti.nsfocus.com/security-news/IlNrW

【防护措施】

绿盟威胁情报中心关于该事件提取14条IOC,其中包含14个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用恶意软件Emotet窃取用户计算机中的敏感和私人信息

【标签】Emotet

【时间】2022-04-18

【简介】

Emotet是一个恶意软件家族,可从受害者的计算机中窃取敏感和私人信息。该恶意软件已经感染了超过一百万台设备,被认为是十年来最危险的威胁之一。除了分析威胁外,研究人员还专注于恶意软件的传播方式。他们观察到,最近的Emotet爆发正在通过附加到网络钓鱼电子邮件的各种恶意Microsoft Office文件或恶意文档进行传播。一旦受害者打开附加文档,就会使用VBA宏或Excel 4.0宏来执行下载和运行 Emotet 恶意软件的恶意代码。

【参考链接】

https://ti.nsfocus.com/security-news/IlNrX

【防护措施】

绿盟威胁情报中心关于该事件提取16条IOC,其中包含16个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 朝鲜黑客组织Lazarus对化学领域的运营组织发起网络攻击

【标签】Lazarus

【时间】2022-04-19

【简介】

安全人员观察到与朝鲜有联系的高级持续威胁(APT)组织Lazarus针对在化学领域内运营的组织开展间谍活动。该活动似乎是Lazarus活动的延续,该活动被称为“梦想工作行动”,该活动于2020年8月首次被观察到。“梦想工作行动”涉及Lazarus使用虚假的工作机会作为诱使受害者点击恶意链接或打开恶意附件的手段,最终导致安装用于间谍活动的恶意软件。2022年1月,安全人员检测到对韩国多家组织的网络的攻击活动,这些组织主要在化学部门,有些在信息技术部门。但是,IT目标很可能被用作访问化学部门组织的一种手段,典型的攻击始于收到恶意HTM文件时,可能是电子邮件中的恶意链接或从Web下载的。HTM文件被复制到名为scskapplink的DLL文件中.dll并注入到合法的系统管理软件 INISAFE Web EX 客户端中。scskapplink.dll文件通常是一个经过签名的特洛伊木马工具,并添加了恶意导出。

【参考链接】

https://ti.nsfocus.com/security-news/IlNrZ

【防护措施】

绿盟威胁情报中心关于该事件提取40条IOC,其中包含2个IP,6个域名和32个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用钓鱼邮件的方式投递恶意载荷

【标签】LokiBot

【时间】2022-04-19

【简介】

安全人员监测到一起目标为韩国奖学金基金会、重工企业等多个机构的窃密攻击活动。攻击者利用钓鱼邮件的方式投递恶意载荷,主题为“请求基础产业报价”的报价单,以此诱导受害者解压并执行压缩包中的LokiBot窃密木马,导致用户的隐私和信息泄露。LokiBot窃密木马执行后,会自动收集受害者的浏览器数据、电子邮件、远程连接凭据等数据并回传至攻击者服务器,造成受害者数据泄露。LokiBot还支持接收C2命令、执行下载其他恶意代码等功能,对受害者数据产生更多威胁。

【参考链接】

https://ti.nsfocus.com/security-news/IlNrY

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客组织利用GraphSteel恶意软件对乌克兰进行鱼叉式网络钓鱼攻击

【标签】GraphSteel

【时间】2022-04-25

【简介】

黑客在入侵乌克兰之初,该组织与使用 OutSteel 和 GraphSteel 窃取程序(旨在窃取数据的恶意软件)的攻击有关。在所有已知的 Elephant Framework 攻击中,电子邮件来自欺骗性的乌克兰电子邮件地址。电子邮件主题和正文通常会使用趋势主题 (COVID) 或使用官方外观的文本。在其中一封电子邮件中,攻击者在警告俄罗斯联邦加强计算机攻击后提出了有效安全控制的建议,包括使用电子邮件和网络流量过滤的建议,避免使用第三方DNS 服务器,并提供简报向员工告知可能的网络钓鱼攻击。这封“有用”的电子邮件巧妙地嵌入了指向恶意负载的链接(伪装成推荐的防病毒工具)。

【参考链接】

https://ti.nsfocus.com/security-news/IlNt3

【防护措施】

绿盟威胁情报中心关于该事件提取30条IOC,其中包含8个IP,2个域名和20个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。