阅读: 3

近日,绿盟科技联合广州大学网络空间先进技术研究院联合发布2021年《APT组织情报研究年鉴》,该年鉴借助网络空间威胁建模知识图谱和大数据复合语义追踪技术,对全球372个APT组织知识进行了知识图谱归因建档,形成APT组织档案馆,并对APT组织活动进行大数据追踪,从而对2021年度新增和活跃的攻击组织的攻击活动态势进行分析。目前该年鉴所涉及的相关情报和技术已经应用在绿盟科技的威胁情报平台(NTIP)和UTS、IDS、IPS等多个产品中,并支撑网络安全检查以及重大活动保障等活动,取得了非常不错的成绩。

本文为《APT组织情报研究年鉴》精华解读系列文章之一,本篇主要介绍年鉴中提到的绿盟科技2021年基于爬虫框架和知识图谱自然语言处理技术,从全球100多个开源情报源新采集到的APT组织(新增APT组织)和被监测到有活跃迹象的APT组织的总体态势情况,以及在年鉴中呈现的APT组织信息情况。

一、宏观态势

基于绿盟科技云端服务2020年9月至2021年9月数据,从情报新增以及活跃监控发现的120个APT组织,可以总结出整个APT宏观态势具有如下特征:

- 亚洲是APT组织重点关注的区域,共22个国家遭受超过54次APT组织发起的攻击活动。其中中国(包括中国台湾和中国香港)就遭受12个组织的攻击,并且集中于政府、国防领域,从总体上看APT组织主要的意图仍以间谍活动、敏感信息窃取为主。

- APT攻击的伪装技术的发展导致APT归因的复杂性增大,从而使得对APT组织的归因结果并不准确;已发布的APT报告显示,归因于我国的APT组织数量逐年增高,2021年新增的63个APT组织中有9个被国外研究机构归因于我国,有4个归因于俄罗斯,但是同期,归因为美国的组织却只有1个。随着伪装技术的发展(比如ATT&CK战术(tactic)中TA0005就是“防御规避”,技术(technique)中T1036就叫做“伪装”),越来越多的伪装嫁祸使得难以从技术角度进行APT的归因。被伪装嫁祸的典型是朝鲜Lazarus Group,2021年一共披露了70份相关报告,新增IOC(IP:12,域名:324,邮箱:10,链接:410,哈希:1129,漏洞:5)数量远超正常。从应急和分析结果来看,攻击我国的APT组织经常伪装模仿APT32海莲花的战术战法。从这个方面也说明我们需要加强传统上攻击目标不是中国的APT组织的防护并提升归因相关研究的国际影响力。

- 供应链攻击开始成为APT组织的常用攻击手段,由于大部分的企业没有对供应链攻击做好充足的准备,导致类似案例均造成比较大的影响。如SolarWinds供应链攻击事件中根据官方提供的客户清单,影响超过98个企业,波及政府、咨询、技术、电信石油和天然气等行业;另一起针对BigNox的NoxPlayer模拟器供应链攻击更是影响全球超过1.5亿的用户。

- 以经济利益为主要攻击意图的APT组织占比逐渐提高,新发现的63个组织中有14个以此为活动目标,主要的表现形式为勒索、挖矿,比较新型的获益形式则是出售受害目标单位的访问权限,如UNC1945组织和TA547组织,这类组织在获取受害单位权限前后表现出截然不同的攻击技术手段以及攻击意图的差别。

- 恶意软件即服务(MaaS)在APT组织中逐渐流行,除了降低APT组织攻击成本之外还加大了攻击者归因的难度。以TA系列组织为例包括:TA569、TA800、TA577、TA551、TA570等,在初始阶段使用Trick、Dridex、Qbot、IcedID、ZLoader、Ursnif等恶意软件感染尽可能多的受害单位,第二阶段才分发WastedLocker、Ryuk、Egregor、Maze、Sodinokibi、ProLock等勒索软件实现其攻击意图。

二、新增APT组织

基于聚合的博客、公众号等180个情报源,2020年10月至2021年9月期间,绿盟科技新增采集APT组织63个,从309个增长至372个,数量增长了约20%,平均每个月新增APT组织约5个,如下图所示:

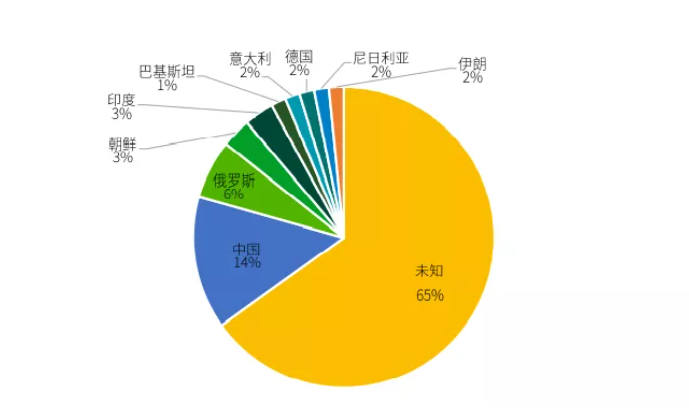

从APT组织地理归属上看,41个(约占65%)APT组织未能进行有效的国家归因,归因于中国和俄罗斯的APT组织最多,分别为9个和4个,需注意的是,目前APT组织的国家归因复杂性非常高,部分报告披露的归因证据其实并不充分,存在误判和嫁祸的可能性。APT地理组织分布如下图所示。

可归因至确切国家的APT组织共22个,且主要分布在亚洲(共15个,占68%),其次分布在欧洲和非洲,分别为6个和1个。

三、活跃APT组织

基于绿盟科技云端上下文感知计算的APT组织追踪技术,2020年10月至2021年9月期间,共监测发现57个APT组织的活跃线索,平均每个月活跃组织约19个。其中从2020年12月至2021年2月这三个月期间APT组织极为活跃,三个月平均活跃组织将近30个。

监测的57个APT组织中,最为活跃的10个组织分别为:TA505、Lazarus Group、MUMMY SPIDER、Viceroy Tiger、APT37、Sofacy、Mirage、OrangeWorm、TeamSpy Crew、Kimsuky,活跃月份均超过六个月。其中TA505和Lazarus Group在2021年每个月均发现活跃线索,其次是MUMMY SPIDER和Viceroy Tiger,仅一个月没有监测到其攻击活动。

四、APT组织图鉴介绍

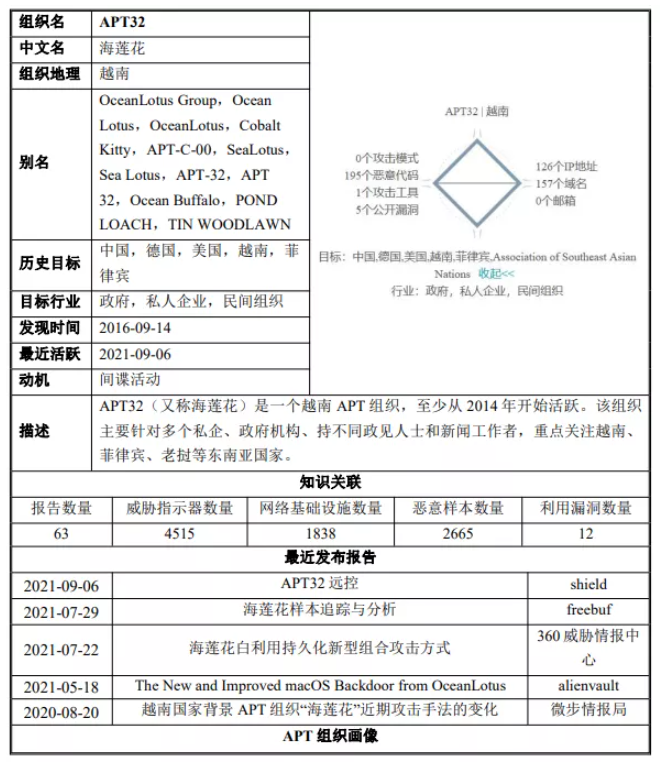

在年鉴中,我们将2021年新增采集到的63个APT组织和活跃的56个APT组织按照绿盟科技构建的APT组织档案馆结构进行了统计性的呈现,以APT32(海莲花)为例:

图鉴中所有APT组织均按照上表格式进行呈现,表格主体部分主要描述了APT组织名字、别名;历史上攻击的目标国家、行业;APT组织首次发现时间、最近活跃时间;动机和描述信息。

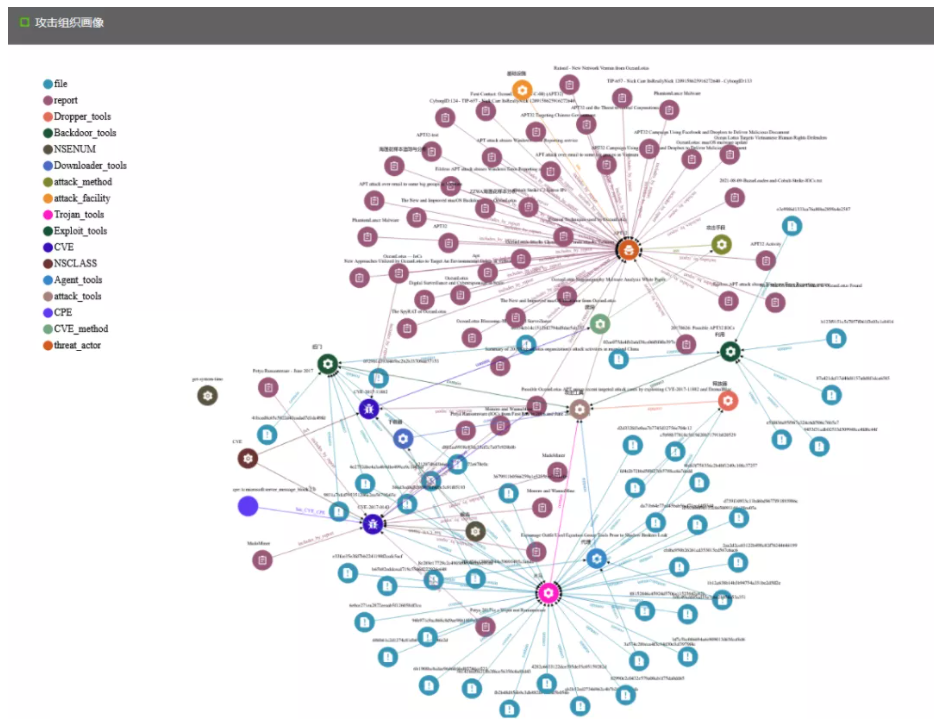

在表格右上方是按照钻石模型对APT组织进行各个维度的统计信息呈现,表格最下方这是呈现该APT组织在绿盟科技云端APT知识图谱中进行图可视化的情况,展现了该组织关联的各类威胁知识的情况。

报告下载

详细的分析内容和攻击组织信息可以直接参考完整的《APT组织情报研究年鉴》,PC端下载地址:

https://www.nsfocus.com.cn/html/2022/92_0105/167.html

您也可以在绿盟科技官方公众号中点击“绿盟精选”-“绿盟书橱”进行阅读。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。