阅读: 0

一、漏洞概述

2021年2月23日,VMware官方发布安全通告,披露了vSphere Client、ESXi的两个高危漏洞。

CVE-2021-21972:vSphere Client(HTML5)在vCenter Server插件vRealize Operations中包含一个远程执行代码漏洞,CVSSv3评分9.8。受影响的vRealize Operations插件为默认安装。

CVE-2021-21974:ESXi中使用的OpenSLP存在堆溢出漏洞,CVSSv3评分8.8。与ESXi处于同一网段中且可以访问427端口的攻击者可触发OpenSLP服务中的堆溢出问题,从而导致远程执行代码。

参考链接:https://www.vmware.com/security/advisories/VMSA-2021-0002.html

二、影响范围

CVE-2021-21972

受影响版本

- vCenter Server 7.0 < 7.0 U1c

- vCenter Server 6.7 < 6.7 U3l

- vCenter Server 6.5 < 6.5 U3n

- Cloud Foundation (vCenter Server) 4.X < 4.2

- Cloud Foundation (vCenter Server) 3.X < 3.10.1.2

不受影响版本

- vCenter Server 7.0 U1c

- vCenter Server 6.7 U3l

- vCenter Server 6.5 U3n

- Cloud Foundation (vCenter Server) 4.2

- Cloud Foundation (vCenter Server) 3.10.1.2

CVE-2021-21974

受影响版本

- ESXi 7.0 < 70U1c-17325551

- ESXi 6.7 < 670-202102401-SG

- ESXi 6.5 < 650-202102101-SG

- Cloud Foundation (ESXi) 4.X <4.2

- Cloud Foundation (ESXi) 3.X

不受影响版本

- ESXi 70U1c-17325551

- ESXi 670-202102401-SG

- ESXi 650-202102101-SG

- Cloud Foundation (ESXi) 4.2

- Cloud Foundation (ESXi) 3.X 热补丁KB82705

三、漏洞防护

3.1官方升级

目前官方已在最新版本中修复了该漏洞,请受影响的用户尽快升级版本进行防护,对应产品版本的下载链接及文档如下:

| 产品版本 | 下载链接 | 操作文档 |

| VMware ESXi 7.0 ESXi70U1c-17325551 | https://my.vmware.com/group/vmware/patch | https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-esxi-70u1c.html |

| VMware ESXi 6.7 ESXi670-202102401-SG | https://docs.vmware.com/en/VMware-vSphere/6.7/rn/esxi670-202102001.html | |

| VMware ESXi 6.5 ESXi650-202102101-SG | https://docs.vmware.com/en/VMware-vSphere/6.5/rn/esxi650-202102001.html | |

| VMware vCloud Foundation 4.2 | https://docs.vmware.com/en/VMware-Cloud-Foundation/4.2/rn/VMware-Cloud-Foundation-42-Release-Notes.html | |

| VMware vCloud Foundation 3.10.1.2 | https://docs.vmware.com/en/VMware-Cloud-Foundation/3.10.1/rn/VMware-Cloud-Foundation-3101-Release-Notes.html | |

| vCenter Server 7.0.1 Update 1 | https://my.vmware.com/web/vmware/downloads/details?downloadGroup=VC70U1C&productId=974 | https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u1c-release-notes.html |

| vCenter Server 6.7 U3l | https://my.vmware.com/web/vmware/downloads/details?downloadGroup=VC67U3L&productId=742&rPId=57171 | https://docs.vmware.com/en/VMware-vSphere/6.7/rn/vsphere-vcenter-server-67u3l-release-notes.html |

| vCenter Server 6.5 U3n | https://my.vmware.com/web/vmware/downloads/details?downloadGroup=VC65U3N&productId=614&rPId=60942 | https://docs.vmware.com/en/VMware-vSphere/6.5/rn/vsphere-vcenter-server-65u3n-release-notes.html |

3.2临时防护措施

3.2.1CVE-2021-21972

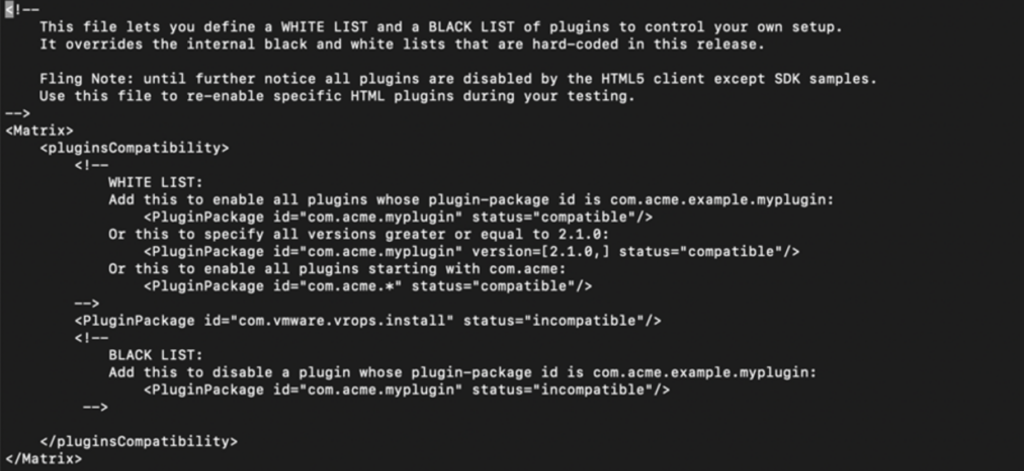

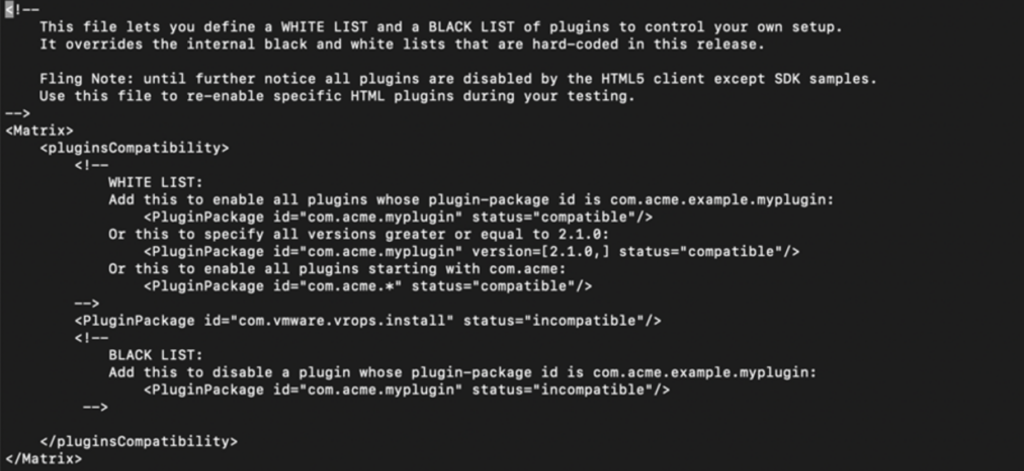

可参考官方临时修复建议(https://kb.vmware.com/s/article/82374)禁用vROPS插件:

1.通过SSH远程连接到VCSA(或远程桌面连接到Windows VC)

2.备份以下文件:

/etc/vmware/vsphere-ui/compatibility-matrix.xml (vCSA)

C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui (Windows VC)

3.使用文本编辑器添加一行:

<Matrix>

<pluginsCompatibility>

. . . .

<PluginPackage id=”com.vmware.vrops.install” status=”incompatible”/>

. . . .

</pluginsCompatibility> </Matrix>

最终文件内容如下:

4.vsphere-ui服务,命令:vmon-cli -r vsphere-ui。

5.检查禁用情况:访问https://<VC-IP-or-FQDN>/ui/vropspluginui/rest/services/checkmobregister,该页面应显示404。

在VSphere Client页面的Solutions->Client Plugins中,VMware vRops Client Plugin插件应显示“incompatible”

3.2.2 CVE-2021-21974

可参考官方临时修复建议(https://kb.vmware.com/s/article/76372)禁用CIM服务器:

- 使用以下命令在ESXi主机上停止SLP服务:/etc/init.d/slpd stop。仅当不使用SLP服务时,才可以停止该服务。可使用“esxcli system slp stats get”命令查看服务守护程序的运行状态。

- 使用以下命令禁用SLP服务:esxcli network firewall ruleset set -r CIMSLP -e 0。

- 使用以下命令保证此更改重启后依旧生效:chkconfig slpd off。

- 使用以下命令检查是否重启后更改成功:chkconfig –list | grep slpd。若成功,输出应为:slpd off

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。