导语:该恶意软件以经过代码签名和公证的Swift应用形式,封装在名为zk-call-messenger-installer-3.9.2-lts.dmg的磁盘镜像文件中。

针对macOS系统的MacSync信息窃取恶意软件最新变种,正通过经数字签名且过公证的Swift应用进行传播。

苹果设备管理平台的安全研究人员指出,与以往采用“拖放至终端”或ClickFix等较低级手段的版本相比,此次传播方式有了显著升级。

该恶意软件以经过代码签名和公证的Swift应用形式,封装在名为zk-call-messenger-installer-3.9.2-lts.dmg的磁盘镜像文件中,通过https://zkcall.net/download网站分发,无需用户与终端进行任何直接交互。

有效的数字签名和公证

研究人员在分析之时,这款MacSync最新变种持有有效的签名,能够绕过macOS系统的安全机制——Gatekeeper的检测。

安全研究员对这一通用架构的Mach-O二进制文件进行检查后确认,它既经过代码签名,也完成了Apple公证,其签名与开发者团队ID GNJLS3UYZ4相关联。不过,在研究人员将该证书直接上报Apple公司后,该证书现已被吊销。

该恶意软件通过编码形式的“投放器”植入目标系统。研究人员对载荷解码后,发现了MacSync信息窃取恶意软件的典型特征。

解混淆后的载荷

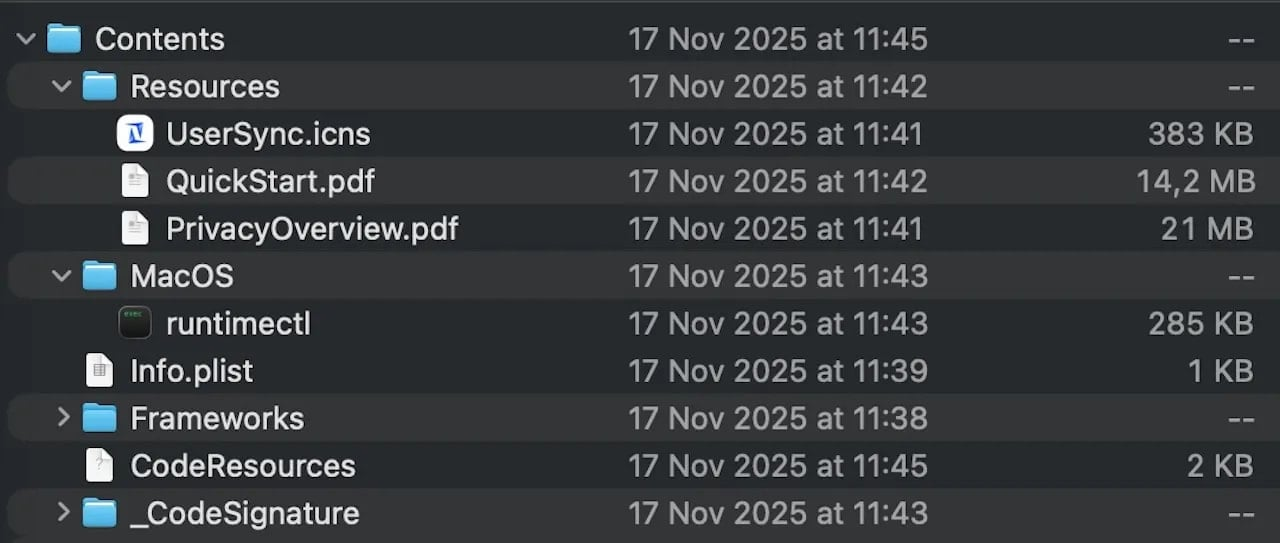

研究人员还指出,这款窃取软件具备多种规避检测的机制,包括:嵌入诱饵PDF文件将DMG镜像文件大小膨胀至25.5MB、清除执行链中使用的脚本,以及在执行前进行网络连接检测以规避沙箱环境。

膨胀后的磁盘镜像文件内容

MacSync信息窃取软件于2025年4月由名为“Mentalpositive”的黑客以“Mac.C”的名称推出,同年7月开始广泛传播,与AMOS、Odyssey等恶意软件一同跻身macOS窃取类恶意软件领域——该领域虽不像其他恶意软件领域那样拥挤,但仍具备较高获利空间。

此前MacPaw Moonlock对Mac.C的分析显示,该恶意软件可窃取iCloud钥匙串凭证、浏览器中存储的密码、系统元数据、加密货币钱包数据,以及文件系统中的各类文件。

值得关注的是,在2025年9月Mentalpositive接受研究员采访时提到,macOS 10.14.5及后续版本中更严格的应用公证政策,对其开发计划影响最大——这一点也体现在目前发现的恶意软件最新版本中。

文章来源自:https://www.bleepingcomputer.com/news/security/new-macsync-malware-dropper-evades-macos-gatekeeper-checks/如若转载,请注明原文地址