好的,我现在需要帮用户总结这篇文章的内容,控制在100字以内。首先,我得仔细阅读文章,理解其主要信息。 文章提到CERT-AGID在最近一周监测到82起恶意活动,其中46起针对意大利,36起是通用的。他们提供了966个IoC。恶意活动涉及钓鱼、恶意软件、漏洞利用等技术主题。 接下来,文章详细说明了钓鱼攻击的主题,如银行、罚款、支付和验证。银行主题被用于6次钓鱼攻击和5次恶意软件传播。罚款主题主要通过伪造PagoPA通知进行钓鱼。支付主题涉及多个品牌,验证主题则涉及INPS和Ar24等机构。 此外,文章还提到了恶意软件家族如AgentTesla、FormBook等的活动,并指出这些攻击主要通过电子邮件、短信和受损的PEM邮箱进行传播。 现在,我需要将这些信息浓缩到100字以内。重点包括:监测到的恶意活动数量、目标国家、IoC数量、主要攻击主题以及传播方式。 最后,确保语言简洁明了,不使用“这篇文章总结”之类的开头语。 </think> CERT-AGID监测到82起恶意活动,其中46起针对意大利,涉及钓鱼攻击、恶意软件及技术漏洞。银行、罚款、支付和验证为主题的主要攻击手段。银行主题用于6次钓鱼攻击及5次恶意软件传播;罚款主题通过伪造PagoPA通知实施;支付主题涉及多个品牌;验证主题则利用INPS和Ar24等机构进行诈骗。此外,恶意软件家族如AgentTesla和FormBook活跃于移动设备,并通过电子邮件和短信传播。 2025-12-22 08:1:21 Author: www.securityinfo.it(查看原文) 阅读量:9 收藏

Dic 22, 2025 Attacchi, Hacking, In evidenza, Leaks, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

Nel corso della settimana appena analizzata, il CERT-AGID ha rilevato 82 campagne malevole.

Di queste, 46 hanno avuto obiettivi specificamente italiani, mentre 36 campagne di natura generica hanno comunque interessato utenti e organizzazioni nel Paese.

Agli enti accreditati sono stati messi a disposizione 966 indicatori di compromissione (IoC).

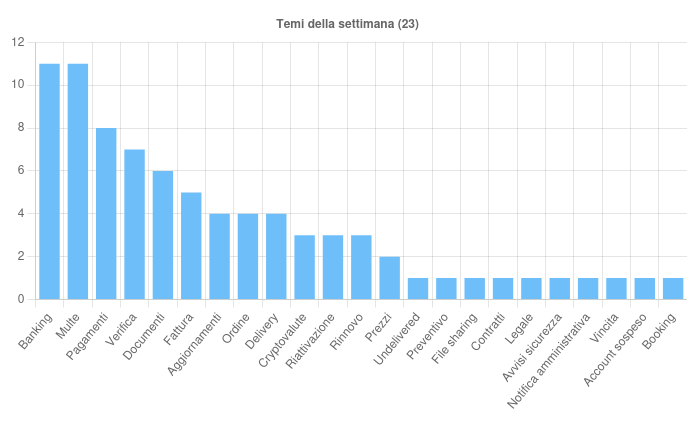

I temi della settimana

Sono 23 i temi sfruttati per veicolare campagne di phishing e malware, con una concentrazione significativa su banking, multe, pagamenti e verifiche.

Il tema Banking è stato utilizzato in sei campagne di phishing, cinque delle quali italiane, che hanno preso di mira clienti di Wise, Nexi, Crédit Agricole, Intesa Sanpaolo e ING.

La scorsa settimana il CERT-AGID ha osservato 82 campagne malevole rilevate in Italia, emettendo 966 indicatori di compromissione.

Lo stesso è stato sfruttato anche per cinque campagne malware, orientate alla diffusione di Copybara, AgentTesla, FormBook, NexusRoute e Frogblight, con una particolare attenzione ai dispositivi mobili.

Il tema Multe continua a rappresentare uno dei vettori più efficaci per il phishing, con undici campagne tutte italiane basate su finte comunicazioni PagoPA.

Le email simulano notifiche di sanzioni stradali non pagate e spingono gli utenti a fornire dati personali e bancari attraverso link malevoli.

Il tema Pagamenti è stato impiegato in quattro campagne di phishing, di cui una generica, che hanno abusato dei nomi di Disney+, Autostrade per l’Italia, cPanel e DHL.

In parallelo sono state osservate quattro campagne malware che hanno diffuso AgentTesla, FormBook, PureLogs e PhantomStealer, confermando la centralità di questo tema per la distribuzione di payload malevoli.

Il tema Verifica è comparso in sette campagne di phishing, quattro delle quali italiane, che hanno abusato, tra gli altri, dei nomi di INPS e Ar24, facendo leva su richieste di controllo o aggiornamento dei dati per sottrarre credenziali.

Tra gli eventi di particolare interesse, il CERT-AGID segnala la pubblicazione di un nuovo paper di ricerca dedicato ai meccanismi interni dei Large Language Model (LLM).

Il documento analizza come nascano rifiuti, bias, allucinazioni e segnali di sicurezza all’interno dei modelli e mostra come, intervenendo sulle attivazioni tramite tecniche di activation engineering o steering, sia possibile alterare tali segnali fino ad aggirare le barriere di sicurezza.

Fonte: CERT-AGID

Sul fronte operativo, è stato invece rilevato un nuovo caso di smishing ai danni di utenti INPS, in cui gli attaccanti mirano a raccogliere un ampio set di dati personali.

Oltre alle generalità, a un selfie e all’IBAN, alle vittime viene richiesto il caricamento di immagini di carta di identità, tessera sanitaria, patente e delle ultime tre buste paga.

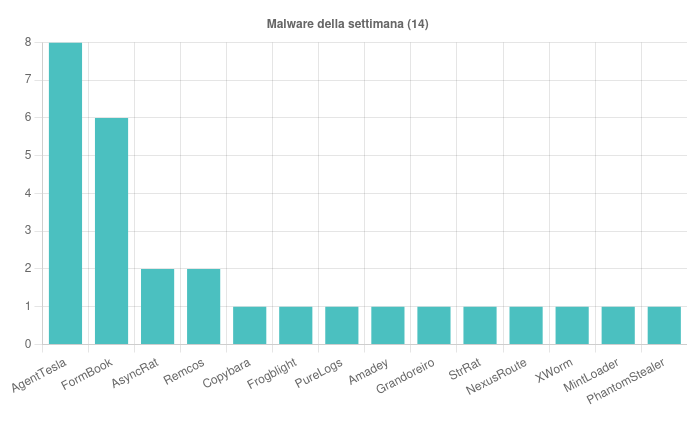

Malware della settimana

Nel periodo analizzato sono state individuate 14 famiglie di malware attive in Italia.

AgentTesla si conferma tra i più diffusi, con otto campagne italiane a tema “Pagamenti”, “Fattura” e “Banking” che sfruttano allegati ZIP, TAR e UUE, oltre a quattro campagne generiche a tema “Ordine”, “Documenti” e “Preventivo” che utilizzano come vettore iniziale file XLSX e 7Z.

FormBook è stato osservato in due campagne italiane a tema “Ordine” e “Banking”, diffuse tramite file 7Z e Z, e in quattro campagne generiche legate a “Aggiornamenti”, “Ordine”, “Documenti” e “Pagamenti”, veicolate con allegati DOCX e RAR.

Sono state inoltre rilevate due campagne generiche di AsyncRAT veicolate tramire file ZIP a tema “Booking” e “Documenti”, insieme a due campagne di Remcos legate ai temi “Prezzi” e “Aggiornamenti” che hanno sfruttato i file ZIP e 7Z.

Una campagna italiana di MintLoader ha sfruttato caselle PEC compromesse per distribuire file ZIP, mentre Amadey è comparso in una campagna generica a tema “Contratti” veicolata tramite file MSI.

Fonte: CERT-AGID

Particolarmente rilevante anche l’attività malware su dispositivi Android, con campagne sia italiane che generiche che hanno diffuso Copybara, Frogblight e NexusRoute tramite SMS contenenti link a file APK dannosi, tutte riconducibili al tema Banking.

Completano il quadro una campagna generica di Grandoreiro a tema “Legale” che allega ISO, una campagna di PhantomStealer a tema “Pagamenti” veicolata con file RAR, una campagna di PureLogs distribuita tramite allegati GZ e una campagna di StrRat a tema “Prezzi”.

Infine, il CERT-AGID segnala l’esposizione di un repository accessibile tramite un sottodominio trycloudflare.com, che mostrava una open directory contenente file riconducibili alle famiglie malware XWorm, AsyncRAT e PureHVNC.

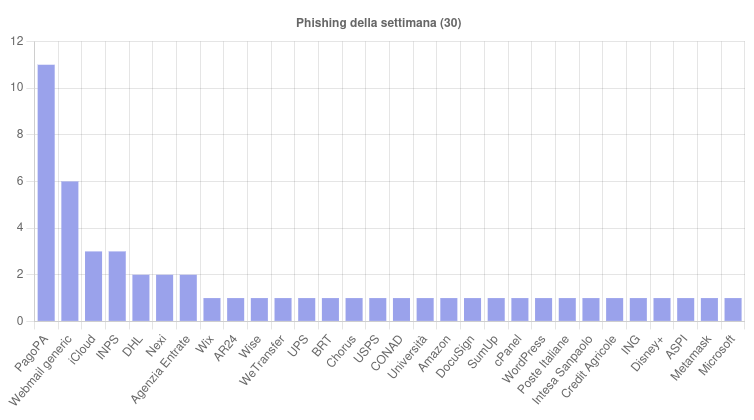

Phishing della settimana

Sono 30 i brand coinvolti nelle campagne di phishing rilevate nel periodo.

Per numerosità spiccano le operazioni che sfruttano il nome di PagoPA e iCloud, insieme alle sempre frequenti campagne di webmail non brandizzate, orientate al furto di dati personali e credenziali di accesso.

Fonte: CERT-AGID

Formati e canali di diffusione

Gli archivi compressi restano lo strumento principale per la diffusione dei contenuti malevoli.

Nel periodo osservato sono state individuate 17 tipologie di file, con ZIP al primo posto (8 utilizzi), seguito da 7Z (4) e da APK e RAR (3).

Con due utilizzi figurano TAR e DOCX, mentre con un solo impiego compaiono GZ, MSI, ISO, JS, BAT, TXT, XLSX, HTML, EXE, UUE e Z.

Per quanto riguarda i canali di distribuzione, la posta elettronica rimane dominante con 75 campagne, seguita da sei campagne via SMS e una tramite PEC.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh