网络安全领域出现了一个手法老练的新型勒索软件组织,该组织使用专门构建的跨平台攻击武器,将亚太地区关键基础设施作为攻击目标。这款完全采用Rust编程语言编写的"01flip"勒索软件家族,能够以同等破坏力同时攻击Windows和Linux系统。

网络安全领域出现了一个手法老练的新型勒索软件组织,该组织使用专门构建的跨平台攻击武器,将亚太地区关键基础设施作为攻击目标。这款完全采用Rust编程语言编写的"01flip"勒索软件家族,能够以同等破坏力同时攻击Windows和Linux系统。

攻击活动追踪

Palo Alto Networks旗下Unit 42研究团队以CL-CRI-1036为集群标识追踪该攻击活动。虽然攻击行动尚处初期阶段,但威胁行为体已宣称在菲律宾和台湾地区得手,这标志着以经济利益为驱动的网络犯罪出现了危险的新动向。

技术特征分析

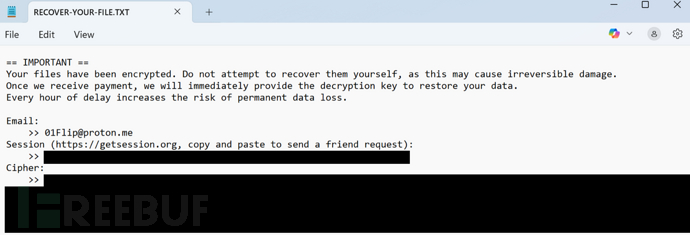

调查始于2025年6月,研究人员截获了一个行为异常的Windows可执行文件。报告指出:"该程序引起我们注意,因为它不仅是基于Rust编译的二进制文件,还在沙箱环境中表现出勒索软件的典型行为。"

深入分析揭示了这个多功能威胁的实质:攻击者利用Rust的交叉编译特性,开发出能够攻陷多种环境的恶意软件变种。"01flip勒索软件完全采用Rust编程语言编写,通过利用Rust的交叉编译功能支持多平台架构。"

攻击手法溯源

与自动化的"广撒网"式攻击不同,CL-CRI-1036更倾向于人工介入方式。攻击者很可能通过手动方式入侵网络,利用CVE-2019-11580等旧漏洞获取初始立足点。入侵得逞后,他们部署了广泛使用的开源对抗模拟框架Sliver,用以维持访问权限并在网络内部横向移动。研究人员指出:"2025年5月下旬,CL-CRI-1036背后的威胁行为体通过下载另一个Sliver植入程序,成功实现了向另一台Linux主机的横向移动。"

潜在关联线索

恶意代码中最耐人寻味的发现,是其中可能暗含与全球最臭名昭著勒索软件团伙的关联线索——抑或是精心布置的虚假标记。01flip加密器包含一个硬编码的文件扩展名排除列表,在标准系统文件中,"lockbit"条目显得尤为突兀。

报告分析称:"避免加密带有lockbit扩展名的文件,可能暗示CL-CRI-1036背后的威胁行为体与LockBit勒索软件团伙存在交集。"但研究人员仍持谨慎态度:"除了这段异常代码,我们尚未发现这两个勒索软件家族之间存在其他关联。"

现实影响评估

虽然当前受害者数量有限,但影响不容小觑。该组织已被证实与暗网数据泄露事件有关联,正在兜售窃取的信息。"我们已确认攻击发生后不久,暗网论坛上就出现了据称来自受害机构的数据泄露信息。"

随着攻击者持续采用Rust等现代编程语言来规避检测,防御方正面临不断升级的挑战。Unit 42总结道:"这一活动突显了防御方面对攻击者在恶意软件开发中使用现代编程语言所带来的挑战。"

参考来源:

New 01flip Ransomware Hits APAC Critical Infra: Cross-Platform Rust Weapon Uses Sliver C2

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)