好的,我现在需要帮用户总结一篇文章,控制在100字以内。首先,我得仔细阅读文章内容,理解主要信息。 文章提到CERT-AGID在11月22日至28日分析了89起恶意活动,其中45起专门针对意大利。主题包括钓鱼邮件、恶意软件等,特别是假的PAGO PA通知占主导。还有针对医疗人员的钓鱼攻击和移动恶意软件的扩散。 接下来,我需要将这些信息浓缩到100字以内。重点包括时间范围、分析的恶意活动数量、主要主题、钓鱼邮件的情况以及针对特定群体的攻击。 最后,确保语言简洁明了,不使用复杂的结构。这样用户就能快速获取关键信息。 </think> CERT-AGID在11月22日至28日期间分析了89起恶意活动,其中45起专门针对意大利。主要涉及钓鱼攻击、恶意软件和隐私泄露问题。假PAGO PA通知占主导,针对医疗人员的钓鱼攻击增加,并出现新型移动恶意软件。 2025-12-1 08:15:34 Author: www.securityinfo.it(查看原文) 阅读量:2 收藏

Dic 01, 2025 Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia, Vulnerabilità

Nel periodo compreso tra il 22 e il 28 novembre, il CERT-AGID ha analizzato 89 campagne malevole dirette verso utenti e organizzazioni italiane.

Di queste, 45 hanno preso di mira in modo esplicito il nostro Paese, mentre 44 campagne generiche hanno comunque coinvolto utenti italiani.

Gli enti accreditati hanno ricevuto 804 indicatori di compromissione (IoC) relativi alle minacce osservate nel periodo.

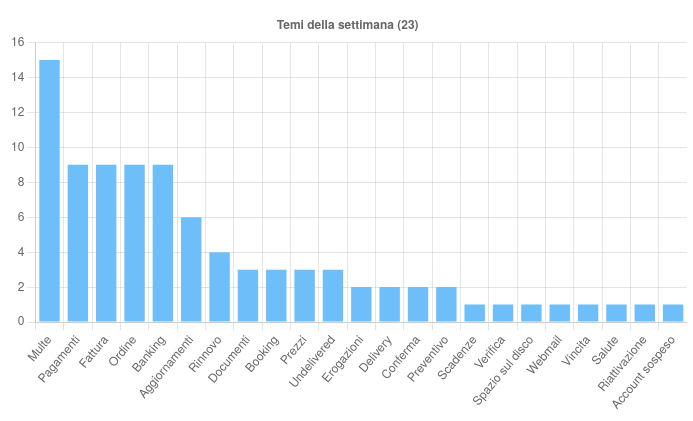

I temi della settimana

Sono 23 i temi sfruttati dai criminali informatici, con una forte prevalenza di phishing a tema multe, fatture, pagamenti, banking e ordini.

. Settimana segnata da operazioni mirate contro il personale sanitario della Sardegna, aumento dei fake PagoPA e nuove varianti mobile diffuse tramite SMS.

Il tema Multe domina la settimana con 15 campagne, tutte italiane e tutte basate su finte comunicazioni PagoPA. I messaggi, strutturati come avvisi di sanzioni stradali non pagate, mirano a indurre gli utenti a cliccare su link malevoli attraverso cui vengono richiesti dati personali e bancari.

Il tema Fattura, impiegato in sei campagne, è stato utilizzato per diffondere malware come FormBook, PhantomStealer, Grandoreiro, SnakeKeylogger e VipKeylogger. Contestualmente sono state osservate tre campagne di phishing generiche contro Office365 e ClicFacture.

Il tema Banking è comparso in cinque campagne di phishing, tutte italiane, che hanno sfruttato i nomi di Nexi, ING, Intesa Sanpaolo e Unicredit. Le attività malware collegate hanno diffuso varianti come SuperCardX, FormBook, Guloader e Herodotus, incluse versioni mobile veicolate via SMS.

Il tema Pagamenti, presente in nove campagne, ha combinato phishing e malware ai danni di InfoCert e RegisterDomainSA, oltre alla diffusione di Remcos, PhantomStealer, FormBook e RelayNFC.

Infine, il tema Ordine, anch’esso impiegato in nove campagne, è stato utilizzato esclusivamente per diffondere malware come AgentTesla, Nanocore, Guloader, XWorm e Remcos.

Tra gli eventi di particolare interesse, il CERT-AGID segnala varie campagne di phishing mirato indirizzate ai dipendenti delle Aziende Sanitarie della Regione Sardegna, con pagine fraudolente ospitate su Weebly che replicano form di login istituzionali e richiedono credenziali e dati personali.

Fonte: CERT-AGID

Nel corso della settimana l’Agenzia ha anche pubblicato un vademecum rivolto alle amministrazioni che conducono simulazioni interne di phishing, per evitare che tali attività vengano interpretate come operazioni malevole da CERT, CSIRT o SOC istituzionali.

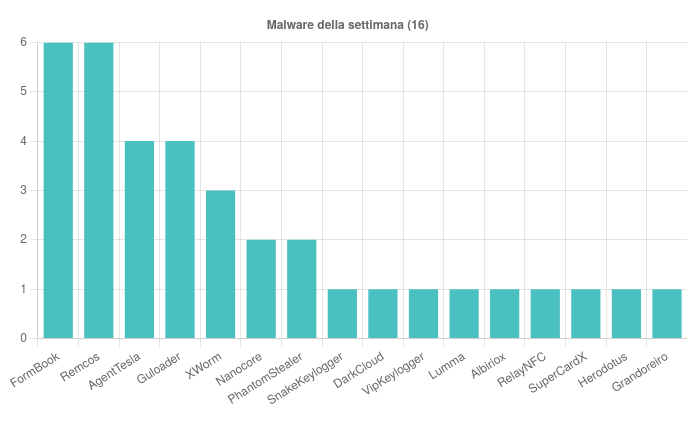

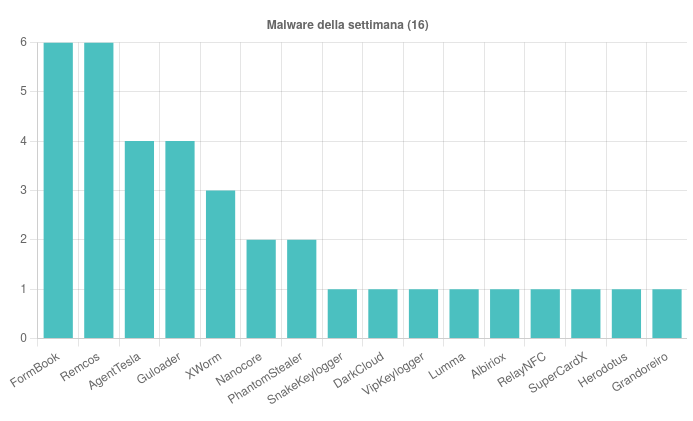

Malware della settimana

Sono 16 le famiglie di malware rilevate tra il 22 e il 28 novembre. FormBook è stato impiegato in sei campagne generiche distribuite tramite allegati ZIP, RAR e DOCX, sfruttando i temi “Pagamenti”, “Fattura”, “Prezzi” e “Delivery”.

Remcos è comparso in una campagna italiana legata ai pagamenti, veicolata con un file LZH, e in cinque campagne generiche che hanno utilizzato documenti XLS, RAR, ZIP e GZ.

AgentTesla ha diffuso tre campagne italiane a tema “Ordine” e una generica a tema “Booking”, sfruttando allegati 7Z, TAR, RAR e GZ.

Guloader è stato osservato in due campagne italiane (“Ordine” e “Banking”) e in due generiche (“Preventivo” e “Booking”), con allegati DOCX, HTML e RAR.

XWorm è comparso in una campagna italiana a tema “Booking”, diffusa tramite script JS, e in due campagne generiche legate agli “Aggiornamenti” e agli “Ordini”.

Fonte: CERT-AGID

Il CERT-AGID segnala inoltre una serie di campagne mobile distribuite tramite SMS contenenti link a file APK malevoli. Tra queste compaiono Herodotus e SuperCardX, entrambe italiane e con tema “Banking”, oltre alle campagna generiche Albiriox a tema “Aggiornamenti” e a quella RelayNFC a tema “Pagamenti”.

Completano il quadro diverse campagne generiche che hanno diffuso Grandoreiro, SnakeKeylogger, VipKeylogger, DarkCloud e LummaStealer, quasi sempre tramite file ZIP o ISO.

Phishing della settimana

Sono 23 i brand coinvolti nelle campagne di phishing analizzate.

Le più ricorrenti hanno sfruttato i nomi di PagoPA e delle webmail non brandizzate, confermate come uno dei canali più utilizzati dai criminali per sottrarre credenziali.

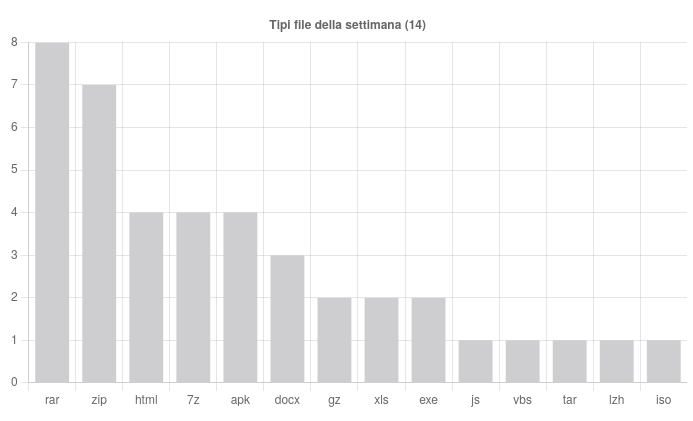

Formati e canali di diffusione

Gli archivi compressi restano il principale vettore di distribuzione dei contenuti malevoli. Nel periodo osservato sono state rilevate 14 tipologie di file, con RAR al primo posto (8 utilizzi), seguito da ZIP (7).

I formati HTML, 7Z e APK compaiono 4 volte, mentre DOCX è stato utilizzato in 3 campagne.

Fonte: CERT-AGID

Seguono GZ, XLS ed EXE con 2 utilizzi ciascuno, e infine JS, VBS, TAR, LZH e ISO con un solo impiego.

La posta elettronica rimane il vettore più utilizzato, con 86 campagne, mentre 3 operazioni sono state condotte via SMS.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh