LockBit 5.0于2025年9月下旬首次亮相,标志着这一臭名昭著的勒索软件即服务(RaaS)组织实现了重大升级。该组织可追溯至2019年的ABCD勒索软件,尽管面临执法部门的严厉打击和附属面板泄露事件,其技术复杂度仍在持续提升。

最新版本基于现有的v4.0代码库构建,但引入了旨在最大化规避检测和破坏效果的新方法,可针对各类组织网络实施攻击。FlashPoint安全分析师指出,LockBit 5.0独特的模块化架构是该勒索软件持续演进过程中的显著创新。详细技术分析表明,该恶意软件通过先进的执行和混淆策略,持续对关键基础设施构成威胁。

已观察到该组织实施的攻击不分行业和地域界限,这确保了LockBit在隐蔽性和持久性方面的一贯声誉。

两阶段执行模型

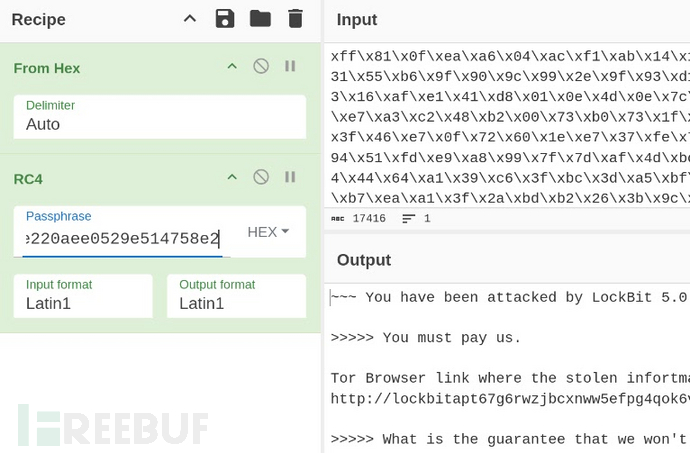

LockBit 5.0最突出的改进是其两阶段执行模型,该模型将感染过程巧妙地划分为加载器和有效载荷两个阶段。初始阶段采用专为持久化和反分析设计的隐蔽加载器,通过控制流混淆技术动态计算执行路径,增加逆向工程难度。

该加载器使用哈希算法动态解析API调用,然后重新加载核心库(如NTDLL和Kernel32)的新副本,有效绕过安全工具设置的钩子。

在创建defrag.exe的挂起实例后,通过进程镂空技术注入解密后的有效载荷,使用ZwWriteProcessMemory更新指令指针,并在内存中恢复执行,整个过程都能规避标准检测机制。

// 进程镂空代码片段摘录

HANDLE hProcess = CreateProcess("defrag.exe", ...);

ZwWriteProcessMemory(hProcess, ...); // 注入LockBit有效载荷

ResumeThread(hProcess);

这一技术细节充分展现了LockBit对最大化操作隐蔽性和生存能力的执着追求。

参考来源:

New Analysis Uncovers LockBit 5.0 Key Capabilities and Two-Stage Execution Model

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)