一种名为 SesameOp 的新型高级后门程序近期被发现,其采用的命令与控制通信方式从根本上挑战了传统安全假设。微软事件响应与检测响应团队在 2025 年 7 月发现了这款恶意软件,它代表了威胁行为者利用合法云服务进行隐蔽操作的重大转变。

SesameOp 没有依赖专用基础设施或可疑网络连接,而是巧妙地滥用 OpenAI Assistants API 作为伪装命令中继,使攻击者能够通过看似合法的可信服务流量来发送指令并接收结果。该恶意软件是在一起复杂事件调查中被发现的,攻击者已在受感染环境中潜伏数月之久。

调查显示,该恶意软件采用了精密的架构设计,包括遍布网络的内部 Web Shell。这些 Shell 由持久性恶意进程控制,这些进程通过 .NET AppDomainManager 注入技术利用被入侵的 Microsoft Visual Studio 实用程序——该技术通过将恶意代码隐藏在合法系统进程中,规避了传统检测机制。

双组件感染链

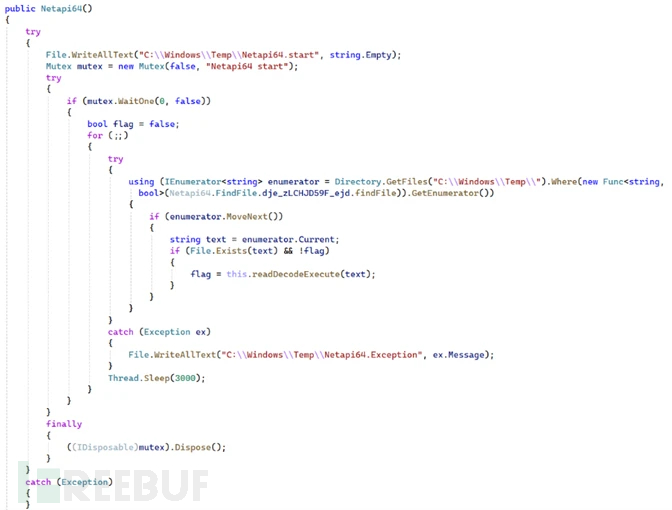

微软分析师确认该感染链为双组件系统。第一个组件是 Netapi64.dll,这是一个经过高度混淆的加载器,用于识别并执行主后门程序。

Netapi64.dll 枚举 Temp 目录中的文件(来源:微软)

Netapi64.dll 枚举 Temp 目录中的文件(来源:微软)

第二个组件 OpenAIAgent.Netapi64 包含核心功能,通过 OpenAI 平台协调 C2 通信。该后门并未使用 OpenAI 的 Agent 软件开发工具包或模型执行功能,而是将 Assistants API 纯粹用作消息存储机制。命令以压缩和加密形式到达,恶意软件在本地解密并执行后,通过相同的 OpenAI 基础设施返回结果。

通信与执行机制

SesameOp 的技术复杂性远超简单的 API 滥用。执行时,该后门首先通过与 OpenAI 的向量存储基础设施建立联系来启动复杂的命令检索。恶意软件将受感染机器的主机名编码为 Base64 格式,并查询 Assistants API 以识别操作者先前创建的对应向量存储和助手。

后门中嵌入的配置包含硬编码的 OpenAI API 密钥、字典键选择器和可选的代理信息。建立通信后,恶意软件进入轮询循环,定期检查助手描述中标记为 "SLEEP" 或 "Payload" 的新命令。当出现有效负载命令时,后门使用线程 ID 和消息标识符从 OpenAI 线程检索加密内容。

有效负载经过多层解密:首先提取 32 字节的 AES 密钥并使用嵌入式 RSA 私钥解密,然后用该 AES 密钥解密命令有效负载并使用 GZIP 解压缩。解密后的消息转换为字典结构,后门使用 JScript 评估引擎将其传递给动态加载的 .NET 模块。

该模块执行命令并生成结果,结果经压缩后用随机生成的 AES 密钥加密,作为新消息发布回 OpenAI。后门随后创建一个新的 Assistant 记录,将执行结果标记为 "Result",向操作者发出任务完成的信号。由于所有流量都显示为与合法可信服务的常规连接,这种双向通信渠道对网络监控工具几乎不可见。

OpenAI Assistants API 已被平台弃用,将于 2026 年 8 月停用。微软和 OpenAI 联合调查了这一威胁,促使 OpenAI 识别并禁用了威胁行为者使用的 API 密钥和相关账户。然而,这一案例凸显了新兴技术在安全社区完全理解其影响之前就可能被武器化的关键漏洞。

参考来源:

SesameOp Leveraging OpenAI Assistants API for Stealthy Communication with C2 Servers

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)