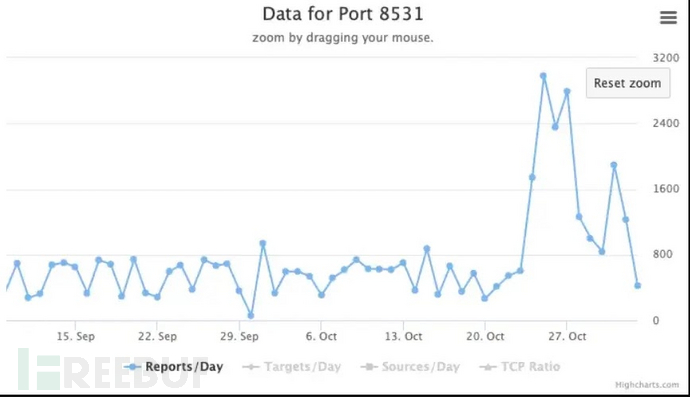

网络安全研究人员和防火墙监控服务发现,针对Windows Server Update Services(WSUS)基础设施的侦察活动激增。来自Shadowserver等安全组织的网络传感器数据显示,过去一周针对TCP 8530和8531端口的扫描显著增加。

虽然部分扫描活动与合法的安全研究计划相关,但分析人员发现还有来自未知来源的额外流量,这些来源与已知研究机构无关,引发了潜在利用尝试的担忧。扫描活动直接关联到WSUS服务器中的高危漏洞(CVE-2025-59287),该漏洞可实现远程代码执行。

攻击者可通过8530端口(未加密)或8531端口(TLS加密)连接存在漏洞的WSUS基础设施来利用此缺陷。成功建立连接后,威胁行为者无需认证即可直接在受感染服务器上执行任意脚本。

侦察活动后接全面入侵

SANS分析显示,威胁行为者在攻击WSUS服务器时通常采用两阶段攻击模式。初始阶段包括侦察和扫描以识别易受攻击的系统,这与近期端口扫描活动激增的情况相符。一旦攻击者成功识别并连接到易受攻击的服务器,就会进入利用阶段,部署恶意脚本以获取对受影响基础设施的广泛控制权。

专家强调,现阶段任何公开暴露且显示漏洞特征的WSUS服务器都应被视为已遭入侵。公开披露中提供的充分技术细节降低了潜在攻击者的入门门槛,使中等技术水平的威胁行为者也能开发和部署利用代码。

组织应假设任何符合漏洞特征且连接到面向互联网网络的系统都已遭到利用尝试。该漏洞的严重性要求系统管理员和安全团队立即采取行动。组织必须立即审核其网络边界,识别任何可从不受信任网络访问的WSUS服务器。

| CVE编号 | 漏洞 | 受影响产品 | CVSS评分 |

|---|---|---|---|

| CVE-2025-59287 | WSUS脚本执行 | Windows Server Update Services(多个版本) | 9.8 |

发现暴露实例的组织应实施紧急隔离程序,并进行全面的取证调查以确定是否已发生入侵。无法立即应用补丁的组织应实施网络分段,将WSUS服务器访问限制在授权的内部网络范围内。

应配置高级威胁检测系统,对源自WSUS进程的可疑出站连接和脚本执行发出警报,因为这些行为通常表明已成功入侵。

参考来源:

Hackers Actively Scanning for TCP Port 8530/8531 Linked to WSUS Vulnerability CVE-2025-59287

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)