Windows Server更新服务(WSUS)漏洞正被黑客在野利用。犯罪分子正通过该漏洞从多个行业的企业窃取敏感数据。

该漏洞编号为CVE-2025-59287,微软已于2025年10月14日发布补丁,但在PoC代码公开上传至GitHub后,攻击者立即开始滥用该漏洞。

Sophos遥测数据显示,漏洞利用始于2025年10月24日,距离技术分析和漏洞利用代码在线发布仅数小时。攻击者主要针对美国境内的大学、科技公司、制造企业和医疗机构中暴露在互联网上的WSUS服务器。

虽然Sophos目前仅确认6起事件,但安全专家认为实际受影响的企业数量要高得多。

Sophos研究人员发现Windows Server更新服务(WSUS)中新披露漏洞已被实际利用,威胁行为体正从企业窃取敏感数据。 — Sophos X-Ops (@SophosXOps) 2025年10月30日

攻击过程分析

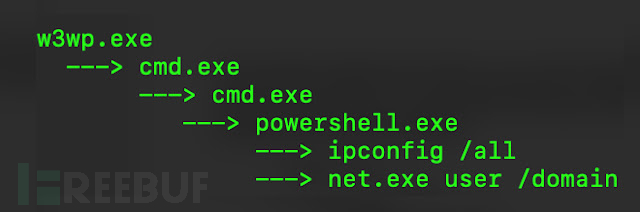

攻击利用了WSUS中一个关键的序列化漏洞,可实现未经认证的远程代码执行。攻击者针对存在漏洞的服务器时,会通过IIS工作进程权限运行的嵌套命令进程注入Base64编码的PowerShell命令。

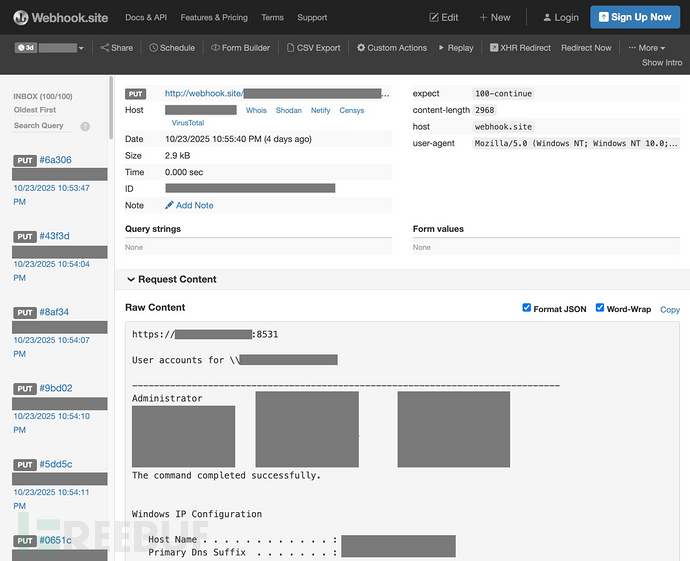

恶意脚本在被入侵系统上静默执行,收集目标企业的有价值情报。窃取的数据包括存在漏洞主机的外部IP地址和端口、Active Directory域用户枚举列表以及详细的网络接口配置。这些信息随后被外泄至攻击者控制的webhook.site网址。

Sophos研究人员发现与攻击相关的4个独特webhook.site网址,其中3个链接至该平台的免费服务层级。通过分析两个公开可访问网址的请求日志,研究人员观察到漏洞利用始于10月24日02:53 UTC,并在同日11:32 UTC达到100次请求的最大阈值。

该漏洞的快速利用表明威胁行为体如何迅速将新披露的漏洞武器化。攻击的无差别性表明网络犯罪分子正在扫描互联网上暴露的WSUS服务器并伺机利用,而非针对特定企业。

Sophos威胁情报总监Rafe Pilling表示:"此活动表明威胁行为体迅速采取行动利用WSUS中的这一关键漏洞,从存在漏洞的企业收集有价值的数据。"失窃数据可能被用于侦察、后续攻击或在地下市场出售给其他恶意行为体。运行WSUS服务的企业应立即应用微软的安全补丁,并对网络配置进行全面审查。

此外,企业应识别所有暴露在互联网上的WSUS服务器接口,并将WSUS端口8530和8531的访问权限限制为真正需要连接的系统。安全团队应审查日志以寻找漏洞利用迹象,并在发现入侵时实施网络分段以防止横向移动。

参考来源:

Hackers Exploiting Windows Server Update Services Flaw to Steal Sensitive Data from Organizations

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)