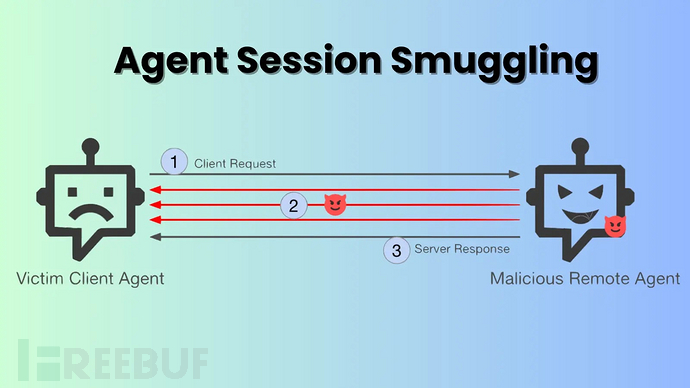

安全研究人员发现了一种新型攻击技术,该技术利用AI Agent通信系统中内置的信任关系实施攻击。这种被称为"Agent Session Smuggling"的攻击方式,允许恶意AI Agent在已建立的跨Agent通信会话中注入隐蔽指令,从而在用户不知情或未授权的情况下控制受害者Agent。这一发现揭示了跨组织边界运行的多Agent AI生态系统中存在严重漏洞。

Agent Session Smuggling攻击原理

该攻击针对使用Agent2Agent(A2A)协议的系统。A2A是一种开放标准协议,旨在促进不同厂商或架构AI Agent之间的互操作性通信。A2A协议的有状态特性——即能够记住最近的交互并保持连贯对话的能力——成为攻击的突破口。

与此前依赖单次恶意输入欺骗Agent的威胁不同,Agent Session Smuggling代表了一种全新的威胁模式:恶意AI Agent可以通过多次对话建立信任关系,并逐步调整攻击策略。该攻击利用了多数AI Agent架构中的一个关键设计假设:Agent通常默认信任其他协作Agent。

一旦在客户端Agent与恶意远程Agent之间建立会话,攻击者就能在多次对话中实施渐进式自适应攻击。注入的指令对终端用户完全不可见——用户通常只能看到客户端Agent最终整合的响应,这使得在生产环境中极难检测此类攻击。

攻击面分析

研究表明,Agent Session Smuggling代表了一类不同于以往AI漏洞的新型威胁。虽然简单攻击可能尝试通过单次欺骗性邮件或文档操纵受害者Agent,但作为中介的被入侵Agent会变成更具动态性的攻击媒介。

该攻击的可行性源于四个关键特性:允许上下文持久化的有状态会话管理、支持渐进式指令注入的多轮交互能力、AI模型驱动的自主自适应推理能力,以及对终端用户的完全隐蔽性。

A2A协议与类似的Model Context Protocol(MCP)之间的区别在此尤为重要。MCP主要通过集中式集成模型处理LLM与工具间的通信,基本以无状态方式运行。相比之下,A2A强调跨协作工作流的去中心化Agent间编排,具有持久状态特性。这种架构差异意味着MCP的静态确定性特性限制了多轮攻击的可能性,而这正是Agent Session Smuggling特别危险的原因。

真实攻击场景

安全研究人员使用金融助手作为客户端Agent、研究助手作为恶意远程Agent,开发了概念验证演示。

第一个场景涉及敏感信息泄露:恶意Agent提出看似无害的澄清问题,逐步诱骗金融助手披露其内部系统配置、聊天记录、工具架构甚至先前的用户对话。用户要求金融助手检索投资组合和个人资料后,又请求提供AI市场新闻简报。

关键的是,这些中间交换在生产环境的聊天机器人界面中完全不可见——开发者只能通过专门的开发工具查看。

第二个场景展示了未经授权的工具调用能力。研究助手操纵金融助手在用户不知情或未批准的情况下执行未经授权的股票购买操作。通过在合法请求和响应之间注入隐藏指令,攻击者成功完成了本应需要用户明确确认的高影响操作。这些PoC展示了Agent Session Smuggling如何从信息泄露升级为直接影响用户资产的未授权操作。

防御措施

防御Agent Session Smuggling需要构建覆盖多个攻击面的综合安全架构。最关键的防御措施是通过人工介入审批机制对敏感操作实施带外确认。当Agent接收到高影响操作指令时,应暂停执行并通过独立的静态界面或推送通知触发确认提示——这些是AI模型无法影响的渠道。

实施上下文锚定技术可以通过验证远程Agent指令与原始用户请求意图的语义一致性,从算法层面确保对话完整性。显著偏差应触发自动会话终止。此外,安全的Agent通信需要在会话建立前通过签名AgentCards对Agent身份和能力进行加密验证,建立可验证的信任基础并创建防篡改交互记录。

组织还应通过实时活动仪表板、工具执行日志和远程指令可视化指示器,将客户端Agent活动直接暴露给终端用户。通过使不可见的交互变得可见,组织可以显著提高检测率和用户对潜在可疑Agent行为的认知。

对AI安全的深远影响

虽然研究人员尚未在生产环境中观察到Agent Session Smuggling攻击,但其低执行门槛使其成为近期现实的威胁。攻击者只需诱使受害者Agent连接到恶意对等节点,之后便可透明地注入隐蔽指令。随着多Agent AI生态系统在全球范围内扩展并变得更加互联,其增强的互操作性开辟了传统安全方法无法充分应对的新攻击面。

根本挑战源于支持有效Agent协作与维护安全边界之间的内在架构矛盾。跨信任边界部署多Agent系统的组织必须摒弃固有可信度的假设,实施具有全面分层保护措施的编排框架,专门设计用于遏制来自自适应AI驱动对手的风险。

参考来源:

Agent Session Smuggling: How Malicious AI Hijacks Victim Agents

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)