嗯,用户让我用中文总结一下这篇文章的内容,控制在一百个字以内,而且不需要以“文章内容总结”或者“这篇文章”这样的开头,直接写描述就行。首先,我得仔细阅读这篇文章,了解它的主要内容。 文章主要讲的是传统防火墙的发展、核心架构、部署模型以及核心功能。然后还提到了它的局限性以及在现代安全体系中的定位。看起来结构很清晰,分成了几个部分。 首先,核心定位与演进部分,讲了防火墙从包过滤到状态检测再到下一代防火墙的演变。这部分是基础,用户可能需要知道防火墙的基本发展路径。 接下来是核心架构与部署模型,提到了双防火墙DMZ架构,分为外网和内网防火墙,策略严格控制访问。这部分对于理解防火墙的实际部署很重要。 然后是核心功能部分,包括深度流量过滤和精细化端口管控。深度流量过滤通过多个维度进行控制,比如IP地址、协议类型、端口等。精细化端口管控则是最小化开放原则和端口映射等技术。 最后是传统防火墙的局限性以及如何与现代安全体系融合。比如应用层识别盲区、加密流量挑战、内部威胁等问题,需要结合其他技术如NGFW、WAF等来解决。 总结部分强调了传统防火墙作为基石的重要性,并且需要与其他安全措施协同工作。 现在我需要把这些内容浓缩到100字以内。要抓住重点:传统防火墙的发展、架构、功能及其在现代安全中的角色。同时要简洁明了。 可能的结构是:介绍传统防火墙的发展和功能,然后提到其局限性及与其他技术的融合。 比如:“文章介绍了传统防火墙的发展历程、核心架构及功能,并探讨了其在现代网络安全中的局限性与融合方案。” 这样既涵盖了主要内容又符合字数限制。 </think> 文章介绍了传统防火墙的发展历程、核心架构及功能,并探讨了其在现代网络安全中的局限性与融合方案。 2025-10-29 15:54:38 Author: www.freebuf.com(查看原文) 阅读量:1 收藏

一、 核心定位与演进:从网络门卫到智能安检

传统防火墙是网络安全体系中最基础、最关键的边界访问控制设备。其核心价值在于通过强制隔离与策略管控,在企业可信内网与不可信外网之间建立一道安全屏障,成为网络流量的“第一道守门人”。

演进路径:

第一代:包过滤防火墙- 基于IP和端口的静态规则,如同查看信封的“地址和邮编”。

第二代:状态检测防火墙- 引入“连接状态”概念,能够识别整个会话,如同“记住整个对话过程”,成为当前的主流和基础。

第三代:下一代防火墙(NGFW)- 在状态检测基础上,增加了应用层识别、用户身份绑定、入侵防御(IPS)等高级功能。

尽管NGFW已成为市场主流,但其底层核心依然构建在传统防火墙的状态检测技术之上。理解传统防火墙,是掌握所有网络安全技术的基石。

二、 核心架构与部署模型

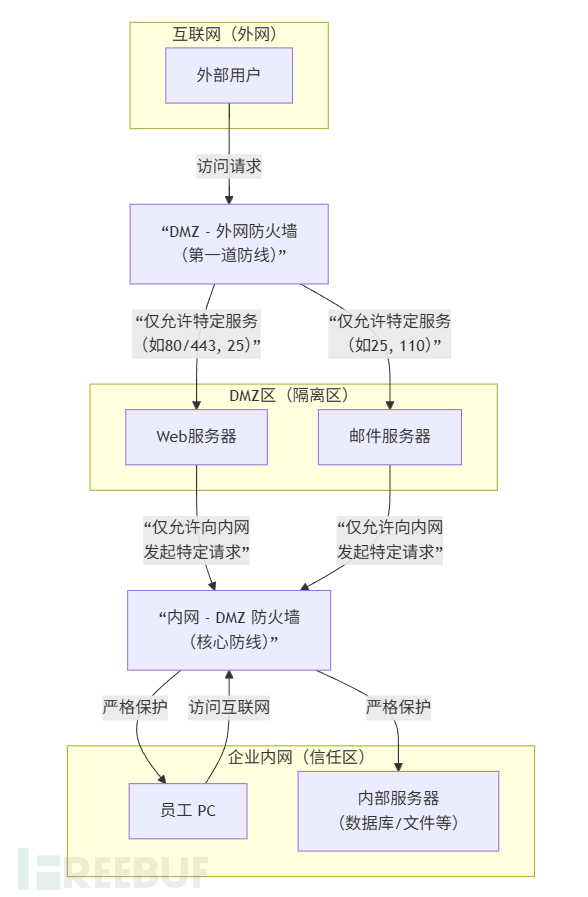

传统防火墙通常部署在网络边界,其最经典和安全的部署模式是双防火墙DMZ架构(也称屏蔽子网模式),该架构清晰地定义了三个安全区域和两层防护。

下图清晰地展示了这一经典部署模型:

架构解读:

外网防火墙:作为第一道防线,其策略相对宽松,仅允许互联网用户访问DMZ区服务器对外开放的必要端口(如Web的80/443,邮件的25)。

内网防火墙:作为核心防线,策略极为严格。通常完全禁止从DMZ发起的主动连接进入内网,仅允许内网用户主动向DMZ或互联网发起连接,或允许DMZ服务器向内部数据库发起特定的、被严格管控的返回连接。这形成了“内网信任DMZ,但DMZ不信任内网”的单向信任关系,极大提升了核心内网的安全性。

三、 核心功能一:深度流量过滤

流量过滤是防火墙的“大脑”,通过检查数据包的多个维度特征,执行“允许”或“拒绝”的判决。

1. 基于IP地址的过滤

这是最基础的过滤维度,通过黑白名单实现精准控制。

技术逻辑:提取数据包头的源/目的IP地址,与预设规则匹配。

典型应用:

限制特定国家IP访问。

仅允许合作伙伴IP访问DMZ服务。

阻断已知恶意IP。

配置示例(华为防火墙):

# 创建地址组ipaddress-set partner_ips typeobject address 0203.0.113.50 mask 32# 配置安全策略:允许合作伙伴IP访问DMZ Web服务security-policy rule name Permit_Partner_Web source-address partner_ips destination-address zone dmz 172.16.0.5 mask 255.255.255.255 servicehttp https action permit

风险与增强:IP地址可被伪造(IP欺骗),需结合反向路径转发(uRPF)检查等功能增强安全性。

2. 基于协议类型的过滤

控制不同传输层协议的通行权。

技术逻辑:识别IP包头中的协议字段(如TCP=6, UDP=17, ICMP=1)。

典型应用:

在外部接口禁止ICMP Echo Request,防止网络探测。

在内网限制UDP协议,保证业务流量可靠性。

配置示例(Linux iptables):

# 禁止从外网接口(eth0)发起的Ping请求iptables -AINPUT -ieth0 -picmp --icmp-type echo-request -jDROP # 允许内网(192.168.1.0/24)使用TCP协议出站iptables -AOUTPUT -s192.168.1.0/24 -ptcp -jACCEPT

3. 基于协议端口的过滤

这是最常用、最直观的过滤手段,通过“协议+端口”的组合来关联应用。

技术逻辑:同时检查数据包的协议类型和目的端口号。

典型应用:

DMZ区Web服务器只开放TCP 80/443。

禁止内网用户访问外网的远程桌面(TCP 3389)或文件共享(TCP 445)端口。

配置示例(Cisco ACL):

! 允许外网访问DMZ区Web服务 access-list 110 permit tcp any host 172.16.0.5 eq 80 access-list 110 permit tcp any host 172.16.0.5 eq 443 ! 禁止内网访问外网危险端口 access-list 111 deny tcp 192.168.1.0 0.0.0.255 any eq 3389 access-list 111 permit ip any any

4. 基于连接状态的过滤(状态检测核心)

这是现代传统防火墙的核心能力,它使防火墙从静态的“看门人”变为动态的“会话管理者”。

技术逻辑:防火墙维护一张连接状态表,跟踪所有通过它的连接。主要状态包括:

NEW:尝试建立新连接的请求(如TCP SYN包)。

ESTABLISHED:已成功建立的连接。

RELATED:属于某个已建立连接的相关连接(如FTP数据传输连接)。

INVALID:无法识别或异常的数据包。

安全优势:可轻松实现“仅允许内网主动发起连接,并自动允许其返回流量”的规则,同时有效防御SYN洪水等基于无效状态的攻击。

配置示例(状态化防火墙策略思想):

# 允许所有已建立和相关连接的数据包iptables -AFORWARD -mstate --stateESTABLISHED,RELATED -jACCEPT # 允许内网发起新的出站连接iptables -AFORWARD -s192.168.1.0/24 -mstate --stateNEW -jACCEPT # 丢弃所有无效数据包iptables -AFORWARD -mstate --stateINVALID -jDROP

四、 核心功能二:精细化端口管控

端口是网络服务的“门户”,端口管控即是对这些门户的精细化管理。

1. 端口状态管控:最小化开放原则

核心思想:关闭所有非必要端口,只开放业务必须的端口,从根本上减小攻击面。

实践方法:

为服务器制定端口开放清单。

在防火墙策略中,使用显式拒绝作为默认结尾规则。

定期使用端口扫描工具(如nmap)进行审计。

风险场景:开放SSH(TCP 22)、RDP(TCP 3389)等管理端口且使用弱密码,极易导致暴力破解。

2. 端口映射(NAT转发):安全地发布内网服务

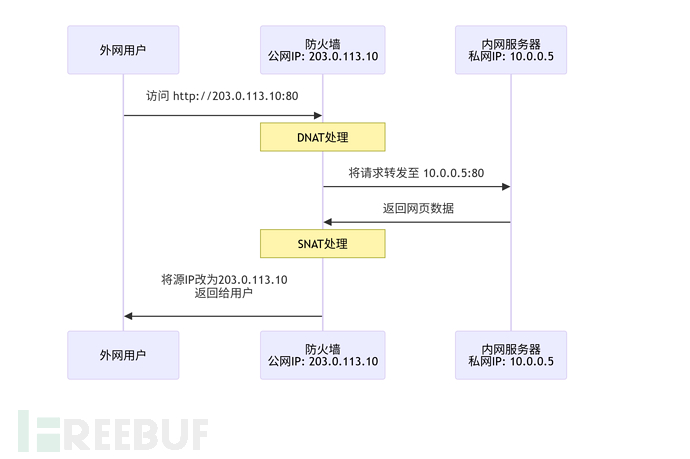

技术逻辑:通过目的地址转换(DNAT),将访问防火墙公网IP特定端口的流量,转发至内网服务器的私有IP。

工作流程:以下序列图清晰地展示了这一过程:

配置示例(Linux iptables):

# 开启IP转发sysctl-wnet.ipv4.ip_forward=1# DNAT规则:外网访问80端口转发至内网服务器iptables -tnat -APREROUTING -d203.0.113.10 -ptcp --dport80-jDNAT --to-destination 10.0.0.5:80 # SNAT规则:内网服务器返回数据时修改源地址iptables -tnat -APOSTROUTING -s10.0.0.0/24 -oeth0 -jMASQUERADE

3. 端口安全策略

连接数限制:防止DDoS攻击(如SYN Flood)耗尽服务器资源。

配置示例:限制每源IP到Web端口的并发连接数为100。

iptables -AFORWARD -ptcp --dport80-mconnlimit --connlimit-above 100-jDROP

MAC地址绑定:在二层网络中,将端口与设备的物理地址绑定,防止地址欺骗和非法接入。

五、 传统防火墙的局限性及现代安全体系融合

传统防火墙并非万能,其局限性催生了更深度的防御解决方案。

| 局限性 | 描述 | 补充防护方案 |

|---|---|---|

| 应用层识别盲区 | 无法识别端口复用技术(如微信使用80端口)或HTTP流量中的具体内容(如SQL注入、病毒)。 | 下一代防火墙(NGFW)、Web应用防火墙(WAF) |

| 加密流量挑战 | 对HTTPS等加密流量,防火墙如同“盲人”,无法检测其中隐藏的威胁。 | NGFW的SSL解密功能、终端检测与响应(EDR) |

| 内部威胁无力 | 主要防范南北向流量(跨边界),对东西向流量(内网横向移动)缺乏有效管控。 | 微隔离技术、内网防火墙、零信任网络 |

| 缺乏身份维度 | 规则基于IP而非用户,难以实现精准的权限控制和行为审计。 | 身份与访问管理(IAM)、802.1X认证 |

六、 总结:在现代安全体系中的定位

传统防火墙以其成熟、稳定和高效的特性,依然是网络边界防御不可或缺的基石。它构建了网络安全最基本的“隔离带”和“门禁系统”。

然而,在日益复杂的网络威胁面前,单一依赖传统防火墙已不足以保证安全。它必须作为纵深防御体系中的关键一环,与NGFW、WAF、IDS/IPS、EDR以及零信任架构等协同工作,共同构建一个从网络到应用、从边界到终端、从匿名到身份的立体化、智能化安全防护体系。

如有侵权请联系:admin#unsafe.sh