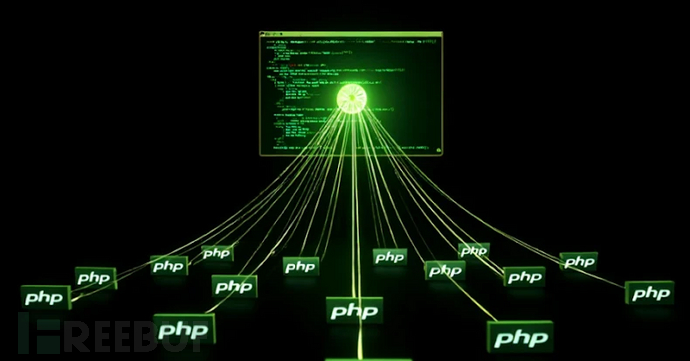

网络安全研究人员发现,Mirai、Gafgyt和Mozi等僵尸网络近期针对PHP服务器、物联网设备及云网关的自动化攻击显著增加。Qualys威胁研究部门(TRU)向The Hacker News提供的报告指出:"这些自动化攻击活动通过利用已知CVE漏洞和云配置错误,控制暴露系统以扩张僵尸网络。"

PHP服务器成主要攻击目标

网络安全公司指出,由于WordPress和Craft CMS等内容管理系统的广泛使用,PHP服务器已成为最突出的攻击目标。大量PHP部署存在配置错误、插件主题过时及文件存储不安全等问题,形成了巨大的攻击面。

威胁攻击者主要利用以下PHP框架漏洞:

- (CVE-2017-9841)- PHPUnit远程代码执行漏洞

- (CVE-2021-3129)- Laravel远程代码执行漏洞

- (CVE-2022-47945)- ThinkPHP框架远程代码执行漏洞

非常规攻击手法涌现

Qualys还发现攻击者通过在HTTP GET请求中使用"/?XDEBUG_SESSION_START=phpstorm"查询字符串,试图与PhpStorm等集成开发环境(IDE)建立Xdebug调试会话。"若生产环境中意外启用Xdebug,攻击者可借此窥探应用行为或窃取敏感数据。"该公司警告称。

攻击者持续在暴露服务器上搜寻凭证、API密钥和访问令牌,同时利用物联网设备已知漏洞将其纳入僵尸网络,包括:

- (CVE-2022-22947)- Spring Cloud Gateway远程代码执行漏洞

- (CVE-2024-3721)- TBK DVR-4104和DVR-4216命令注入漏洞

- MVPower TV-7104HE DVR配置错误,允许未授权用户通过HTTP GET请求执行任意系统命令

云基础设施遭滥用

Qualys补充称,扫描活动多源自AWS、Google Cloud、Microsoft Azure、Digital Ocean和Akamai Cloud等云基础设施,显示攻击者正滥用合法服务掩盖真实来源。"当今威胁攻击者无需高超技术即可造成破坏,"报告强调,"借助现成的漏洞利用工具包、僵尸网络框架和扫描工具,初级攻击者也能产生重大影响。"

防御建议与威胁演变

防护措施包括:及时更新设备、移除生产环境中的开发调试工具、使用AWS Secrets Manager或HashiCorp Vault保护密钥、限制云基础设施的公开访问。BeyondTrust现场CTO James Maude表示:"在身份安全威胁时代,僵尸网络正扮演新角色。掌控大量路由器及其IP地址后,攻击者可实施大规模凭证填充和密码喷洒攻击,还能通过邻近受害者地理位置的僵尸节点规避异常登录检测。"

TurboMirai新型僵尸网络现身

此次披露恰逢NETSCOUT将DDoS租赁僵尸网络AISURU归类为新型恶意软件TurboMirai,其DDoS攻击峰值可超20Tbps。该僵尸网络主要包含消费级宽带路由器、网络监控录像机和用户终端设备。"这些僵尸网络兼具DDoS攻击与凭证填充、AI驱动的网页抓取、垃圾邮件和钓鱼等非法功能,"该公司指出,"AISURU内置住宅代理服务,可反射外部攻击工具发起的HTTPS应用层DDoS攻击。"

安全记者Brian Krebs援引spur.us数据称,所有主要代理服务在过去六个月均呈指数级增长。将受控设备转为住宅代理后,付费客户可通过僵尸网络节点路由流量,实现匿名化并伪装成正常网络活动。

参考来源:

Experts Reports Sharp Increase in Automated Botnet Attacks Targeting PHP Servers and IoT Devices

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)