read file error: read notes: is a directory 2025-10-29 13:33:44 Author: www.cybersecurity360.it(查看原文) 阅读量:12 收藏

È stato individuato un nuovo metodo di phishing basato sull’uso improprio di Microsoft Copilot Studio, la piattaforma che consente di creare agenti personalizzati con interfaccia Microsoft.

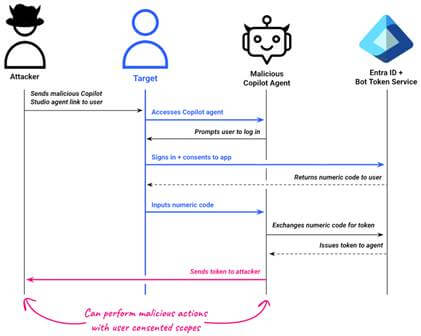

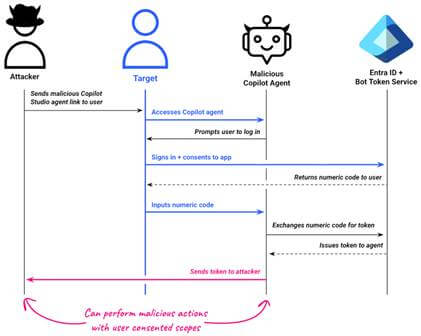

Secondo quanto riferito dai ricercatori di Datadog Security Labs, gli attaccanti la sfruttano come contenitore legittimo per campagne di “OAuth consent phishing”, una tecnica che induce l’utente a concedere permessi ad un’applicazione controllata dal criminale.

L’intero processo avviene su un dominio Microsoft autentico, elemento che rende il processo altamente credibile e capace di aggirare i normali sospetti dell’utente.

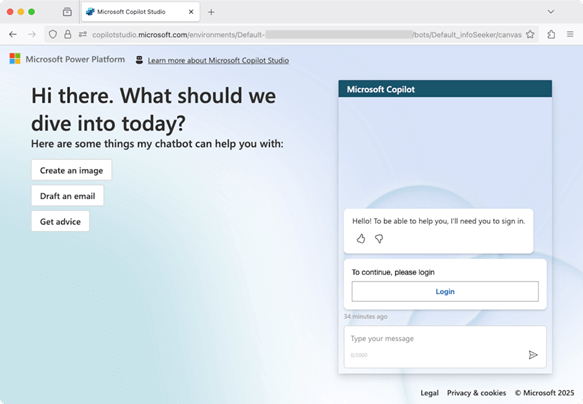

In pratica, gli agenti di Copilot Studio sono chatbot ospitati su “copilotstudio.microsoft.com” che gli utenti possono creare e personalizzare tramite “argomenti”, ovvero attività automatizzate e che possono essere condivise.

Pertanto, il login che autentica l’utente quando avvia una conversazione con il chatbot può essere configurato per azioni specifiche, come la richiesta di un codice di verifica o il reindirizzamento a un’altra posizione o servizio.

Gli attaccanti creano così agenti che visualizzano prompt di accesso dall’aspetto legittimo, simili a quelli di Microsoft 365 Copilot o dei servizi Copilot.

Fonte: Datadog Security Labs.

Un attacco che si nasconde dietro la legittimità del servizio

L’agente malevolo in Copilot Studio presenta una schermata di accesso o un pulsante “Login” che conduce a un’app registrata dall’attaccante.

Quando la vittima autorizza l’applicazione, il meccanismo sfrutta il flusso OAuth standard di “Entra ID” e viene rilasciato un token che consente l’accesso a risorse come posta elettronica o file aziendali.

Fonte: Datadog Security Labs.

L’agente riceve il token e lo trasmette automaticamente a un server remoto attraverso richieste che sembrano provenire da infrastruttura Microsoft, riducendo la visibilità dell’esfiltrazione.

Un rischio che colpisce utenti e amministratori

L’efficacia di CoPhish deriva dall’uso di un dominio affidabile, dall’assenza di richieste di credenziali esplicite e dalla possibilità di automazione. In questo contesto due sarebbero, secondo Datadog Security Labs, gli scenari possibili.

Gli utenti aziendali senza privilegi potrebbero concedere permessi sensibili (accesso alla posta elettronica dell’utente e ai dati di OneNote) a un’app non verificata e ancora più pericolosamente gli utenti con ruoli amministrativi, potrebbero autorizzare applicazioni con privilegi estesi, consentendo agli attaccanti di agire su larga scala e con accessi duraturi.

Per tutti questi motivi contrastare questa tecnica richiede un approccio coordinato. Le organizzazioni dovrebbero definire politiche di consenso rigide, limitare la possibilità per gli utenti di registrare o autorizzare applicazioni e ridurre i privilegi amministrativi al minimo necessario.

È fondamentale inoltre monitorare costantemente la creazione e la modifica degli agenti in Copilot Studio, individuare richieste anomale di token o connessioni verso domini sconosciuti e mantenere un inventario aggiornato dei consensi attivi.

Anche la formazione del personale resta un elemento decisivo.

Conclusione

CoPhish dimostra come la fiducia nei brand tecnologici possa essere trasformata in arma offensiva.

Pertanto, solo un controllo rigoroso dei permessi, una governance accurata dei ruoli e un monitoraggio attivo dei comportamenti degli agenti possono impedire che uno strumento nato per assistere diventi ad esempio uno strumento per il furto di identità digitali.

Datadog Security Labs precisa, infine, che sebbene Microsoft abbia aggiornato la sua politica predefinita di consenso delle applicazioni, tali modifiche non eliminano completamente il rischio.

Applicazioni interne, eccezioni di configurazione e privilegi eccessivi continuano a restare varchi aperti.

如有侵权请联系:admin#unsafe.sh