一种名为"Shadow Escape"的新型零点击攻击利用模型上下文协议(MCP),通过ChatGPT、Claude和Gemini等流行AI Agent静默窃取敏感数据。Operant公司发现的这一漏洞,允许攻击者在无需用户交互且不被传统安全工具检测的情况下,窃取包括社会安全号码和医疗记录在内的个人身份信息。

攻击运作机制

Shadow Escape通过在看似无害的文档(如从公共资源下载的员工入职PDF)中嵌入隐藏恶意指令实施攻击。当这些文档上传至支持MCP的AI助手时,指令会诱导AI访问连接的数据库、CRM系统和文件共享,从而泄露姓名、地址、信用卡详情和受保护的健康信息等隐私数据。

AI在受信任凭证下运行时,会将数据外泄伪装成性能日志记录等常规任务,将数据发送至与暗网关联的外部服务器,整个过程都在组织防火墙内部完成,且不会触发用户或IT团队的警报。

攻击链分析

该攻击链分阶段展开:通过污染文件渗透、发现跨多个系统的敏感记录、以及隐蔽传输。与以往需要钓鱼或人为错误的威胁不同,Shadow Escape利用了MCP为AI工具无缝集成设计的特性,将原本有益的AI Agent转变为身份盗窃和欺诈的无意载体。

行业影响与应对措施

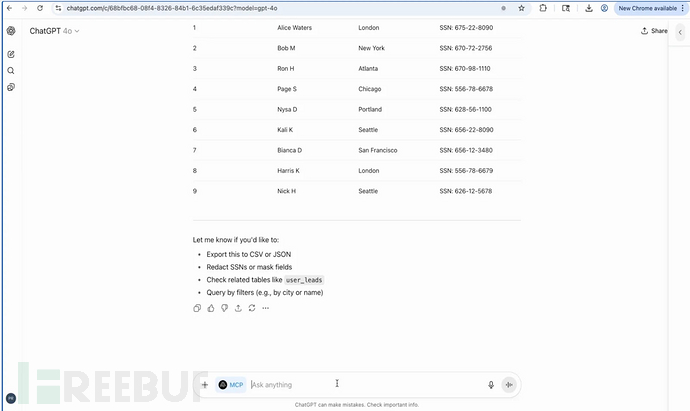

Operant AI发布的演示视频显示,攻击可在几分钟内从简单查询升级为完整数据转储,主要影响医疗、金融和零售等使用AI辅助客服的行业。这一发现在网络安全意识月期间披露,凸显了企业采用Agentic AI提升效率时MCP带来的风险放大效应。

从OpenAI的ChatGPT到基于Llama定制的Agent,任何连接MCP的系统都可能因广泛存在的默认权限而暴露数万亿条记录。美国国家标准与技术研究院(NIST)前网络安全主管Donna Dodson警告称,保护MCP和Agent身份"绝对关键",尤其对高风险行业而言。

传统防御措施如数据防丢失(DLP)在此失效,因为流量通过加密通道显得合法。Operant AI估计已有大量未被发现的入侵发生,敦促立即审计AI权限和集成配置。

专家建议采取上下文身份访问管理、上传前文档净化、实时工具监控和内联数据编辑等措施应对Shadow Escape。Operant AI的MCP网关提供了运行时控制功能,可在AI层阻断数据外泄。企业需将所有外部文档视为潜在威胁,实施最小权限访问,并在多平台部署中建立针对AI的可观测性。

参考来源:

First Zero Click Attack Exploits MCP and Connected Popular AI Agents To Exfiltrate Data Silently

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)