美国网络安全与基础设施安全局(CISA)向全球组织发出警告,微软Windows Server Update Services(WSUS)中存在一个正被积极利用的关键远程代码执行(RCE)漏洞。

该漏洞编号为CVE-2025-59287,CVSS评分为9.8分,允许未经身份验证的攻击者通过网络以系统级权限执行任意代码,可能导致整个IT基础设施遭到破坏。

该漏洞源于WSUS对不可信数据的不安全反序列化处理。微软在10月补丁星期二中已部分修复该问题,但由于初始修复方案存在不足,于2025年10月23日紧急发布了带外更新。

攻击活动迅速升级

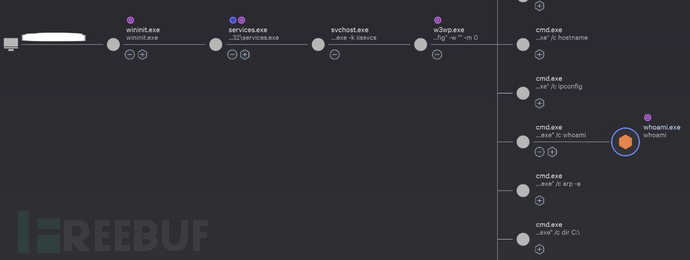

威胁态势正在迅速升级,安全公司报告最早在2025年10月24日就观测到实际攻击活动。荷兰网络安全公司Eye Security在UTC时间当天06:55检测到利用尝试,攻击者使用Base64编码的.NET有效载荷,通过名为"aaaa"的自定义请求头执行命令以规避日志记录。

WSUS侦察活动(来源:Eye Security)

WSUS侦察活动(来源:Eye Security)

HawkTrace研究员Batuhan Er在几天前发布的PoC漏洞利用代码加速了恶意活动,使攻击者能够针对以SYSTEM账户运行的WSUS服务器发起攻击。

漏洞技术细节

CISA已将CVE-2025-59287添加到其已知被利用漏洞(KEV)目录中,要求联邦机构在2025年11月14日前完成修补,凸显该漏洞的高可利用性和低复杂性——攻击无需用户交互或身份验证。

依赖WSUS进行集中补丁管理的组织面临严重风险,成功入侵可能让黑客通过受感染的更新分发恶意软件到所有连接设备。

受影响系统如下:

| 受影响版本 | 补丁KB编号 | 备注 |

|---|---|---|

| Windows Server 2012 | KB5070887 | 标准版和Server Core |

| Windows Server 2012 R2 | KB5070886 | 标准版和Server Core |

| Windows Server 2016 | KB5070882 | 标准版和Server Core |

| Windows Server 2019 | KB5070883 | 标准版和Server Core |

| Windows Server 2022 | KB5070884 | 标准版和Server Core |

| Windows Server 2022, 23H2版 | KB5070879 | Server Core安装 |

| Windows Server 2025 | KB5070881 | 标准版和Server Core |

该漏洞利用了GetCookie()端点中的遗留序列化机制,其中加密的AuthorizationCookie对象使用AES-128-CBC解密并通过BinaryFormatter反序列化,但未进行类型验证,从而导致攻击者可完全控制系统。

CODE WHITE GmbH的安全研究人员Markus Wulftange以及独立专家MEOW和f7d8c52bec79e42795cf15888b85cbad首先发现了该问题,微软在安全公告中认可了他们的工作。

微软确认未启用WSUS服务器角色的服务器不受影响,但对于启用了该角色的服务器,尤其是将8530或8531端口暴露在互联网上的服务器,风险极高。

早期迹象表明,攻击者正在利用PoC投放恶意软件,可能在企业环境中进行广泛的横向移动。

缓解措施

CISA和微软建议立即采取行动消除威胁:

- 通过扫描启用了WSUS角色并开放8530/8531端口的服务器来识别易受攻击的系统

- 立即应用10月23日的带外补丁,然后重启以确保完全缓解。延迟修补可能导致网络面临未经身份验证的RCE风险

- 对于无法立即修补的系统,临时解决方案包括禁用WSUS角色或在主机防火墙上阻止受影响端口的入站流量,这些措施应在安装更新前保持有效

除WSUS服务器外,组织还必须更新所有剩余的Windows Server并在安装后重启。应部署监控工具来检测异常的WSUS流量,例如异常的GetCookie()请求或Base64有效载荷。

专家警告称,未打补丁的系统可能成为高级持续性威胁(APT)的入口点,在混合云环境中放大损害。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)