好的,我现在需要帮用户总结一篇文章,控制在100字以内。首先,我得仔细阅读文章内容,理解其主要信息。 文章讲的是微软品牌被钓鱼攻击利用的情况。攻击者通过伪造微软的支持页面,诱导用户点击链接,然后假装系统被感染,进而骗取用户的敏感信息或远程控制权限。这种攻击主要利用了用户的信任和恐惧心理。 接下来,我要提炼关键点:微软品牌、钓鱼攻击、伪造支持页面、诱导点击、假装感染、骗取信息或控制权、利用信任和恐惧。 然后,我需要把这些点用简洁的语言表达出来,确保不超过100字。要注意不要使用“文章内容总结”之类的开头,直接描述内容。 最后,检查一下是否涵盖了所有重要信息,并且语言流畅自然。 </think> 这篇文章描述了一起利用微软品牌进行的钓鱼攻击。攻击者通过伪造微软支持页面和假装系统感染,诱导用户点击链接并提供敏感信息或安装远程控制工具。这种攻击主要依赖于用户对微软的信任和对技术问题的恐惧感。 2025-10-24 15:18:40 Author: www.cybersecurity360.it(查看原文) 阅读量:7 收藏

Il marchio Microsoft è da sempre associato a sicurezza e affidabilità: proprio per questo rappresenta un bersaglio ideale per chi vuole manipolare la percezione degli utenti.

Un’analisi del Phishing Defense Center di Cofense ha rivelato una campagna di truffe online che sfrutta il logo Microsoft in uno schema di falso supporto tecnico.

L’attacco non punta tanto sulla sofisticazione tecnica quanto sulla capacità di sfruttare la fiducia e la paura per ottenere il controllo completo del dispositivo della vittima.

Dal rimborso che non esiste al falso blocco del sistema

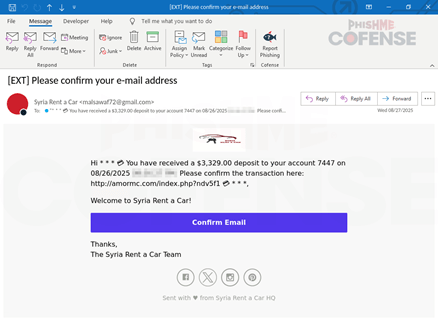

Tutto inizia con un’e-mail che sembra una comunicazione commerciale legittima. Il mittente, che si presenta come “Syria Rent a Car”, informa il destinatario di un presunto rimborso e invita a confermare l’indirizzo e-mail per ricevere i fondi.

Fonte: Cofense.

In realtà, cliccando sul link contenuto nel messaggio, l’utente inizia senza saperlo un percorso di compromissione accuratamente architettato.

Il collegamento conduce, infatti, prima a una pagina che simula una verifica tramite CAPTCHA, una tecnica che serve sia a rendere la pagina credibile alla vittima sia a eludere i sistemi di analisi automatica.

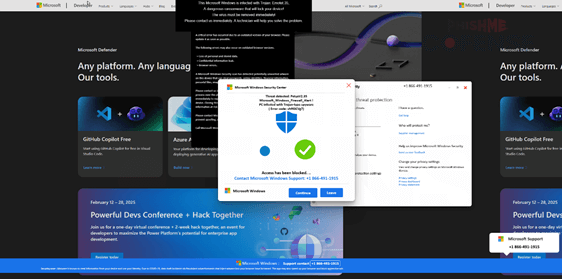

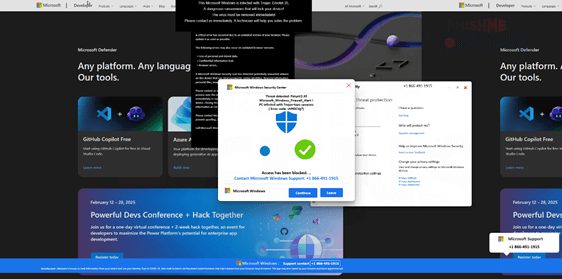

Dopo tale verifica, l’utente viene invece reindirizzato a una pagina che riproduce in modo realistico un avviso di sicurezza Microsoft. Il browser appare bloccato, il cursore non risponde e sullo schermo compare un messaggio che avvisa di una infezione in corso, invitando a contattare l’assistenza tecnica Microsoft attraverso un numero di telefono visualizzato.

Fonte: Cofense.

In realtà, il blocco è solo una simulazione basata su script. “Dopo aver superato la verifica captcha, la vittima si ritrova improvvisamente sovraccarica di pop-up che sembrano avvisi di sicurezza Microsoft. Il suo browser viene manipolato in modo da apparire bloccato e perde la capacità di individuare o controllare il mouse, il che aumenta la sensazione di compromissione del sistema.”, precisa Dylan Main, Senior Manager of Threat Analysts at COFENSE, che prosegue: “Questa perdita involontaria di controllo crea una falsa esperienza ransomware, inducendo l’utente a credere che il suo computer sia bloccato e a intervenire immediatamente per porre rimedio all’infezione. Il blocco è puramente illusorio e può essere sovvertito tenendo premuto il tasto ESC”.

Nessun malware è stato ancora installato, ma l’effetto è immediato: la vittima crede di trovarsi in una situazione di emergenza e agisce d’impulso.

Lo scopo dell’attacco

La trappola raggiunge il suo scopo quando l’utente chiama il numero indicato. Dall’altra parte risponde un falso tecnico Microsoft che guida la vittima all’installazione di strumenti di accesso remoto (come AnyDesk o TeamViewer) consentendo così ai truffatori di controllare il sistema, sottrarre dati sensibili o installare software dannoso.

“Quando la vittima chiama il numero visualizzato, viene messa in contatto con un falso tecnico dell’assistenza Microsoft, a quel punto l’autore della minaccia potrebbe sfruttare ulteriormente la situazione chiedendo all’utente di fornire le credenziali dell’account o convincendolo a installare strumenti per desktop remoto, consentendogli l’accesso completo al suo sistema.”, spiega Dylan Main.

Questa tattica sfrutta in modo puntuale tre elementi tipici: l’autorità del marchio, la paura per il danno informatico e l’urgenza.

È una forma di ingegneria sociale che mira a far sì che la vittima collabori inconsapevolmente con i truffatori nel processo di compromissione.

La linea di difesa

La prima linea di difesa è senza dubbio comportamentale.

È essenziale diffidare di qualsiasi messaggio che richieda azioni urgenti, soprattutto se riguarda pagamenti o rimborsi imprevisti.

Non bisogna mai chiamare numeri telefonici visualizzati su pop-up o avvisi di sistema e, in caso di dubbi, conviene cercare autonomamente i contatti ufficiali.

Inoltre, le aziende dovrebbero potenziare la formazione dei propri dipendenti attraverso programmi di security awareness e campagne di simulazione di phishing.

Questa campagna, infatti, dimostra ancora una volta che la fiducia può essere manipolata sfruttando semplici vulnerabilità umane, condizionando la percezione e inducendo le vittime stesse a cedere volontariamente il controllo dei propri sistemi.

如有侵权请联系:admin#unsafe.sh