2025年10月19日,国家安全机关披露的一起重大网络攻击事件。攻击的目标并非传统的政府或军事网络,而是国家授时中心一个对现代社会至关重要的、却又往往被公众所忽视的国家关键基础设施。此次攻击的发起者,是美国国家安全局(NSA)。

国家授时中心的战略重要性无论如何强调都不为过。它并非一个孤立的科研机构。从金融市场算法交易、国家电网频率的精确同步,到电信网络的无缝切换,北斗全球卫星导航系统的精准定位,所有这些都依赖于由国家授时中心产生、维持并分发的统一、精确的时间基准。一旦授时系统被干扰、操纵或摧毁,其连锁反应将是灾难性的:金融市场可能瞬间崩溃,电力系统或将大面积解列,通信网络陷入瘫痪。

因此,NSA此次耗时两年多、动用42款尖端网络武器的行动,其意图远非简单的情报窃取。根据国家互联网应急中心发布的技术分析报告,此次行动的最终目标指向“高精度地基授时导航系统”。其核心目的在于获取一种潜在的、能在关键时刻对我国社会运转关键控制的能力。

此次事件的深远意义,不仅在于其技术上的复杂性,更在于它揭示了国家级网络对抗的一种令人警惕的演进趋势。攻击者的目标正从窃取信息转向谋求对基础物理世界的控制权。这种攻击不再仅仅针对数据,而是针对支撑整个社会运转的时间、频率和位置等基本物理常数的控制。通过动摇这一基石,攻击者试图制造一场跨越所有行业部门的基础性破坏,其破坏力远超任何一次单一的数据泄露事件。

本文将基于国家互联网应急中心发布的权威技术报告,结合全球公开的威胁情报,对这场持续700天的网络战役进行一次全景、深层的复盘。我们将不仅解构攻击是如何实现,更将探究其背后为何如此实现,为网络安全与合规领域的专业人士提供一份详尽的战术、技术分析。

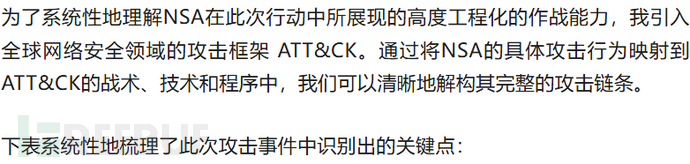

教科书级 APT行动

基于 ATT&CK框架的技战术分析

NSA的网络攻击武器库

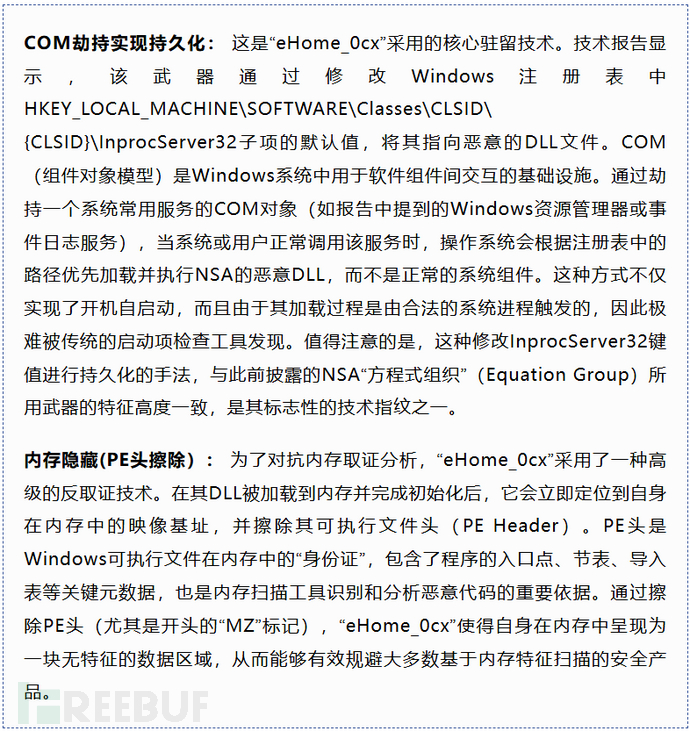

武器库技术拆解

这一系列生存力导向的升级,从侧面反映了全球网络攻防态势的深刻变化。防御方,特别是商业安全产品和企业安全运营能力的普遍提升,正在实实在在地增加顶级攻击者的行动成本。当防御体系能够有效检测和拦截旧有攻击手法时,即便是像NSA这样的顶级攻击者,也必须将更多精力投入到如何活下去。

NSA对国家授时中心长达700天的网络渗透行动,是一个具有分水岭意义的事件,它清晰地标志着国家级网络对抗已从传统的情报窃取全面升级为谋求对基础物理世界控制权。此次攻击直指控制社会运转基石的高精度时间基准,其战略意图在于获取能在关键时刻瘫痪社会运转的系统性控制能力,潜在破坏力远超以往。

在此次教科书级的APT行动中,NSA展现了顶级攻击者令人畏惧的耐心、高度工程化的作战体系以及多团队协同的作战模式。他们巧妙地利用高难度的移动端“零点击”漏洞作为突破口,实现了从个人域到企业域的跨越,并部署了一个由42款尖端武器构成的、分工明确的协同作战平台。其技战术的核心聚焦于极致的隐蔽性与长期持久化,并通过实战环境中的敏捷迭代不断优化武器。最具颠覆性的是其独创的“回环嵌套加密”模式结合四层高强度加密与本地回环(127.0.0.1)数据摆渡战术成功地将C2通信伪装成正常的进程间通信,从而在网络侧和主机侧创造了双重检测盲区,对现有防御范式构成了降维打击。

此外,大量高级反检测技术的运用,表明攻击者的技术升级重心已完全转向确保存活能力。这次事件为全球关键基础设施保护敲响了警钟,宣告了传统“信任内网”安全模型的彻底破产。

证明了两个核心战略需求:一是必须将个人移动设备视为对抗的绝对前线,提升移动威胁防御等级;二是全面实施“从不信任,始终验证”的零信任架构,并建立对内部IPC流量的深度分析能力,是应对此类系统性高级威胁的唯一有效途径。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)