网络安全研究人员发现一款采用Golang编写的新型信息窃取木马,该恶意软件通过区块链技术建立隐蔽的命令与控制(C2)通信信道。这款名为SharkStealer的恶意程序代表了恶意软件设计的重大演进,其利用BNB智能链测试网(BSC Testnet)作为C2基础设施的抗干扰解析节点。

Web3技术滥用新范式

这种创新方法展示了攻击者如何利用Web3技术规避传统检测机制,维持持久化通信渠道。该恶意软件采用名为EtherHiding的创新技术,将关键感染链组件存储在公共区块链而非传统Web服务器上。该方法将不可篡改的区块链网络转化为抗审查基础设施,使防御者难以有效阻断或监控。

通过将C2地址嵌入智能合约响应中,SharkStealer构建了分布式通信层,即使传统域名或IP地址被封锁仍可保持运作。其攻击向量的核心在于利用公共区块链网络的透明性和可用性,同时通过加密手段维持操作安全性。

智能合约交互机制

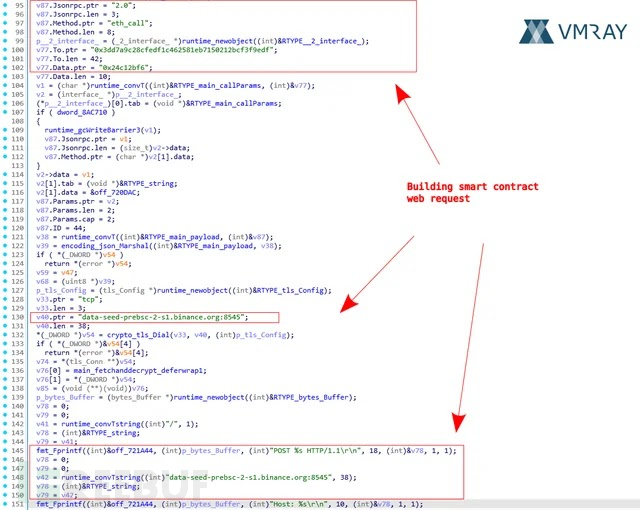

VMRay分析师发现,该恶意软件会向BSC测试网节点部署的特定智能合约发起以太坊RPC eth_call请求。这些合约作为加密数据存储库,在被查询时会返回包含初始化向量(IV)和加密载荷的元组。恶意程序随后使用二进制文件中硬编码的AES-CFB密钥解密数据,最终提取出真实的C2服务器地址。

多阶段C2解析技术

感染机制通过多阶段流程运作,首先建立与BSC测试网RPC端点data-seed-prebsc-2-s1.binance.org:8545的安全连接。如下代码片段所示,SharkStealer构建的JSON-RPC请求包含特定方法调用:

v87.Jsonrpc.ptr = "2.0";

v87.Method.ptr = "eth_call";

v77.To.ptr = "0x3dd7a9c28cfedf1c462581eb7150212bcf3f9edf";

v77.Data.ptr = "0x24c12bf6";

该恶意软件的C2解析机制展示了区块链交互与传统加密技术结合的精妙设计。当eth_call请求到达目标智能合约地址(特别是0xc2c25784E78AeE4C2Cb16d40358632Ed27eeaF8E和0x3dd7a9c28cfedf1c462581eb7150212bcf3f9edf)时,合约会执行0x24c12bf6函数,返回加密的C2数据。

解密过程采用AES-CFB模式,将硬编码密钥与动态获取的IV结合来解密载荷。对样本SHA-256哈希值3d54cbbab911d09ecaec19acb292e476b0073d14e227d79919740511109d9274的分析显示,活跃C2服务器位于84.54.44.48和securemetricsapi.live,证实了该技术的实战有效性。

参考来源:

SharkStealer Using EtherHiding Pattern to Resolves Communications With C2 Channels

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)