1、引言

网络威胁(Cyber Threats)持续升级,以 Mirai 僵尸网络(Mirai Botnet)为例,其通过控制物联网(IoT)设备发起分布式拒绝服务攻击(DDoS),且变种不断优化恶意功能,导致僵尸网络数量翻倍,关键资产面临严重威胁。传统安全工具如防火墙(Firewall)、入侵检测系统(IDS)等存在局限:既难以检测零日漏洞(Zero-Day Vulnerabilities),也无法深度分析攻击者行为。 蜜罐(Honeypot)作为欺骗性工具,虽具备低误报率、可捕获攻击者行为的优势,但面临两大问题:一是专业攻击者(Professional Adversaries)通过指纹识别等手段绕过蜜罐;二是现有研究多聚焦单蜜罐,缺乏对蜜网(Honeynet,多蜜罐协作网络)欺骗技术的系统分类与统一评估模型,开发者与研究者难以横向对比选型。 为填补空白,本文围绕 "网络欺骗技术提升蜜罐性能" 展开综述,核心解决:蜜罐选型指标、单蜜罐 / 蜜网欺骗技术、蜜网数学建模等关键问题,为相关从业者提供从理论到实践的参考,推动蜜罐技术向主动防御升级。

2、蜜罐分类体系与有效性评估方法

蜜罐的合理选型与效果量化是其落地应用的核心前提。本文从 "场景适配" 角度构建蜜罐分类体系,明确不同类型蜜罐的核心特征与适用场景;同时建立多维度评估框架,结合实验验证确保蜜罐性能可衡量、可对比,为开发者提供 "选 - 评" 一体化参考。

2.1 蜜罐分类体系:基于 7 大维度的场景化划分

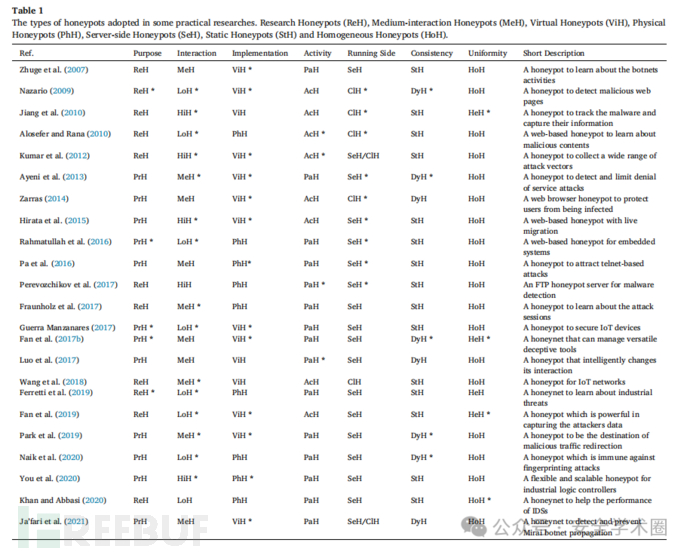

论文通过 7 个核心维度对蜜罐进行系统分类,覆盖从技术实现到应用目标的全场景需求,且每个维度均配套实际研究案例(汇总于表 1),帮助开发者快速匹配场景与蜜罐类型。

- 按核心目的划分 :分为研究型蜜罐(Research Honeypots, ReH)与生产型蜜罐(Production Honeypots, PrH)。前者以收集攻击数据、分析威胁模式为目标,如 Ferretti 等人(2019)设计的工业威胁研究蜜罐,需模拟完整工业控制场景,复杂度高;后者聚焦真实网络防护,如 Guerra Manzanares(2017)的物联网(IoT)保护蜜罐,部署维护简单,无需收集完整攻击数据。

- 按交互程度划分 :涵盖高交互蜜罐(High-interaction Honeypots, HiH)、低交互蜜罐(Low-interaction Honeypots, LoH)与中交互蜜罐(Medium-interaction Honeypots, MeH)。HiH 如 You 等人(2020)的工业逻辑控制器蜜罐,模拟完整系统与服务,能捕获深度攻击行为但资源消耗大;LoH 如 Fan 等人(2019)的攻击者数据捕获蜜罐,仅模拟关键服务,易部署且风险低;MeH 如 Fraunholz 等人(2017)的 Telnet/SSH 服务模拟蜜罐,平衡交互深度与资源成本。

- 按实现方式划分 :包括物理蜜罐(Physical Honeypots, PhH)与虚拟蜜罐(Virtual Honeypots, ViH)。PhH 如 IoTPOT(Pa 等人,2016),基于独立硬件部署,安全性高但成本昂贵;ViH 如 HoneyIo4(Guerra Manzanares,2017),可在单物理服务器上部署多个,低成本且易扩展。

- 按活动状态划分 :分为被动蜜罐(Passive Honeypots, PaH)与主动蜜罐(Active Honeypots, AcH)。PaH 如 Perevozchikov 等人(2017)的 FTP 恶意软件检测蜜罐,仅等待攻击者连接;AcH 如 Kumar 等人(2012)的攻击向量收集蜜罐,通过伪造脆弱服务主动吸引攻击者。

- 按运行端划分 :分为服务器端蜜罐(Server-side Honeypots, SeH)与客户端蜜罐(Client-side Honeypots, ClH)。SeH 如 Pa 等人(2016)的 Telnet 攻击吸引蜜罐,用于检测恶意客户端;ClH 如 Zarras(2014)的恶意网页检测蜜罐,伪装成浏览器识别恶意服务器。

- 按一致性划分 :包括静态蜜罐(Static Honeypots, StH)与动态蜜罐(Dynamic Honeypots, DyH)。StH 如 ThingPot(Wang 等人,2018),配置固定易被识别;DyH 如 Naik 等人(2020)的抗指纹攻击蜜罐,可自适应网络变化调整行为。

- 按统一性划分 :分为同构蜜罐(Homogeneous Honeypots, HoH)与异构蜜罐(Heterogeneous Honeypots, HeH)。HoH 如 Khan 等人(2020)的入侵检测系统(IDS)辅助蜜网,采用单一诱饵类型;HeH 如 Fan 等人(2019)的多类型诱饵蜜网,通过多样化诱饵提升检测能力。

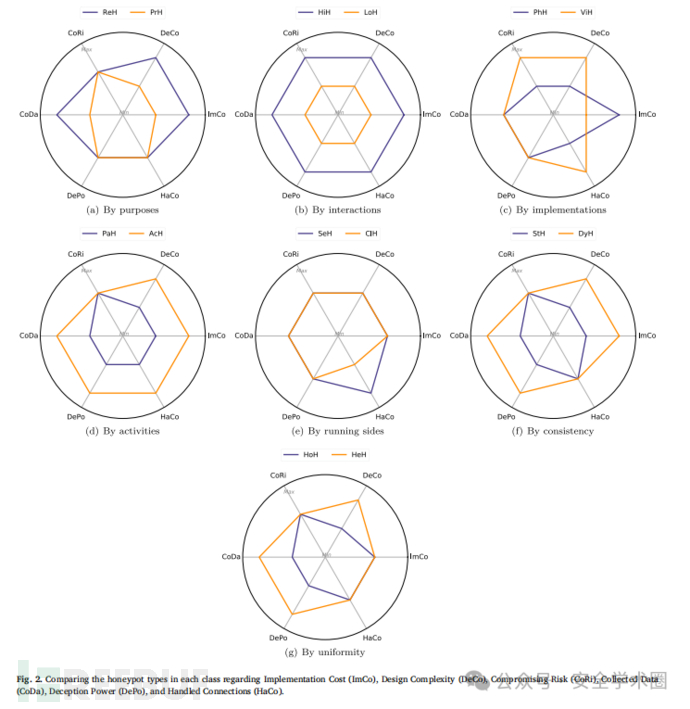

为进一步指导选型,论文提出 6 个功能指标(Implementation Cost, ImCo;Design Complexity, DeCo;Compromising Risk, CoRi;Collected Data, CoDa;Deception Power, DePo;Handled Connections, HaCo),并通过图 2 直观对比不同类型蜜罐在各指标上的优劣(如 HiH 的 CoDa、DePo 更高,但 ImCo、DeCo 也更高;LoH 则相反),帮助开发者根据资源约束与安全目标决策。

2.2 蜜罐有效性评估方法:从技术指标到实验验证

论文构建 "技术指标 + 红队实验 + 模拟验证" 的三层评估框架,确保蜜罐性能可量化、可复现,避免传统评估 "重定性轻定量" 的缺陷。

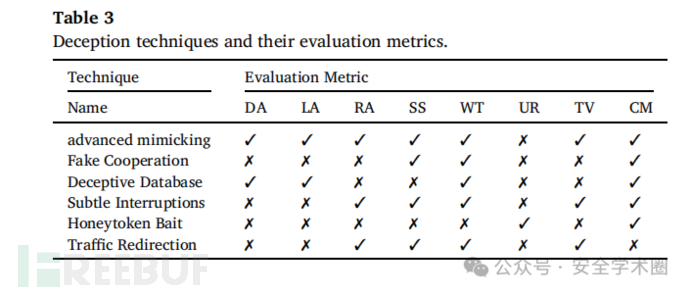

- 核心评估指标 :针对单蜜罐,提出 7 个关键指标(Difference Amount, DA;Launched Attacks, LA;Returned Adversaries, RA;Second Session, SS;Wasted Time, WT;Using Ration, UR;Traffic Volume, TV;Confusion Matrix, CM)。其中 DA 衡量蜜罐与真实系统的差异度(如服务响应差异),LA 统计攻击次数,WT 记录攻击者耗时,UR 计算蜜令牌使用率,CM(混淆矩阵)区分真实攻击者与误判(蜜罐的 False Positive, FP 接近零);针对蜜网,补充 "攻击成功率""恶意软件传播抑制率" 等指标,如通过计算攻击者突破蜜网的概率评估整体防御效果。

- 红队实验验证 :参考 Ferguson-Walter 等人(2021)的研究,通过 130 名专业红队成员开展受控网络渗透测试,模拟真实攻击者的动机与策略。实验对比 "仅部署诱饵""诱饵 + 明确欺骗告知""无欺骗(对照组)" 三种场景,结果显示 "诱饵 + 明确欺骗告知" 对攻击者行为的干预效果最显著 —— 攻击者的攻击进度延缓 30% 以上,且更易暴露战术,证明欺骗技术的实际价值。

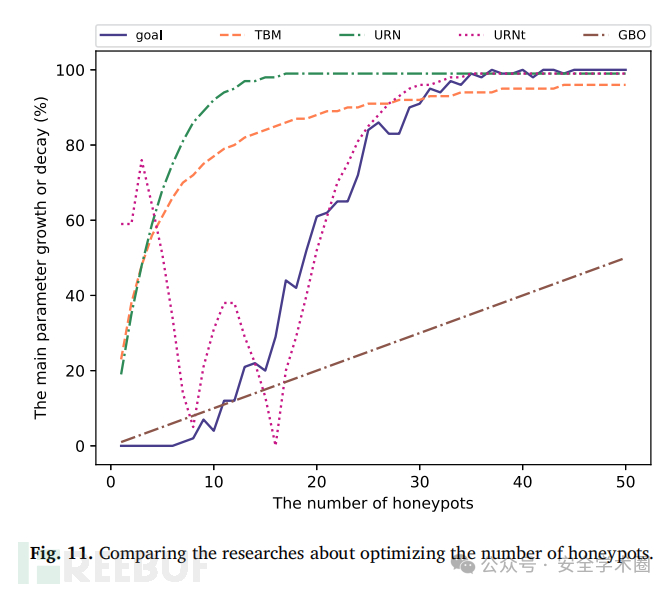

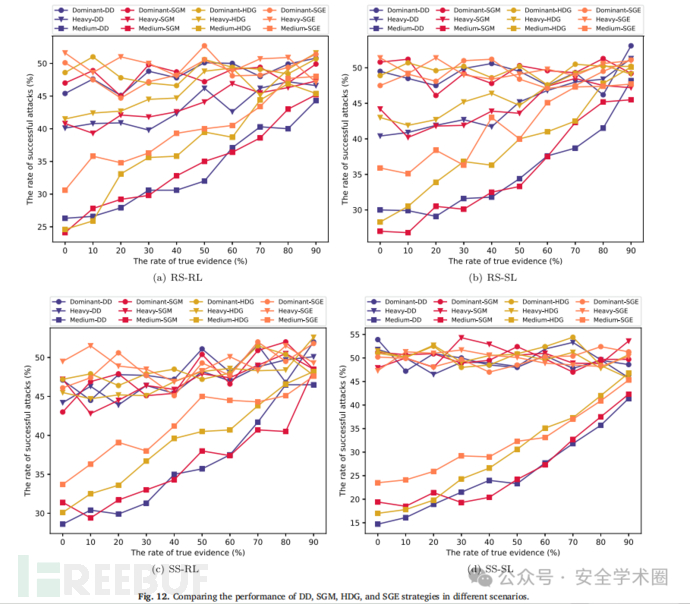

- 模拟场景验证 :论文采用 Python 构建多组模拟实验,验证核心技术效果。例如,在 "蜜罐数量优化" 场景中(图 11,论文中 Fig. 11),对比 TBM、URN、URNt、GBO 四种模型在 100 节点网络中的表现,结果显示 URNt 模型(考虑蜜罐连接阈值)的攻击者成功攻击率比其他模型低 15%-20%;在 "蜜罐动态化" 场景中(图 12,论文中 Fig. 12),测试 DD、SGM、HDG、SGE 四种技术在 "随机扫描 - 随机部署""顺序扫描 - 顺序部署" 等场景的效果,发现 DD 与 SGM 模型的攻击者误判率比 HDG、SGE 高 10%-18%,更适合多数网络环境。

3、单蜜罐的欺骗技术

单蜜罐是蜜网防御的基础单元,其核心价值在于通过精准欺骗吸引攻击者、收集攻击数据。论文系统梳理了 6 类提升单蜜罐性能的欺骗技术,每类技术均围绕 "降低识别概率、延长交互时间、提升数据质量" 设计。

3.1 高级模拟(Advanced Mimicking):提升蜜罐真实感

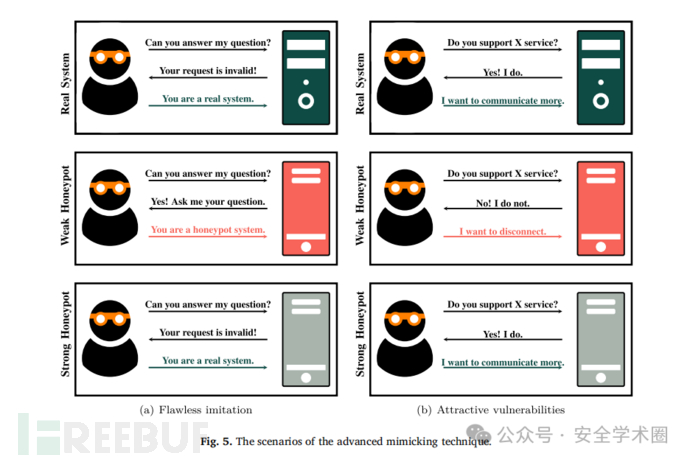

高级模拟通过 "复刻真实系统特征 + 伪造高吸引力漏洞",让蜜罐在外观与功能上接近真实资产,避免被攻击者指纹识别,其核心逻辑与场景如图 5 所示,主要包含两大方向:

- 完美模仿真实系统 :从细节层面复刻真实系统的响应特征,消除蜜罐 "指纹"。例如,Dahbul 等人(2017)通过向 HoneyD、Dionaea 等主流蜜罐发送指纹探测请求,发现 "开放端口监控不足、时间戳异常、脚本配置缺陷" 是蜜罐被识别的关键,因此建议优化蜜罐的端口响应、同步真实系统时间戳、修改默认脚本;Naik 等人(2020)则聚焦 TCP/IP 协议头细节,强调模拟真实系统时需精准匹配 TCP 窗口大小、IP 生存时间(Time to Live, TTL)等字段,避免因协议特征异常暴露身份;Chen 和 Buford(2009)还设计可被搜索引擎爬取的蜜罐数据库系统,让蜜罐在网络探测中呈现 "真实可发现" 的特征,进一步提升可信度。

- 伪造吸引性漏洞 :针对攻击者关注的高价值漏洞或服务,主动注入仿真脆弱点。Shumakov 等人(2017)通过分析 4 个网站的攻击数据,发现 PHP 和 MySQL 服务是攻击者的主要目标,因此建议在蜜罐中部署这两类服务替代低吸引力服务;Perevozchikov 等人(2017)则通过 FTP 和 MySQL 数据库服务吸引攻击者,收集恶意软件样本;Huang 等人(2020)更进一步,提出自动生成 "可利用数据库漏洞" 的方法,让蜜罐的漏洞特征更符合真实攻击场景,提升对专业攻击者的吸引力。 该技术的评估核心是 "欺骗差异度(Difference Amount, DA)"—— 即蜜罐与真实系统的响应差异,DA 越低说明真实感越强;同时结合 "攻击次数(Launched Attacks, LA)""回访次数(Returned Adversaries, RA)" 衡量吸引力,如吸引性漏洞可显著提升 LA 与 RA(表 3)。

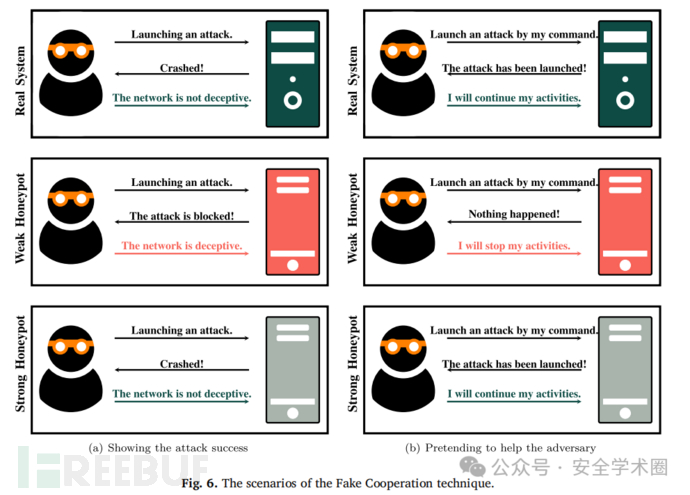

3.2 虚假协作(Fake Cooperation):延长攻击者交互

虚假协作通过 "假装被攻陷 + 协助攻击者行动",让攻击者误以为攻击成功,从而延长交互时间、暴露更多战术,其场景逻辑如图 6 所示,分为两种核心模式:

- 展示攻击成功 :模拟攻击生效的假象,如系统崩溃、数据泄露等。Chen 和 Buford(2009)设计的 SQL 注入欺骗数据库,在检测到攻击者注入行为后,会假装被攻陷并返回伪造的敏感数据(如虚假用户密码),让攻击者误以为获取了真实信息;Wagener 等人(2009)则通过双人博弈模型,计算 "蜜罐假装被攻陷的安全阈值"—— 在确保自身不被滥用的前提下,选择合适时机展示攻击成功,平衡欺骗效果与安全风险。

- 假装协助攻击者 :模拟被攻击者控制的 "傀儡主机",配合其恶意行动。Zhuge 等人(2007)的 HoneyBot 蜜罐,伪装成被僵尸网络感染的主机,模仿僵尸节点的通信行为(如向僵尸主控端报告虚假设备信息);Jiang 等人(2010)的僵尸网络追踪工具,通过模拟僵尸节点与其他成员的交互,收集僵尸网络的命令结构与传播逻辑;Hayatle 等人(2012)还通过贝叶斯博弈模型优化协作策略,让蜜罐在 "服从命令" 与 "避免暴露" 间找到平衡,提升攻击者对蜜罐的信任度。 该技术的关键评估指标是 "攻击者耗时(Wasted Time, WT)" 与 "二次会话数(Second Session, SS)"—— 虚假协作越逼真,WT 越长,攻击者发起 SS 的概率越高(表 3 )。

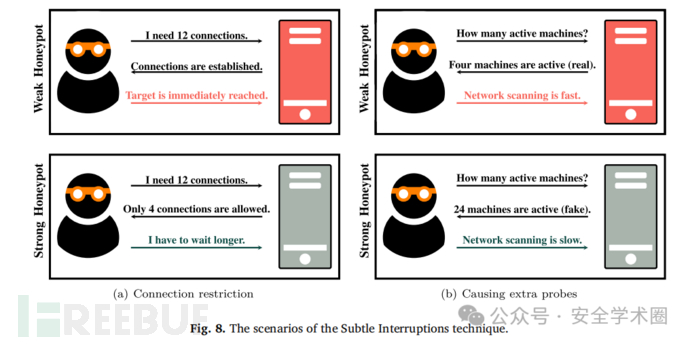

3.4 细微干扰(Subtle Interruptions):消耗攻击者资源

细微干扰通过 "限制连接 + 增加探测成本",延缓攻击者进度、消耗其时间与资源,同时避免因干扰过度暴露蜜罐身份,其场景如图 8 所示,主要包含两种手段:

- 连接限制 :控制攻击者的连接效率。Dantu 等人(2007)通过限制感染主机的新连接数,减缓恶意软件传播速度;Sun 等人(2017)则限制蜜罐的连接队列长度,让攻击者的请求排队等待,延长攻击周期,同时这种 "缓慢响应" 可伪装成系统负载过高,降低攻击者怀疑。

- 引发额外探测 :扩大攻击者的目标范围,增加无效操作。Gjermundrød 和 Dionysiou(2015)的 CloudHoneyCY 蜜罐开放所有端口,对攻击者的端口扫描返回混乱响应,迫使攻击者花费更多时间排查有效端口;Shakarian 等人(2014)在网络中添加 "干扰集群"(连接的诱饵节点),让网络拓扑看起来更复杂;Achleitner 等人(2017)则通过虚拟拓扑技术,构建需要长时间扫描的网络结构,进一步消耗攻击者资源;Pauna 等人(2018)、Suratkar 等人(2021)还通过强化学习让蜜罐自主学习 "如何交互能最大化攻击者耗时",提升干扰的智能性。 该技术的评估指标包括 "二次会话数(SS)""攻击者耗时(WT)" 与 "流量体积(Traffic Volume, TV)"—— 干扰越隐蔽有效,SS 越低(攻击者不愿重复尝试),WT 越长,TV 也因额外探测而增加(表 3 )。

3.5 蜜令牌

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)