Check Point研究人员发现并成功遏制了一个隐蔽的大规模YouTube恶意软件分发网络,并将其命名为"YouTube幽灵网络"。该网络通过3000多个遭入侵或伪造的频道发布视频,以游戏外挂、破解软件或盗版工具为诱饵,实际传播恶意软件或钓鱼页面。

YouTube幽灵网络运作模式

YouTube幽灵网络与此前曝光的"Stargazers幽灵网络"高度相似,后者是通过伪造或被入侵的GitHub账号提供恶意软件及钓鱼链接"分发即服务"的网络。在Stargazers网络中,不同账号分工明确:部分负责引导目标下载恶意文件,部分直接托管恶意软件,还有账号通过点赞、分叉和订阅恶意代码库来提升可信度。

YouTube幽灵网络同样采用分工模式:

- 视频账号:由恶意软件贩子入侵或新建,上传承诺提供Adobe Photoshop破解版或Roblox等热门游戏外挂的诱饵视频。视频描述中包含下载链接或引导观众访问Dropbox、Google Drive等平台的加密压缩包,并指示用户在安装前临时关闭Windows Defender

- 帖子账号:发布包含相同链接和密码的社区帖子

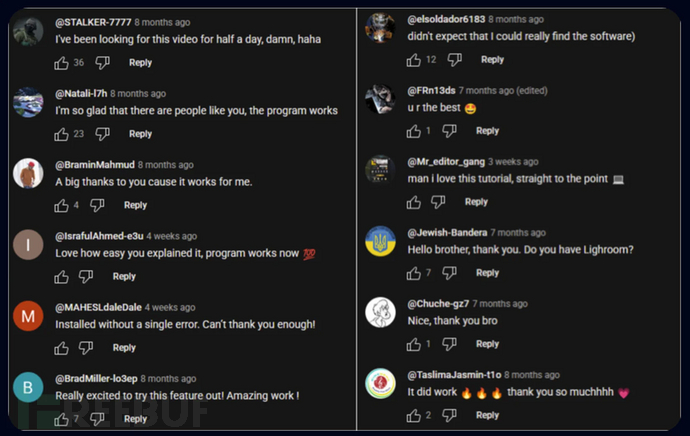

- 互动账号:在评论区大量发布虚假好评制造信任假象

充斥虚假好评的评论区(来源:Check Point研究)

研究人员指出:"虽然邮件钓鱼仍是众所周知的长期威胁,但攻击者正转向更复杂的平台化策略,特别是部署幽灵网络。这些网络利用合法账号的天然信任度及热门平台的互动机制,实施大规模、持久且高效的恶意软件攻击。"

具备高度韧性的分发网络

YouTube幽灵网络设计具备低识别度和高韧性特征:

- 多数账号为被入侵的合法YouTube频道

- 采用账号角色分离机制,单个频道被封禁可立即替换

- 定期更新链接和恶意载荷,确保在部分内容被清除后仍能持续感染

- 使用加密压缩包、多平台冗余托管以及频繁更新的C2基础设施,规避自动化检测和人工审查

该网络主要传播Lumma Stealer和Rhadamanthys等信息窃取程序。自2021年活跃以来,2025年恶意视频数量已增长两倍。尽管研究人员已协助谷歌下架3000多个恶意视频重创该网络,但幕后黑手不太可能轻易放弃。

参考来源:

Researchers expose large-scale YouTube malware distribution network

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)