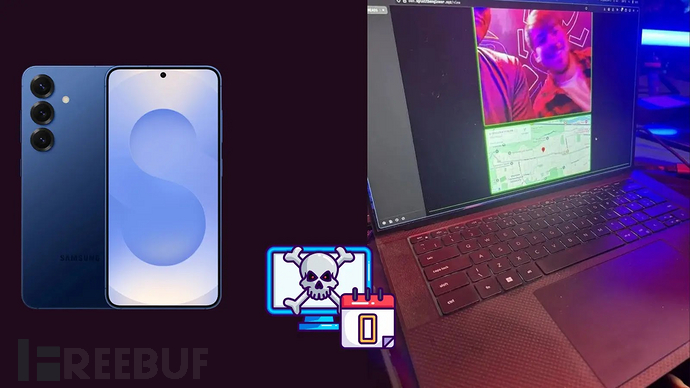

在Pwn2Own Ireland 2025黑客大赛上,Interrupt Labs网络安全研究员Ben R.和Georgi G.通过成功利用三星Galaxy S25中的0Day漏洞,展示了令人瞩目的研究成果。该漏洞使他们能够完全控制设备,实现摄像头远程激活和用户位置追踪功能。

漏洞技术细节

Interrupt Labs团队利用的核心问题是Galaxy S25软件栈中的输入验证缺陷。攻击者可通过此漏洞绕过安全防护机制,实现远程任意代码执行。研究人员通过构造恶意输入,演示了攻击者如何在不触发用户交互的情况下静默劫持设备——这项技术在实时比赛中成功规避了三星的防御体系。

潜在危害分析

该漏洞在赛事前未被披露,可实现持久性访问,将这款高端智能手机变成监控工具,能够窃取照片、视频及实时 GPS 数据。

专家指出,此类漏洞通常出现在多媒体或系统库中,这些组件的功能开发速度往往快于安全加固措施。

漏洞披露奖励

Ben R.和 Georgi G.凭借其精密的漏洞利用链,获得了 5万美元奖金和 5个"Pwn 大师"积分。本次赛事共披露 73 个独特 0Day 漏洞,总奖金高达 200 万美元。

由 Zero Day Initiative 组织的 Pwn2Own 赛事旨在奖励参与者负责任地披露漏洞,确保三星等厂商能获得详细报告以发布补丁。

安全建议

三星尚未就此次 Galaxy S25 漏洞利用事件发表具体声明,但根据历史经验,预计将很快发布安全更新修复该漏洞,类似近期其他 Android 0Day 漏洞的修复模式。

建议用户启用自动更新功能并关注官方补丁发布渠道,因为未修复的漏洞可能导致真实攻击中敏感数据泄露。

参考来源:

Hackers Exploited Samsung Galaxy S25 0-Day Vulnerability to Enable Camera and Track Location

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)