好的,我现在需要帮用户总结一篇文章,控制在100字以内。首先,我得仔细阅读这篇文章,理解其主要内容和重点。 文章主要讲的是网络安全从被动防御转向主动预防的转变。提到了传统的防御方法已经不够用了,现在需要更积极的措施,比如风险量化、持续模拟和管理响应。HiSolution公司的方法被详细描述,包括风险评估、持续测试、SOC管理和文化转变。 接下来,我需要提取关键点:主动安全(Offensive Security)、风险量化、持续模拟、SOC管理、HiSolution的方法、以及文化和合规性的重要性。 然后,我要把这些点浓缩成一个连贯的句子,确保不超过100字。同时,避免使用“文章内容总结”之类的开头词,直接描述文章内容。 最后,检查语言是否简洁明了,信息是否全面准确。 </think> 网络安全从被动防御转向主动预防,强调风险量化、持续模拟和管理响应。HiSolution通过整合分析与修复、合规与文化转变,帮助中小企业提升韧性。 2025-10-23 15:3:39 Author: www.cybersecurity360.it(查看原文) 阅读量:5 收藏

La cyber security non è più solo una questione di difesa. Negli ultimi anni, la superficie di attacco delle imprese si è ampliata a dismisura, rendendo inefficace qualsiasi approccio puramente reattivo.

Ransomware, furti di identità digitale e compromissioni della supply chain hanno mostrato quanto sia fragile il modello tradizionale, basato sul rispondere agli incidenti invece che prevenirli.

Da qui l’esigenza di un cambio di paradigma: non limitarsi a costruire muri sempre più alti, ma imparare ad anticipare i comportamenti dell’attaccante. È il principio alla base dell’Offensive Security, un approccio che integra prevenzione, simulazione e analisi continua del rischio.

Perché serve un cambio di paradigma: anticipare, non inseguire

L’Offensive Security sposta la sicurezza dal “reagire” al “prevenire” con quantificazione del rischio, simulazioni continue e remediation gestita in un modello SOC h24 che rende la cyber resilience accessibile anche alle PMI.

In uno scenario in cui supply chain software, endpoint remoti, macchine di produzione connesse, sistemi OT e cloud multivendor moltiplicano vettori di attacco e complessità, la sola logica “detect & respond” non basta più: è necessario portare la prevenzione al centro, stressando in modo controllato persone, processi e tecnologie prima degli attaccanti.

“L’Europa è l’area più colpita e l’Italia è tra i Paesi più attaccati: lo vediamo ogni giorno sul campo” spiega Luca Salvatori, product manager di HiSolution. “Nei nostri ambienti gestiti, con SOC automatizzato e MDR, ogni settimana intercettiamo almeno un caso medio-alto o critico tra i clienti monitorati h24”.

Sono questi riscontri operativi che impongono un passaggio di paradigma: dalla difesa reattiva a una prevenzione continua, dove testing, simulazioni e verifiche diventano routine, non eccezione.

L’obiettivo non è azzerare gli incidenti, ma ridurre la probabilità di impatto e il tempo di permanenza dell’attaccante.

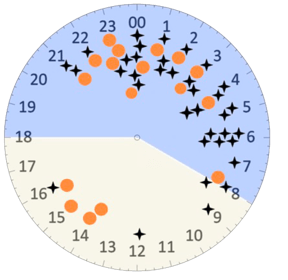

Ore del giorno in cui avvengono gli attacchi (in nero, i giorni lavorativi; in arancione, festivi e weekend).

Offensive Security come abilitatore di consapevolezza: misurare il rischio per decidere

Ma la prevenzione è efficace se è guidata dai dati. La sicurezza, infatti, deve fondarsi su una conoscenza oggettiva della propria esposizione.

Non esistono strategie universali: ogni organizzazione ha un profilo di rischio unico, determinato da tecnologie, processi e persone.

“Il calcolo dell’indice di rischio cyber permette di capire dove l’azienda è più esposta e quali sono le aree di priorità”, spiega Salvatori. “È un dato che serve a indirizzare gli investimenti e a impostare un miglioramento continuo, non un numero fine a sé stesso”.

L’indice di rischio, infatti, nasce dall’incrocio di variabili tecniche (vulnerabilità note, sistemi esposti, frequenza degli aggiornamenti) e organizzative (policy interne, formazione, processi di governance).

Il risultato è una fotografia dinamica della postura di sicurezza aziendale, utile per pianificare in modo consapevole le misure di difesa e misurarne l’evoluzione nel tempo.

Per questo HiSolution parte dalla quantificazione del rischio, che è il primo mattoncino della prevenzione: un indice che combina evidenze tecniche (vulnerabilità note e zero-day, esposizione di servizi, stato del patching, configurazioni, superficie esterna) e fattori organizzativi (policy, formazione, processi e segregazione dei compiti).

Il risultato è una metrica oggettiva, utile al board per priorizzare investimenti e roadmap.

“L’indice non è un numero cosmetico, ma un dato azionabile,” sottolinea Salvatori. “Serve per spiegare al management dove siamo più esposti e per giustificare decisioni e budget: dal patching mirato ai controlli che riducono davvero la superficie d’attacco”.

L’indice di rischio consente di misurare il miglioramento nel tempo: allineando MTTD/MTTR (Mean Time To Detect, tempo medio di rilevamento, e Mean Time To Respond, tempo medio di risposta), tassi di chiusura delle vulnerabilità critiche e copertura dei controlli, si ottiene una vista di cyber performance che parla il linguaggio del business e abilita un processo di miglioramento continuo.

Dall’analisi offensiva alla remediation gestita: un ciclo unico e continuo

Il punto distintivo dell’approccio HiSolution è dunque l’integrazione stretta tra analisi offensiva (VA/PT, red teaming, attack simulation, purple teaming) e remediation gestita nel SOC.

Gli insight prodotti dagli esercizi di attacco controllato si trasformano in backlog di hardening, playbook di risposta e policy tecniche che il SOC implementa, monitora e aggiorna.

“Non ci nascondiamo: gli incidenti accadono. La differenza è quanto in fretta li vediamo e cosa impariamo dopo,” osserva Salvatori. “Su una cinquantina di clienti con SOC automatizzato e MDR h24, i segnali su movimenti laterali o host sospetti arrivano con regolarità: ‘isola questo IP’ non è un’eccezione ma una routine di difesa”.

Questo ciclo chiuso consente di accorciare i tempi tra individuazione di una debolezza e sua eliminazione, riducendo la cosiddetta “exposure window” e aumentando la resilienza.

L’Offensive Security, così intesa, non è un esercizio una tantum, ma un processo operativo che alimenta la postura difensiva giorno per giorno.

Ogni attacco, anche sventato, fornisce informazioni preziose per migliorare la difesa. “La sicurezza perfetta non esiste. Quello che possiamo e dobbiamo fare è accorciare il ciclo di rilevamento e risposta, imparando dagli incidenti e aggiornando costantemente le difese”, evidenzia Salvatori.

HiCompliance si è aggiudicato il premio ai Digital360 Awards 2025 nella categoria Information & Cybersecurity.

Simulazioni costanti: dal red teaming all’attack simulation

Ma la prevenzione non può fermarsi al vulnerability scanning.

HiSolution adotta simulazioni con obiettivi realistici (esfiltrazione dati, interruzione di un processo di fabbrica, compromissione del dominio) per misurare la sicurezza “end-to-end”: dall’initial access fino al lateral movement e alle tecniche di persistenza.

Le attività di purple teaming mettono insieme l’aggressività del red team e l’osservabilità del blue team per validare controlli EDR/XDR, regole SIEM, soglie di alerting e procedure di containment.

Ogni esercizio produce lesson learned e indicatori misurabili (ad esempio, la percentuale di TTP MITRE ATT&CK rilevate e bloccate), che rientrano nel ciclo di remediation del SOC.

La prevenzione come servizio: MSP e SOC h24 accessibili alle PMI

Bisogna considerare, però, che per organizzazioni tra 50 e 1.500 dipendenti dei settori manifatturiero (incluso chimico-farmaceutico e dispositivi sanitari), finance, commercio e servizi, costruire internamente un programma completo di Offensive Security e un SOC moderno può essere oneroso.

Il modello MSP di HiSolution offre la prevenzione come servizio: test e simulazioni periodiche, monitoraggio h24, risposta coordinata e reporting orientato al management.

“Il nostro obiettivo è portare la proattività a portata di PMI,” spiega Salvatori. “Con il SOC gestito 24/7 e i servizi MDR, ogni settimana vediamo e blocchiamo ciò che potrebbe diventare incidente”.

Risultato: stessa qualità di difesa delle grandi organizzazioni, ma in forma scalabile in termini di costi e competenze.

Compliance normativa come volano, non come traguardo

Senza dimenticare che i nuovi quadri normativi come NIS2 e DORA orientano verso test regolari, gestione degli incidenti e accountability.

L’approccio HiSolution usa la compliance come volano: i requisiti normativi diventano occasioni per testare davvero controlli, playbook e catene decisionali, sostituendo la logica “document first” con una “evidence first” che privilegia prove di efficacia e tempi reali di risposta.

Cultura della prevenzione: responsabilità distribuita

Una trasformazione che è anche culturale: superare la narrazione della sicurezza come blocco o costo e promuovere responsabilità distribuita tra IT/OT, funzioni di business, risk management e HR (per formazione e simulazioni di phishing/ingegneria sociale).

“Abbiamo imparato a guidare in sicurezza: è tempo di imparare un’informatica sicura”: la celebre massima di Kevin Mitnick sintetizza bene la visione HiSolution: prevenzione continua, misurazione e apprendimento.

Lo scollamento tra il rischio percepito dai responsabili della sicurezza nelle aziende e quello rilevato.

Il metodo HiSolution, in pratica

Dunque, l’approccio proposto da HiSolution si articola in un ciclo che unisce prevenzione, verifica e miglioramento, che possiamo riassumere con una roadmap in quattro passi.

Risk baseline e priorità

Rilevazione dell’indice di rischio e definizione di una roadmap per impatto, con interventi che riducono in modo misurabile l’esposizione (segmentazione di rete, hardening identità, protezioni email/web, backup immutabili, patching risk-based).

Simulazioni e testing continui

Pentest periodici, red/purple teaming e attack simulation su scenari OT/IT e applicativi core (ERP/CRM/MES), con obiettivi legati a processi reali e metriche di esito (detection rate, precisione, tempi di escalation e containment).

Remediation orchestrata dal SOC

Integrazione degli insight nel SOC h24: tuning di EDR/XDR, regole SIEM, playbook SOAR, esercizi di isolation (“isola questo IP/host”) e verifica post-remediation.

Misurazione del miglioramento

Aggiornamento dell’indice di rischio, reporting al board con indicatori di business (riduzione rischio e impatto potenziale), e riallineamento priorità in un ciclo continuo.

“Nei nostri SOC gli eventi ‘medium-high/critical’ emergono con una cadenza settimanale: questa costanza è un valore, perché alimenta un apprendimento operativo e azzera le zone grigie tra analisi e risposta” aggiunge Salvatori.

La sicurezza come cultura aziendale

L’Offensive Security, in conclusione, non è solo una pratica tecnica, ma una mentalità aziendale. Significa spostare il focus dalla paura dell’attacco alla comprensione delle vulnerabilità.

Significa riconoscere che la sicurezza non è mai definitiva, ma che può essere migliorata con la conoscenza e la formazione continua.

“La cultura della sicurezza è ciò che distingue un’organizzazione matura da una vulnerabile”, conclude Salvatori.

Contributo redazionale realizzato in collaborazione con HiSolution.

如有侵权请联系:admin#unsafe.sh